модуль безопасности tpm 2 0 что это

Основы доверенного платформенного модуля

Область применения

В этой статье для ИТ-специалистов описаны компоненты модуля доверенных платформ (TPM 1.2 и TPM 2.0) и рассказывается, как они используются для смягчения атак словарей.

Модуль доверенных платформ (TPM) — это микрочип, предназначенный для предоставления базовых функций, связанных с безопасностью, в первую очередь с ключами шифрования. TPM устанавливается на материнскую доску компьютера и взаимодействует с остальной частью системы с помощью аппаратного автобуса.

Компьютеры, которые включают TPM, могут создавать криптографические ключи и шифровать их, чтобы их можно было расшифровать только с помощью TPM. Этот процесс, часто называемый упаковкой или привязкой ключа, может помочь защитить ключ от раскрытия. Каждый TPM имеет главный ключ упаковки, называемый корневым ключом хранилища, который хранится в самом TPM. Частная часть корневого ключа хранилища или ключа подтверждения, созданного в TPM, никогда не подвергается воздействию любого другого компонента, программного обеспечения, процесса или пользователя.

Можно указать, можно ли перенести ключи шифрования, созданные TPM. Если указать, что они могут быть перенесены, общедоступные и частные части ключа могут быть подвержены другим компонентам, программному обеспечению, процессам или пользователям. Если указать, что ключи шифрования невозможно перенести, частная часть ключа никогда не будет выставлена за пределами TPM.

Компьютеры, которые включают TPM, также могут создавать ключ, который завернут и привязан к определенным измерениям платформы. Этот тип ключа можно разверять только тогда, когда эти измерения платформы имеют те же значения, что и при создания ключа. Этот процесс называется «запечатывая ключ к TPM». Расшифровка ключа называется unsealing. TPM также может запечатать и размыть данные, которые создаются за пределами TPM. С помощью этого закрытого ключа и программного обеспечения, например шифрования диска BitLocker, можно заблокировать данные до тех пор, пока не будут выполнены определенные условия оборудования или программного обеспечения.

С помощью TPM частные части ключевых пар хранятся отдельно от памяти, контролируемой операционной системой. Ключи могут быть запечатаны в TPM, а некоторые гарантии состояния системы (гарантии, определяя надежность системы) могут быть сделаны до того, как ключи будут отмыты и выпущены для использования. TPM использует собственные внутренние схемы прошивки и логики для обработки инструкций. Таким образом, она не зависит от операционной системы и не подвержена уязвимостям, которые могут существовать в операционной системе или программном обеспечении приложений.

Сведения о том, какие версии Windows поддерживают версии TPM, см. в обзоре технологии Trusted Platform Module. Функции, доступные в версиях, определяются в спецификациях группой надежных вычислений (TCG). Дополнительные сведения см. на странице Доверенный модуль платформы на веб-сайте Группы доверенных вычислений: Модуль доверенных платформ.

В следующих разделах представлен обзор технологий, поддерживаюных TPM:

В следующем разделе описаны службы TPM, которые можно управлять централизованно с помощью параметров групповой политики: TPM Group Policy Параметры.

Измеренная загрузка с поддержкой для проверки

Функция Measured Boot предоставляет программное обеспечение для антивирусных программ с доверенным журналом (устойчивым к подмене и фальсификации) всех компонентов загрузки. Программное обеспечение antimalware может использовать журнал, чтобы определить, являются ли компоненты, которые использовались до этого, надежными и зараженными вредоносными программами. Он также может отправлять журналы измеренной загрузки на удаленный сервер для оценки. Удаленный сервер может при необходимости начать действия по исправлению, взаимодействуя с программным обеспечением на клиенте или с помощью вне диапазона механизмов.

Виртуальная смарт-карта на основе TPM

Виртуальная смарт-карта эмулирует функциональность традиционных смарт-карт. Виртуальные смарт-карты используют чип TPM, доступный на компьютерах организации, а не отдельную физическую смарт-карту и читатель. Это значительно снижает затраты на управление и развертывание смарт-карт на предприятии. Для конечных пользователей виртуальная смарт-карта всегда доступна на компьютере. Если пользователю необходимо использовать несколько компьютеров, для каждого компьютера пользователю должна быть выдана виртуальная смарт-карта. Компьютер, который является общим для нескольких пользователей, может принимать несколько виртуальных смарт-карт, по одному для каждого пользователя.

Хранилище сертификатов на основе TPM

TPM защищает сертификаты и ключи RSA. Поставщик ключей TPM (KSP) обеспечивает простое и удобное использование TPM как способ жесткой защиты частных ключей. TPM KSP создает ключи при регистрации организации на сертификаты. KSP управляется шаблонами в пользовательском интерфейсе. TPM также защищает сертификаты, импортируемые из внешнего источника. Сертификаты на основе TPM являются стандартными сертификатами. Сертификат никогда не может оставить TPM, из которого создаются ключи. Теперь TPM можно использовать для крипто-операций с помощью API криптографии: Следующее поколение (CNG). Дополнительные сведения см. в API криптографии.

Комлеты TPM

Вы можете управлять TPM с помощью Windows PowerShell. Подробные сведения см. в материале TPM Cmdlets in Windows PowerShell.

Интерфейс физического присутствия

Для TPM 1.2 спецификации TCG для TPMs требуют физического присутствия (обычно при нажатии клавиши) для включаемой TPM, ее отключения или очистки. Эти действия обычно не могут быть автоматизированы с помощью скриптов или других средств автоматизации, если только отдельный OEM не поставляет их.

Состояния tPM 1.2 и инициализация

TPM 1.2 имеет несколько возможных штатов. Windows автоматически инициализирует TPM, что приводит его в состояние включено, активировано и принадлежит.

Клавиши одобрения

Надежное приложение может использовать TPM только в том случае, если TPM содержит ключ подтверждения, который является ключевой парой RSA. Частная половина пары ключей находится внутри TPM и никогда не раскрывается и не доступна за пределами TPM.

Заверение ключа

Аттестация ключа TPM позволяет органу сертификации проверять, что частный ключ защищен TPM и что TPM является тем, который доверяет органу сертификации. Проверенные ключи подтверждения используются для привязки удостоверения пользователя к устройству. Сертификат пользователя с заверенным ключом TPM обеспечивает более высокую гарантию безопасности, которая обеспечивается неэкспортируемостью, антиударом и изолированностью ключей, предоставляемых TPM.

Anti-hammering

Когда TPM обрабатывает команду, она делает это в защищенной среде, например, выделенном микроконтроллере на дискретном чипе или в специальном аппаратном режиме на основном процессоре. TPM используется для создания криптографического ключа, который не раскрывается за пределами TPM. Он используется в TPM после получения правильного значения авторизации.

TPMs имеют защиту от молотка, которая предназначена для предотвращения атак грубой силы или более сложных атак словаря, которые пытаются определить значения авторизации для использования ключа. Основной подход заключается в том, чтобы TPM разрешала только ограниченное число сбоев авторизации, прежде чем она предотвратит дополнительные попытки использования ключей и замков. Предоставление подсчета отказов для отдельных ключей не является технически практическим, поэтому TPMs имеют глобальную блокировку, когда возникает слишком много сбоев авторизации.

Так как многие сущности могут использовать TPM, один успех авторизации не может сбросить защиту от молотка TPM. Это предотвращает создание злоумышленником ключа с известным значением авторизации, а затем его использование для сброса защиты TPM. TPMs предназначены для того, чтобы забыть о сбоях авторизации через некоторое время, чтобы TPM не вводит состояние блокировки без необходимости. Пароль владельца TPM можно использовать для сброса логики блокировки TPM.

TPM 2.0 для борьбы с молотком

TPM 2.0 имеет четко определенное поведение для борьбы с молотком. Это в отличие от TPM 1.2, для которого защита от молотка была реализована производителем, и логика сильно различалась по всей отрасли.

Для систем с TPM 2.0 TPM настраивается Windows для блокировки после 32 сбоев авторизации и для того, чтобы каждые два часа забыть об одном сбое авторизации. Это означает, что пользователь может быстро попытаться использовать ключ с неправильным значением авторизации 32 раза. Для каждой из 32 попыток TPM записи, если значение авторизации было правильным или нет. Это непреднамеренно вызывает ввод TPM заблокированного состояния после 32 неудачных попыток.

Попытки использовать ключ со значением авторизации в течение следующих двух часов не возвращают успеха или сбоя; вместо ответа указывается, что TPM заблокирован. После двух часов один сбой авторизации забыт, а число сбоев авторизации, запоминаемого TPM, снижается до 31, поэтому TPM покидает заблокированный режим и возвращается к нормальной работе. При правильном значении авторизации ключи можно использовать в обычном режиме, если в течение следующих двух часов не произойдет сбоев авторизации. Если в течение 64 часов не было сбоев авторизации, TPM не запоминает сбоев авторизации, и 32 неудачных попытки могут повториться.

Windows 8 сертификации не требуется, чтобы системы TPM 2.0 забывали о сбоях авторизации при полном отключении системы или при сбое работы системы. Windows требуется, чтобы сбои авторизации забывались, когда система работает нормально, в режиме сна или в состояниях с низкой мощностью, кроме отключения. Если система Windows TPM 2.0 заблокирована, TPM оставляет режим блокировки, если система остается на два часа.

Защита от молотка для TPM 2.0 может быть немедленно сброшена, отправив команду блокировки сброса в TPM и предоставив пароль владельца TPM. По умолчанию Windows автоматически содержит TPM 2.0 и сохраняет пароль владельца TPM для использования системным администратором.

В некоторых корпоративных ситуациях значение авторизации владельца TPM настраивается на централизованное хранение в Active Directory и не хранится в локальной системе. Администратор может запустить MMC TPM и сбросить время блокировки TPM. Если пароль владельца TPM хранится локально, он используется для сброса времени блокировки. Если пароль владельца TPM не доступен в локальной системе, администратор должен предоставить его. Если администратор пытается сбросить состояние блокировки TPM с неправильным паролем владельца TPM, TPM не разрешает еще одну попытку сбросить состояние блокировки в течение 24 часов.

TPM 2.0 позволяет создавать некоторые ключи без значения авторизации, связанного с ними. Эти ключи можно использовать при блокировке TPM. Например, BitLocker с конфигурацией только для TPM по умолчанию может использовать ключ в TPM для запуска Windows даже при блокировке TPM.

Обоснование по умолчанию

Изначально BitLocker разрешает пин-код от 4 до 20 символов. Windows Hello имеет собственный ПИН-код для logon, который может быть от 4 до 127 символов. И BitLocker, и Windows Hello используют TPM для предотвращения атак грубой силы ПИН-кода.

TPM можно настроить для использования параметров предотвращения атак Dictionary (пороговое значение блокировки и продолжительность блокировки) для управления количеством попыток неудачных авторизации до блокировки TPM и времени, необходимого для того, чтобы сделать еще одну попытку.

Параметры предотвращения атак Dictionary предоставляют способ сбалансировать потребности в безопасности с возможностью использования. Например, когда BitLocker используется с конфигурацией TPM + PIN, со временем количество пин-кодов ограничено. TPM 2.0 в этом примере можно настроить, чтобы разрешить сразу 32 пин-кода, а затем только одно предположение каждые два часа. Это максимум 4415 догадки в год. Если ПИН-код составляет 4 цифры, все возможные комбинации ПИН-кода 9999 можно будет использовать в течение чуть более двух лет.

Для увеличения длины ПИН-кода злоумышленнику требуется большее количество догадок. В этом случае продолжительность блокировки между каждой догадкой может быть сокращена, чтобы законные пользователи могли повторить неудачную попытку раньше, сохраняя при этом аналогичный уровень защиты.

Начиная с Windows 10 версии 1703 минимальная длина ПИН-кода BitLocker была увеличена до 6 символов, чтобы лучше увязываться с другими функциями Windows, которые используют TPM 2.0, включая Windows Hello. Чтобы помочь организациям с переходом в Windows 10 версии 1703 с установленным накопительным обновлением в октябре 2017 г., Windows 10 версии 1709 и выше, а также Windows 11, длина ПИН-кода BitLocker по умолчанию составляет 6 символов, но ее можно уменьшить до 4 символов. Если минимальная длина ПИН-кода будет уменьшена с шести символов по умолчанию, период блокировки TPM 2.0 будет продлен.

Смарт-карты на основе TPM

Интеллектуальная Windows на основе TPM, которая является виртуальной смарт-картой, может быть настроена, чтобы разрешить вход в систему. В отличие от физических смарт-карт, процесс регистрации использует ключ на основе TPM со значением авторизации. В следующем списке показаны преимущества виртуальных смарт-карт:

Физические смарт-карты могут применять блокировку только для пин-кода физической смарт-карты, и они могут сбросить блокировку после правильного пин-кода. С помощью виртуальной смарт-карты защита от молотка TPM не сбрасывается после успешной проверки подлинности. Допустимые количества сбоев авторизации перед блокировкой TPM включают в себя множество факторов.

Производители оборудования и разработчики программного обеспечения могут использовать функции безопасности TPM для удовлетворения их требований.

Целью выбора 32 сбоев в качестве порога блокировки является то, что пользователи редко блокирует TPM (даже при обучении вводить новые пароли или при частой блокировке и разблокировать компьютеры). Если пользователи заблокировать TPM, они должны подождать два часа или использовать другие учетные данные для входа, например имя пользователя и пароль.

Модули TPM: что нужно знать эксперту-криминалисту

Исследование компьютера, системный накопитель которого зашифрован посредством BitLocker, может оказаться намного сложнее, если ключ шифрования основан не на установленном пользователем пароле, а на данных, которые защищены аппаратным модулем TPM. В этом исследовании рассказывается об особенностях защиты ключей в TPM и возможных способах обхода этой защиты.

Что такое TPM и как он мешает исследовать компьютер

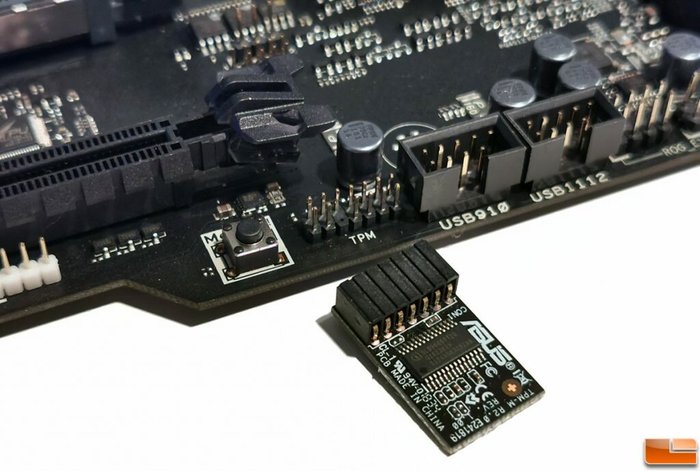

Trusted Platform Module (TPM) — система хранения криптографических ключей в персональных компьютерах. Она может быть реализована как в виде отдельного чипа, установленного на материнской плате компьютера, так и являться частью центрального процессора (технология Intel PTT). Отдельный чип TPM чаще всего распаян на материнской плате, но для некоторых плат поставляется отдельным модулем.

Чипы TPM Infineon Optiga:

Отдельный модуль TPM для материнских плат Asus:

Система состоит из криптографического процессора и встроенной памяти. Официально устройства с TPM в Россию не поставляются, так как содержат несертифицированные средства шифрования. Однако, наши российские коллеги регулярно сталкиваются с компьютерами, на которых этот чип присутствует. TPM обеспечивает генерацию, хранение и ограничение использования криптографических ключей. Операционные системы предоставляют разработчикам интерфейсы для работы с TPM, а также используют TPM для работы с ключами шифрования.

В этой статье я расскажу про Windows Bitlocker, который используется для шифрования дисков, и который может для этих целей использовать TPM модуль.

При проектировании системы шифрования дисков разработчики Windows использовали модель угроз, предотвращающую следующие события:

— Логин в операционную систему в обход пароля пользователя

— Перенос диска на другой компьютер и его анализ

— Изменение конфигурации компьютера с целью анализа диска

— Запуск на компьютере других операционных систем для доступа к диску

Но при этом для пользователя использование системы не представляет никаких неудобств, и в большинстве случаев ему достаточно просто включить компьютер и ввести свой пароль. Защиту можно усилить, установив на Bitlocker пин-код или сохранив секретный элемент на USB накопителе.

Как устроена защита

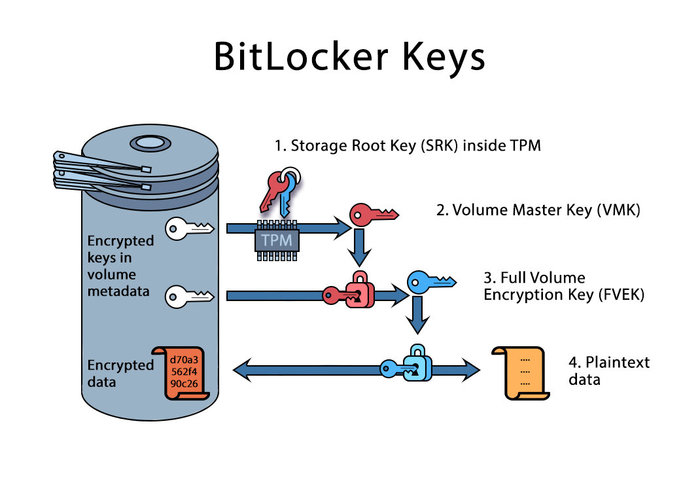

BitLocker использует симметричное шифрование диска, как и остальные подобные приложения. Шифрованием диска занимается центральный процессор. Основным секретным элементом является мастер-ключ, который может быть получен следующими способами:

1. Расшифрован паролем на диск, если используется такая защита.

2. Расшифрован ключом восстановления (Recovery Key). Ключ восстановления генерируется при создании любого контейнера или диска BitLocker и сохраняется пользователем либо в файл, либо в облако Microsoft. При некоторых условиях ключ сохраняется в облако Microsoft автоматически, без уведомления пользователя.

3. Извлечен из TPM модуля при соблюдении определенных условий.

Работа Bitlocker с системой TPM:

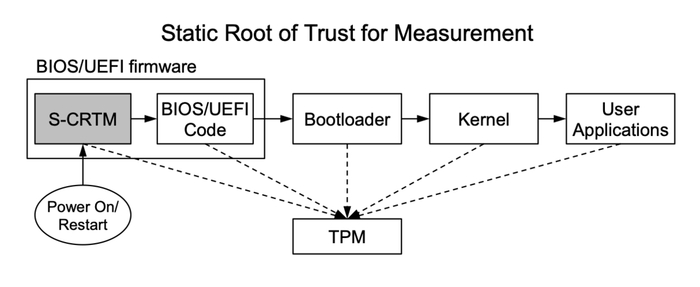

Работа TPM модуля очень напоминает блокчейн. Строится «цепочка доверия», которая сохраняется в регистрах PCR (Platform Configuration Register).

Рассмотрим работу TPM модуля по шагам:

1. Включаем компьютер. Управление передается первому «доверенному» модулю, который имеет название SRTM (Static root of trust for measures). Обычно этот модуль находится в ПЗУ материнской платы и не может быть изменен. Уязвимость в этом модуле может поставить под угрозу всю систему безопасности. Эффект подобной уязвимости можно наблюдать в эксплоите checkm8 для платформы Apple iOS. SRTM делает первую запись в цепочке: считает хеш от программного кода BIOS и записывает его в регистр PCR

2. Управление передается UEFI BIOS-у, который формирует дальнейшие компоненты цепочки. Анализируется конфигурация компьютера, разбивка жесткого диска, загрузчик (boot loader), загрузочные секторы диска (Master Boot Record) и множество других параметров. При этом в хешировании полученных данных участвует и предыдущий регистр PCR. Таким образом, все компоненты цепочки связаны между собой и любое нарушение приведет к изменению содержимого PCR регистров.

3. Заполнив несколько PCR регистров, BIOS передает управление загрузчику, который запускает код из MBR жесткого диска. Еще несколько записей в цепочке загрузки.

4. Наконец, запускается ядро операционной системы, которое тоже записывает в цепочку свои параметры.

Таким образом, при загруженной операционной системе мы получаем уникальный набор контрольных сумм, хранящихся в PCR регистрах модуля TPM. Модуль TPM не позволяет произвольным образом изменить содержимое PCR регистров; можно лишь добавить очередной компонент цепочки.

Загрузка компьютера с TPM модулем:

Итак, пользователь включил шифрование жесткого диска BitLocker. По случайному закону генерируется мастер-ключ, а также ключ восстановления. Мастер-ключ записывается в модуль TPM, а также шифруется при помощи ключа восстановления и в таком виде сохраняется в заголовке диска. При перезапуске компьютера происходит следующее:

1. Все PCR регистры обнуляются.

2. Происходит инициализация, запуск BIOS, bootloader, MBR, ядра операционной системы.

3. Операционная система пытается получить ключ шифрования диска из TPM. При запросе TPM чип анализирует содержимое цепочки, хранящейся в регистрах PCR. Если цепочка повреждена, ключ шифрования не выдается, при этом выдается сообщение о необходимости ввода ключа восстановления.

Таким образом, при выключенном компьютере мы можем получить ключ шифрования диска только в случае запуска оригинальной системы. Изменение любого компонента системы приведет к необходимости ввода Recovery ключа.

Как работать с защитой TPM

Чаще всего к нам в руки попадает выключенный компьютер, о конфигурации которого ничего неизвестно. Самый первый шаг, который необходимо сделать в этой ситуации – снять побайтовый образ диска. Это можно сделать, например, при помощи утилиты Elcomsoft System Recovery. Перед снятием образа мы увидим список разделов диска, а также способ их шифрования, если он присутствует. Если мы имеем дело с защитой диска при помощи TPM, программа сообщит, что диск зашифрован BitLocker-ом, но хеш пароля извлечь невозможно. Для расшифровки диска понадобится найти либо ключ восстановления, либо мастер-ключ, хранящийся в TPM модуле. В этой статье я не буду останавливаться подробно на механизмах получения ключа восстановления. Отмечу лишь, что он может быть сохранен пользователем в файл на другом диске, в Active Directory, а также в облако Microsoft. В следующих разделах мы рассмотрим различные способы получения мастер-ключа из модуля TPM.

Получение мастер-ключа из памяти компьютера

После снятия образа диска можно попробовать включить компьютер и загрузиться с основного диска, защищенного BitLocker-ом. Если пользователь не установил пароль на вход в операционную систему, либо этот пароль известен, диск расшифруется полученным из TPM ключом. Исключение составляет ситуация, когда доступ к модулю TPM защищен дополнительным PIN-кодом. При нескольких попытках неправильного ввода такого кода модуль TPM блокирует доступ к мастер-ключу и доступ к диску становится возможным только при вводе Recovery ключа. Если у нас получилось загрузить ОС и залогиниться, мастер-ключ BitLocker-а находится в памяти компьютера. Его можно найти, используя портативную версию Elcomsoft Forensic Disk Decryptor. Этой же программой можно подключить снятый образ диска для анализа.

Конечно же, в этом случае возможен и анализ загруженной системы с активной пользовательской сессией. Но получение мастер-ключа и работа с образом более надежна; помимо прочего, мы получаем абсолютно точный образ системы, которая была изъята, без изменений, произошедших при старте ОС. Наши иностранные коллеги называют такой подход “forensically sound”.

Атаки методами холодной загрузки и через порты FireWire/Thunderbolt

Если загрузка ОС произошла успешно, но невозможно войти в систему, так как неизвестен пароль пользователя, можно попробовать прочитать содержимое памяти компьютера. Существует два известных способа: прямой доступ к памяти через шину PCI и метод «холодной загрузки» (cold boot).

К сожалению, такой способ работает только для Windows 7 и 8. В более старших версиях Windows доступ DMA через Thunderbolt уже закрыт. Дамп памяти, сделанный в inception, можно загрузить в Elcomsoft Forensic Disk Decryptor и, как уже было описано выше, найти мастер-ключ, с помощью которого можно либо полностью расшифровать образ диска, либо подключить его к системе для анализа.

Еще один вид атаки основан на том, что содержимое оперативной памяти компьютера обнуляется не мгновенно, а лишь спустя несколько секунд после выключения питания. Многие модули памяти способны сохранять свое состояние в течение нескольких минут и иногда даже часов, если их охладить до отрицательной температуры. На этом их свойстве и основана атака методом «холодной загрузки» (cold boot). Для атаки нам потребуется любой баллончик с хладагентом, например, предназначенный для тестирования термонестабильных электронных компонентов.

Включаем исследуемый компьютер, замораживаем память при помощи баллончика, сразу отключаем питание (ни в коем случае нельзя делать штатный shutdown средствами операционной системы), перезагружаемся с USB накопителя с Linux, на котором установлено расширение ядра LiME.

Далее создаём дамп оперативной памяти. Признаюсь честно, в нашей лаборатории мы ни разу не делали этот тип атаки. Но некоторые наши партнеры рассказывали, что у них получалось воспроизвести такую атаку и получить дамп памяти. Если других способов не осталось, вполне можно попробовать!

Заморозка памяти ноутбука:

Атака на TPM модуль через Sleep Mode

В любых системах обеспечения безопасности встречаются уязвимости. Не избежали этой участи и модули TPM. В 2018 году корейские исследователи Seunghun Han, Wook Shin, Jun-Hyeok Park и HyoungChun Kim из National Security Research Institute представили на конференции Usenix научную работу под названием «Страшный сон».

Когда компьютер уходит в «спящий режим», TPM сохраняет свое состояние в NVRAM, а при выходе из этого режима восстанавливает его. И вот в этот момент некоторые модели модулей TPM позволяют подменить содержимое PCR регистров. Модуль TPM также ведет свой внутренний журнал, что позволяет узнать всю «цепочку доверия» в тот момент, когда в штатном режиме загружалась Windows, и модуль отдавал мастер-ключ шифрования диска. Исследователи тут же поставили в известность крупнейших производителей материнских плат: Intel, Lenovo, Gigabyte, Dell, hp. Уязвимость была закрыта в обновлениях BIOS. Однако очень немногие пользователи устанавливают обновления BIOS, так что в мире ещё много компьютеров, уязвимых к этой атаке.

Seunghun Han написал две утилиты:

Имеет смысл запустить сначала его; это утилита для проверки TPM модуля на предмет наличия уязвимости «страшных снов». На странице есть ссылка на скачивание образа Live CD; достаточно записать его на USB накопитель (я для этих целей обычно пользуюсь отличной отечественной программой Rufus) и загрузить с нее исследуемый компьютер. К сожалению, все компьютеры в нашей тестовой лаборатории оказались неуязвимыми к этой атаке.

К сожалению, ее нет в виде Live CD, поэтому придется повозиться сначала с установкой Ubuntu на USB накопитель или внешний диск, а потом собрать и установить Bitleaker согласно инструкции. Для загрузки этой системы нужно либо отключить Secure Boot, либо подписать модифицированные загрузчик и ядро своей подписью и внести публичный ключ в BIOS компьютера. Подробную инструкцию можно найти, например, здесь.

Учтите, что добавление нового доверенного сертификата тоже изменяет содержимое регистров PCR, поэтому я бы советовал просто отключить Secure Boot при загрузке.

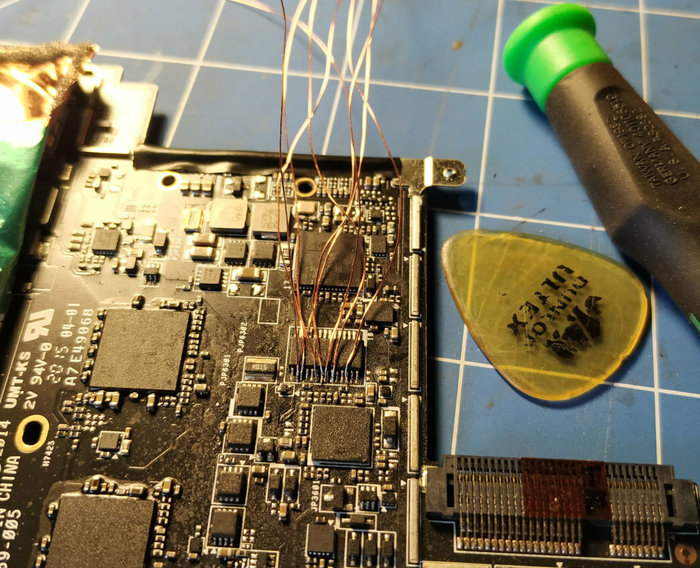

Атака на TPM путем анализа сигналов

Модуль TPM «общается» с компьютером через шину данных LPC (Low Pin Count). Эта шина используется для передачи данных от «медленных» устройств, к примеру, последовательных портов COM, и имеет частоту всего 33 МГц. Передаваемые по шине данные никак не зашифрованы, поэтому у нас есть возможность перехватить передаваемый мастер-ключ путем анализа сигналов. Denis Andzakovic показывает нам, как у него это получилось для TPM версий 1.2 и 2.0.

Для версии 1.2 он использует логический анализатор DSLogic Plus (цена в России около 10 тыс рублей), имеющий интерфейс USB и позволяющий анализировать до 16 каналов одновременно. Впрочем, этот анализатор автор не советует использовать, так как пришлось решать проблемы с синхронизацией и даже патчить его прошивку. Но, тем не менее, результат получен и мастер-ключ успешно извлечен из модуля.

Для версии 2.0 использовалось еще более дешевое устройство — Lattice ICEStick. Это FPGA модуль с интерфейсом USB, в который можно залить прошивку, предназначенную специально для сниффинга TPM модулей.

Осталось лишь аккуратно припаять проводки к нужным ножкам TPM чипа (для материнских плат, в которых модуль TPM вставляется в специальный разъём, достаточно просто подключиться между разъёмом и модулем), включить сниффер и получить мастер-ключ.

Конечно же, если BitLocker защищен еще и пин-кодом, такой способ не сработает. Очевидно, что этот способ не работает и для Intel PTT, так как мы не имеем физического доступа к интерфейсу модуля.

FPGA Lattice iCEStick:

Подключение TPM чипа:

Модуль TPM в сочетании с BitLocker обеспечивает достаточно стойкую защиту дисков от несанкционированного доступа. Несмотря на то, что сам чип не занимается шифрованием диска, в отличие от, например, чипа T2, получить доступ к ключу шифрования — непростая задача. Все описанные способы извлечения, безусловно, должны быть в арсенале эксперта-криминалиста и использоваться в соответствии с ситуацией.

Обычно этот модуль находится в ПЗУ материнской платы и не может быть изменен

что имеется в виду здесь? Энтот ПЗУ во флехе биоса или ещё допом микруху сделали?

Модули TPM: что нужно знать эксперту-криминалисту

Официально устройства с TPM в Россию не поставляются, так как содержат несертифицированные средства шифрования.

Лайфхак на НГ

Если не с кем встречать Новый год

Рождественская фотография семьи из Германии

Герои среди нас

Сегодня ночью в Красноградском районе подросток и мужчина спасли бабушку, 13-летнюю девочку, 9-летнего мальчика и ещё одного мальчика 8-ми лет из огня.

Одного из героев зовут Василий, он трижды заходил в пылающий дом, чтобы найти малыша

Ответ на пост «В российской армии новый вид дедовщины»

Разгадка

Нервы на стол

Когда хотел заманить Деда Мороза, но на аромат сбежались все соседи) асмр

Так, Михалыч. Давай, я тебе баллон мёда, а ты мне форель. Идёт?

Продолжение поста «В Кемерово бастуют сборщики Яндекс.Еды — заказы лучше не делать»

Бастующие в Кемерово сборщики «Яндекс.Еды» сообщили, что заблокировали все точки в городе. «Мы хотим принести извинения перед клиентами… надеюсь, вы поймете нас», — говорят они.

Они просят кемеровчан принять участие в эстафете солидарности, а других сборщиков — не выходить на работу вместо них.

Бастующим помогает профсоюз «Курьер».

Мы на связи с бастующими. Будьте с нами в тг-канале из Новосибирска о важном о жизни в Сибири https://t.me/sibirmedia

Российская певица официально стала пенсионеркой в 44 года

44-летняя солистка группы «Новые самоцветы» Инна Маликова подала заявление на пенсию

Сестра Дмитрия Маликова и заслуженная артистка России Инна Маликова подала заявление на пенсию по старости в Пенсионный фонд и получила отказ. Предположительно, чиновников смутил возраст женщины. Тогда Маликова обратилась в Басманный суд, чтобы отстоять свое право на пенсию, судья вынес вердикт в ее пользу.

Положительное решение было вынесено, потому что заслуженные артисты имеют право на досрочную пенсию: через 15 лет работы по профессии пособие могут получать гимнасты, эквилибристы, акробаты и артисты балета. 20-летний трудовой стаж дает право на пенсию артистам танцевальных номеров и артистам-вокалистам, к которым и относится Маликова.

Дискотуалет

Недавно в офисном центре, где мы арендуем помещение, в туалетах поставили датчики движения, чтобы свет отключался, когда никого нет. Но таймер на датчиках маленький, свет выключается спустя несколько секунд без движения.

Ссу я теперь, пританцовывая.

Разруха – она в головах

Вернулся из школы, с родительского собрания.

Два часа жизни утекли в никуда. Ну да это было предсказуемо, такие сборища редко когда к чему-то хорошему приводят. Так, языками почесать, самомнение завуча подкормить… все это обыденно и банально, как у всех, полагаю.

Но в этот раз «коллективный разум» родителей класса меня поразил!

И вот три десятка великовозрастных дяденек и тетенек обсуждали, как из этой ситуации выйти.

Ведь классная с детьми ехать в театр должна, а кода у нее нет. И что делать?

Звучали креативный идеи типа «а давайте мы вам в фотошопе код сделаем? Мы можем, мы так многим уже сделали!»

Было даже предложение написать в прокуратуру жалобы на незаконные требования театра.

У меня остаётся только один вопрос, уже переведенный кем то в мем