межсетевой экран и маршрутизатор в чем разница

Роутер, маршрутизатор, модем – в чем разница?

Информационная статья подготовлена специалистами компании bezlimitdom.ru

Очень часто в обиходе мы можем слышать такие слова как маршрутизатор, модем и роутер. Очевидно, что все три этих предмета так или иначе используются для подключения к интернету. Их внешний вид достаточно похож, что зачастую и приводит к такому смешению понятий. Между тем большая часть людей использует эти слова неправильно, не предполагая, какие именно приборы скрываются за этими названиями, и в чем состоят их функциональные отличия.

Маршрутизатор в его классическом виде (как правило, современные маршрутизаторы совмещаются с функциями модема), не предназначен сам по себе для приема интернет-сигнала. Он скорее выступает посредником между модемом и клиентом, то есть тем устройством, который интернет непосредственно потребляется. Маршрутизатор имеет собственный IP-адрес, а к его функциям также относится возможность назначать IP-адреса другим устройствам, входящим в данную сеть. Маршрутизатор может иметь Wi-Fi-модуль, который позволяет одновременно передавать беспроводной интернет нескольким устройствам.

В отличие от модема, это устройство обычно имеет обширный перечень возможных настроек. Также маршрутизатор имеет собственныйFirewall, то есть межсетевой экран, который обеспечивает фильтрацию проходящего через него трафика, таким образом он может самостоятельно защищать свою сеть.

Наконец, самое главное – вопрос о соотношении роутера и маршрутизатора. Пожалуйста, запомните: разницы между этими двумя устройствами нет. Это синонимы, которые обозначают один и тот же девайс.

Основное отличие модема от маршрутизатора состоит в его функциональном наборе. И хотя современный рынок интернет-техники практически не предполагает наличия модемов в чистом виде (как правило, они совмещаются с упомянутыми маршрутизаторами, или роутерами), мы все же поговорим о модеме в чистом виде, чтобы четко провести разницу между ним и маршрутизатором.

Модем используется для обеспечения клиента непосредственным интернет-соединением. Он не имеет собственного IP-адреса, ему присваивается адрес компьютера, к которому он подключен (напомним – речь идет о «чистом» модеме), не может присваивать IP-адреса другим людям. Модем не может функционировать более чем с одним клиентом (как правило, в этом качестве выступает опять же «чистый» маршрутизатор, который в дальнейшем распространяет сигнал между другими принимающими устройствами). Еще одно отличие модема от маршрутизатора состоит в том, что он не требует производства каких-либо настроек. Условия предоставления интернета и схема работы устройства определяется заранее его производителем, а также вашим провайдером. Модем не имеет своего Firewall’а, и это еще одно его отличие от маршрутизатора.

Конечно, модем имеет и конструктивные, внешние особенности, которые позволяют с легкостью отличить его от маршрутизатора. Все дело в задней части устройства. Если речь идет о модеме, как правило, на панели сзади имеет один порт WAN, который используется для подключения проводного интернета, а наряду с ним находится несколько портов LAN, которые используются для подключения принимающих устройств. Это могут быть компьютеры, Smart-TV, игровые приставки – словом, все те девайсы, которые непосредственно используют интернет в своей работе.

Кратко подведем итоги о соотношении трех таких распространенных в нашем быту понятий как роутер, маршрутизатор и модем. Маршрутизатор и роутер – это одно и то же устройство, которое не направлено само по себе на прием интернет-сигнала, а только на распространение принятого модемом сигнала в принимающие компьютеры и другие устройства. Модем, напротив, самостоятельно принимает интернет-сигнал, и может передавать его только одному клиенту.

При этом заметим, что по мере развития интернет-технологий, это разделение становится достаточно условным. Практически все современные модемы, как и маршрутизаторы (роутеры), соединяют в своей системе функции обоих устройств. Поэтому и для непосредственного приема интернет-сигнала, и для его передачи, используется одна небольшая коробочка с антеннами – именно такие, по всей видимости, скоро сотрут грань между модемом и роутером навсегда.

LiveInternetLiveInternet

—Поиск по дневнику

—Подписка по e-mail

—Статистика

Сетевой Коммутатор vs Сетевой Маршрутизатор vs Межсетевой Экран

Почти для каждой сети используются три основных устройства- коммутатор, маршрутизатор и Межсетевой экран. Они могут быть интегрированы в одно устройство для сетей малого размера, например, для домашних сетей, но это не относится к более крупным сетям. Далее в этой статье мы рассмотрим, как они работают и как они строят вашу сеть.

Коммутатор – Переключение мостовых устройств в Сети

В локальной сети (LAN) сетевой коммутатор, как путепровод в городах, соединяет другие сетевые устройства, такие как коммутаторы, маршрутизаторы, брандмауэры и точки беспроводного доступа (WAP), и подключают клиентские устройства, такие как компьютеры, серверы, Интернет Протокольные (IP) камеры и IP-принтеры. Он обеспечивает центральное место соединений для всех различных устройств в сети.

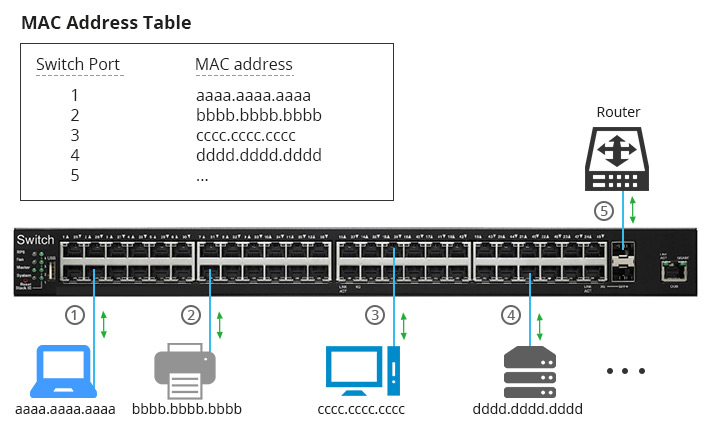

Коммутатор переключает кадры данных, сохраняя таблицу того, какие адреса управления доступом к среде (MAC) были видны на каком порту коммутатора. MAC-адрес является обгоревшим знаком в оборудовании сетевой карты (NIC). Каждая сетевая карта и каждый порт коммутатора и маршрутизатора имеет уникальный MAC-адрес. Коммутатор узнает источник и назначение MAC-адреса из фреймов данных и сохраняет их в таблице. Он ссылается на таблицу, чтобы определить, куда отправлять полученные фреймы. Если он получает MAC-адрес, который не имеется в таблице, он наводняет фрейм ко всем портам коммутатора. Когда он получает ответ, он помещает MAC-адрес в таблицу, и в следующий раз его не нужно наводнять.

Рисунок 1: Коммутатор узнает MAC-адреса из фреймов данных.

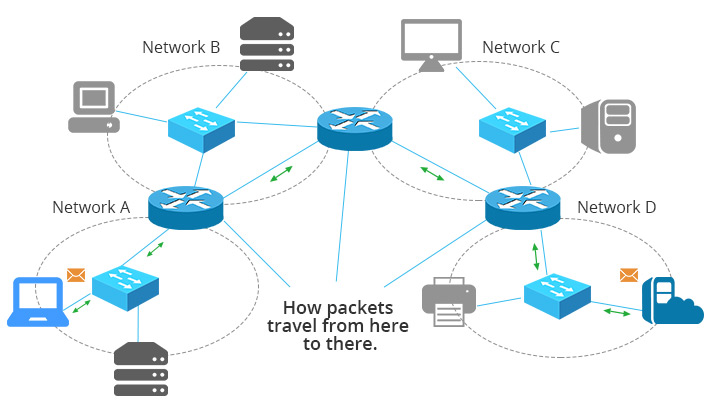

Маршрутизатор проверяет источник и назначение IP-адреса каждого пакета, смотрит назначение пакета в таблице и маршрутизирует его на другой маршрутизатор или коммутатор. Процесс продолжается до того, как IP-адрес достигнет и ответит. Когда есть несколько способов перехода на место направления IP-адреса, маршрутизатор может выбрать наиболее экономичный вариант. Когда назначение пакета не указан в таблице, пакет будет отправлен на маршрутизатор по умолчанию (если он есть). Если для него нет назначения, пакет будет удален.

Рисунок 2: Как маршрутизаторы маршрутизируют пакеты из источника в пункт назначения.

Как правило, ваш маршрутизатор предоставляется вашим провайдером интернет-услуг (ISP). Ваш интернет-провайдер назначает вам один IP-адрес, который является общедоступным IP-адресом. Когда вы просматриваете Интернет, вы идентифицируетесь с внешним миром по общедоступному IP-адресу, а ваш частный IP-адрес защищен. Однако частные IP-адреса вашего рабочего стола, ноутбука, iPad, телевизионного медиа-бокса, сетевого копира совершенно разные. В противном случае маршрутизатор не может узнать, какое устройство запрашивает.

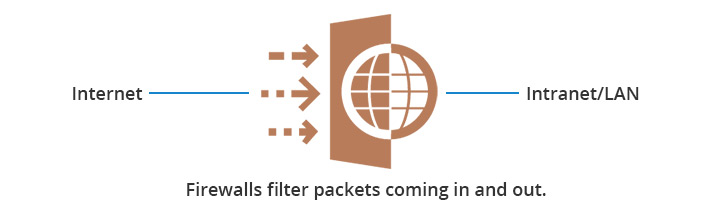

Межсетевой Экран- это оборудование, которое защищает вашу сеть

Рисунок 3: Межсетевые экраны создают барьер между Интернет и интранет/локальной сетью.

Рисунок 4: Как коммутатор, маршрутизатор и межсетевой экран подключены в сети.

Все три компонента незаменимы в сети. В небольших сетей может быть интегрированное устройство из трех, а в крупных сетях, таких как корпоративные сети, центры обработки данных, ваши интернет-провайдеры будут иметь все эти три, чтобы поддерживать множество сложных и высокозащищенных коммуникаций.

Маршрутизируем и защищаем сеть

Роутер (router) в переводе с английского дословно означает маршрутизатор. Но, как всегда, дословный перевод не всегда отражает реальность. Модели «роутеров для доступа в Интернет», предлагаемые большинством вендоров, по факту представляют собой межсетевой экран, сочетающий и простые функции вроде фильтрации по MAC, и «продвинутые» анализаторы, например, контроль приложений (Application Patrol).

Так что же такое маршрутизатор, межсетевой экран, и где их можно встретить?

Маршрутизатор

В самом названии маршрутизатор заключена расшифровка его предназначения.

В классическом (академическом) представлении маршрутизатор нужен для трансляции пакетов между раздельными IP сетями. Это решает вопрос объединения разрозненных LAN и предотвращения роста широковещательного трафика в одной большой локальной сети разделением её на сегменты. Разумеется, для правильного перенаправления трафика необходимо знать, куда его отправлять, то есть выстраивать маршрут (автор благодарит «Капитана Очевидность» за точную формулировку).

Современные модели маршрутизаторов работают выше 3-го уровня модели OSI. Помимо трансляции IP пакетов из одной сети в другую, эти устройства часто имеют функции управления трафиком, например, возможность закрывать/открывать TCP или UPD порты, выполнять функции Port Address Translation, PAT (иногда называется Destination NAT, DNAT) и так далее. Также для работы некоторых протоколов необходимо, чтобы маршрутизатор умел работать как Application-level gateway, ALG, для обеспечения работы таких протоколов как: PPTP, IPsec, RTSP, SIP, H.323, SMTP, DNS, TFTP.

Маршрутизатором может быть и старый компьютер с настроенной таблицей маршрутов, и специализированное сетевое устройство, которое только и делает, что анализирует простейшие условия вроде списков ACL и перебрасывает пакеты из одной сети в другую.

В частности, маршрутизаторы в виде отдельных устройств применяются, если требуется не только логическое (VLAN) но и физическое разделение на подсети. Например, нужно отделить сеть кампуса, где живут студенты, от университетской сети, где идут исследования.

В современных локальных сетях вместо маршрутизаторов в виде отдельных устройств часто используются коммутаторы L3, позволяющие управлять VLAN, и соответственно, отдельными подсетями.

Пример из практики. Сеть небольшого предприятия, где в качестве ядра сети использовался Cisco Catalyst 3750. Согласно требованиям безопасности, коммутаторы уровня доступа были настроены по принципу: один коммутатор — одна подсеть — один VLAN. Для удешевления проекта выбрали свичи от 3Com. Проще говоря, каждый 3Com был подключен строго в одном VLAN и в одной подсети, а пакеты между подсетями ходили через Catalyst.

С задачей маршрутизацией между VLAN вполне справится L3 коммутатор Zyxel XGS4600-32. Помимо перенаправления пакетов он обладает ещё множеством полезных функций.

Рисунок 1. Коммутатор Zyxel XGS4600-32 L3 с функциями маршрутизатора.

Межсетевой экран

Обычный набор встроенных функций МСЭ (межсетевой экран): антивирус, IDP, патруль приложений — позволяет проверять трафик вплоть до 7 уровня OSI. Помимо этого, есть и другие возможности контроля, отсутствующие в обычных маршрутизаторах.

Разумеется, многие межсетевые экраны обладают стандартным «джентльменским набором» типичного маршрутизатора. Но «сила» МСЭ определяется наличием функций по фильтрации и управлению трафиком, а также усиленном аппаратным обеспечением для реализации этих задач.

Стоит отметить, что набор возможностей фильтрации того или иного устройства МСЭ вовсе не означает: «Чем больше функций смогли «накрутить», тем «лучше» межсетевой экран». Основной ошибкой было бы при покупке делать акцент на длине перечня всевозможных «фишек», без учета конкретного предназначения, конструктивных особенностей, параметров быстродействия и других факторов. Все должно быть строго дозировано и сбалансировано без перекосов в сторону «сверхбезопасности» или «суперэкономии».

И тут администратор сети сталкивается с первой проблемой. Если для SOHO сегмента не так уж сложно сформулировать типичный набор требований, то для корпоративного сегмента это требует дополнительной подготовки. Для лучшего удовлетворения нужд бизнеса существуют различные устройства — каждое под свою нишу. Например, для VPN Gateway набор функций по обеспечению безопасности, разумеется, играет большую роль, но основной задачей является все же создание и поддержание работоспособности VPN каналов. В качестве примера такого устройства можно привести ZyWALL VPN1000

Рисунок 2. Межсетевой экран VPN — ZyWALL VPN1000

А вот для Secure Gateway всевозможные фильтры, «Песочница» и другие виды проверок стоят на первом месте. В качестве примера такого специализированного устройства для повышения уровня защиты можно привести ZyWALL ATP800.

Рисунок 3. Межсетевой экран для обеспечения безопасности — ZyWALL ATP800.

Как видно из рисунков, внешний вид подобных устройств может быть весьма схож, а всё отличие заключается внутри — программном и аппаратном обеспечении. Более подробно об можно прочитать в статье «Для тех, кто выбирает межсетевой экран».

Механизмы защиты межсетевых экранов

Теперь, когда мы обсудили отличия между маршрутизаторами и сетевыми экранами, а также между различными типами межсетевых экранов — самое время поговорить о методах поддержания требуемого уровня безопасности. Какие этапы защиты, через которые проходит трафик, помогают поддерживать сеть в безопасности?

Firewall

Данный сервис перешел «по наследству» от маршрутизаторов. При помощи файрвола отслеживаются и блокируются нежелательные адреса, закрываются порты, анализируются другие признаки пакетов, по которым можно «вычислить» нежелательный трафик. На этом этапе происходит отражения большого числа угроз, таких как попытки соединиться с общедоступными TCP портами, бомбардировка пакетами с целью выведения системы из строя и так далее.

IP Reputation

Это облачное расширение функций обычного файрвола и безусловный шаг вперед. Дело в том, что в обычной ситуации система ничего не знает об источнике или приемнике (в зависимости от типа трафика). Если это явно не прописано в правилах файрвола, например, «Запретить», то трафик будет проходить, пусть даже от самых вредоносных сайтов. Функция IP Reputation позволяет проверить, является ли IP-адрес подозрительным или «засветился» в той или иной базе данных по проверке репутации. Если со стороны базы данных поступили сведения о плохой репутации IP адреса, то появляется возможность для маневра: оставить прохождение трафика без изменений, запретить полностью или разрешить при определенном условии.

Проверка происходит быстро, потому что отправляется только сам IP адрес и короткий запрос, ответ также приходит в крайне лаконичной форме, что не оказывает сильного влияние на объем трафика.

SSL Inspection

Позволяет проверять трафик, зашифрованный по протоколу SSL для того, чтобы остальные профили МСЭ могли раскрывать пакеты и работать с SSL трафиком как с незашифрованным. Когда информационный поток защищен от внешнего доступа при помощи шифрования, то и проверить его не представляется возможным — для этого тоже нужен доступ к его содержанию. Поэтому на этапе проверки трафик расшифровывается, прочитывается системой контроля и повторно шифруется, после чего передается в пункт назначения.

С одной стороны, внешне это напоминает атаку man-in-middle, что выглядит как нарушение системы защиты. С другой стороны, SSL шифрование защищает не только полезную информацию, но и всевозможные нарушения корпоративной безопасности. Поэтому применение SSL Inspection на этапе санкционированной проверки выглядит весьма оправданным.

Intrusion Detection/Prevention Service

Системы обнаружения вторжений Intrusion Detection System, IDS, давно нашли применение в межсетевых экранах. Данная функция предназначена для сетевого мониторинга, анализа и оповещения в случае обнаружения сетевой атаки. Механизм IDS основывается на определённом шаблоне и оповещает при обнаружении подозрительного трафика. К сожалению, IDS сами по себе не в состоянии остановить атаку, они лишь оповещают о ней.

А вот система предотвращения вторжений — Intrusion Prevention Service, IPS, является определенным шагом вперед и, помимо обнаружения нежелательного трафика, способна сама блокировать или отбрасывать нежелательные пакеты. Тем самым предотвращая попытки взлома или просто нежелательные события.

Для обеспечения работы IPS — используются специальные сигнатуры, благодаря которым можно распознавать нежелательный трафик и защищать сеть как от широко известных, так и от неизвестных атак. Помимо предотвращения вторжения и распространение вредоносного кода, IPS позволяет снизить нагрузку на сеть, блокируя опасный или попросту бесполезный трафик. База данных IPS включает информацию о глобальных атаках и вторжениях, собранную на публичных или специализированных закрытых сайтах, что позволяет обнаружить сетевые атаки при минимальном количестве ошибочных срабатываний.

Antimalware

Исторически под этим названием понимают классический антивирус, но в последнее время область применения данного механизма защиты значительно расширена и включает в себя не только защиту от вирусов, но и от другого вредоносного кода, включая фишинговые приложения, небезопасные скрипты и так далее.

В качестве «движка» (engine) в межсетевых шлюзах Zyxel используются локальные сигнатуры от BitDefender и облачные от McAfee.

Sandbox

Традиционно из самых больших проблем сетевой безопасности является постоянное распространение новых вирусов.

Выше уже описывались другие средства защиты: IPS и антивирус (antimalware) для защиты сетей. Однако эти две функции не всегда эффективны против новых модификаций вредоносного кода. Зачастую приходится сталкиваться с мнением о том, что антивирус «на потоке» способен определить только очень простые и широко известные угрозы, в первую очередь полагаясь на записи в антивирусных базах. Для более серьезных случаев требуется поведенческий анализ. Грубо говоря, нужно создать для предполагаемого вредоносного кода комфортные условия и попробовать его запустить.

Как раз «Песочница» (Sandbox) — это и есть виртуализированная, изолированная и безопасная среда, в которой запускаются неизвестные файлы для анализа их поведения.

«Песочница» работает следующим образом:

Когда файл проходит через вирусную программу, она сначала проверяет базу данных защиты от вредоносных программ.

Если файл неизвестен, его копия перенаправляется в Sandbox.

Эта служба проверяет файл и определяет, является ли он нормальным, подозрительным или опасным.

По результатам проверки «Песочница», размещенная в облаке, получит новую информацию об этом новом элементе и сохранить её в своей базе данных для аналогичных случаев. Таким образом, облачная архитектура не только делает его общедоступным, но и позволяет постоянно обновлять в режиме реального времени.

В свою очередь, база данных защиты от вредоносных программ регулярно синхронизируется с «Песочницей», чтобы поддерживать ее в актуальном состоянии и блокировать новые вредоносные вирусы в режиме реального времени.

E-mail security

Данная служба включает в себя антиспам и проверку на фишинговые вложения.

В качестве инструментов в настройках «Anti-Spam» доступно:

Примечание. DNSBL — это базы данных, где указываются домены и IP адреса подозрительных серверов. Существует большое число серверов DNSBL которые отслеживают IP адреса почтовых серверов, имеющих репутацию источников спама и заносят их в свои базы данных.

Content Filtering

Говоря про контентную фильтрацию, в данном случае мы будем иметь в виду ZYXEL Content Filtering 2.0, который служит для управления и контроля доступа пользователей к сети.

Механизм наблюдения Zyxel Content Filtering 2.0 изучает особенности поведения пользователей в Интернет. Это позволяет оперативно сканировать принимаемую информацию из глобальной сети.

Проще говоря, данная система повышает уровень безопасности, блокируя доступ к опасным и подозрительным веб-сайтам и предотвращает загрузку с них вредоносного кода. В целях стандартизации и унификации настроек можно применять политики, например, для точно настраиваемой блокировки и фильтрации.

Если говорить об изменениях (собственно, почему «2.0»), то в новой версии Content Filtering были внесены несколько существенных изменений, в частности:

Переход на Content Filtering 2.0 происходит через загрузку соответствующего микрокода.

Отдельно стоит сказать о пополнении информационной базы. За счет обработки более 17 миллиардов транзакций каждый день, выполняемых 600 миллионами пользователей из 200 стран, пополняется глобальная база данных, и с каждым новым «знанием» повышается степень защиты системы. Стоит также отметить, что >99% контролируемого контента уже содержится в локальном кэше, что позволяет быстрее обрабатывать поступающие запросы.

Таблица 1. Security Service Content Filtering 2.0 — Схема применения.

Application Patrol

Данная служба работает на 7 уровне OSI и проверяет популярные сетевые приложения, включая социальные сети, игры, бизнес-приложения совместно с моделью их поведения.

В Zyxel Application Patrol применяется модуль Deep Packet Inspection (DPI) для контроля использование сети. Данный модуль распознает 19 категорий приложений, что позволяет адаптировать протоколы управления с учетом конкретных приложений и их поведения.

Среди механизмов защиты можно отметить: назначение приоритетов для приложений, контроль полосы пропускания для каждого приложения, блокировка нежелательных приложений. Данные меры не только повышают уровень безопасности, но и улучшают работу сети в целом, например, через запрет нецелевого использования полосы пропускания.

Основой для идентификации приложений служат специальные сигнатуры, полученные благодаря анализу данных, модели поведения и так далее. Собранная информация хранится в база данных Zyxel и содержит данные о большом количестве различных приложений, включая особенности их поведения, генерируемый трафик и так далее. База данных постоянно обновляется.

В итоге

Мы только поверхностно пробежали по небольшой части функций, которые отличают маршрутизатор от межсетевого экрана. Тем не менее, очевидно, что эти устройства имеют разное предназначение, функции, схемы использования. Эти особенности находят свое отражение как при проектировании новых сетей, так и при эксплуатации уже существующих.

Межсетевой экран и маршрутизатор в чем разница

Существует мнение, что маршрутизатор также может играть роль межсетевого экрана. Однако между этими устройствами существует одно принципиальное различие: маршрутизатор предназначен для быстрой маршрутизации трафика, а не для его блокировки. Межсетевой экран представляет собой средство защиты, которое пропускает определенный трафик из потока данных, а маршрутизатор является сетевым устройством, которое можно настроить на блокировку определенного трафика.

Кроме того, межсетевые экраны, как правило, обладают большим набором настроек. Прохождение трафика на межсетевом экране можно настраивать по службам, IP-адресам отправителя и получателя, по идентификаторам пользователей, запрашивающих службу. Межсетевые экраны позволяют осуществлять централизованное управление безопасностью. В одной конфигурации администратор может настроить разрешенный входящий трафик для всех внутренних систем организации. Это не устраняет потребность в обновлении и настройке систем, но позволяет снизить вероятность неправильного конфигурирования одной или нескольких систем, в результате которого эти системы могут подвергнуться атакам на некорректно настроенную службу.

Определение типов межсетевых экранов

Существуют два основных типа межсетевых экранов: межсетевые экраны прикладного уровня и межсетевые экраны с пакетной фильтрацией. В их основе лежат различные принципы работы, но при правильной настройке оба типа устройств обеспечивают правильное выполнение функций безопасности, заключающихся в блокировке запрещенного трафика. Из материала следующих разделов вы увидите, что степень обеспечиваемой этими устройствами защиты зависит от того, каким образом они применены и настроены.

Межсетевые экраны прикладного уровня

Межсетевые экраны прикладного уровня, или прокси-экраны, представляют собой программные пакеты, базирующиеся на операционных системах общего назначения (таких как Windows NT и Unix) или на аппаратной платформе межсетевых экранов. Межсетевой экран обладает несколькими интерфейсами, по одному на каждую из сетей, к которым он подключен. Набор правил политики определяет, каким образом трафик передается из одной сети в другую. Если в правиле отсутствует явное разрешение на пропуск трафика, межсетевой экран отклоняет или аннулирует пакеты.

Правила политики безопасности усиливаются посредством использования модулей доступа. В межсетевом экране прикладного уровня каждому разрешаемому протоколу должен соответствовать свой собственный модуль доступа. Лучшими модулями доступа считаются те, которые построены специально для разрешаемого протокола. Например, модуль доступа FTP предназначен для протокола FTP и может определять, соответствует ли проходящий трафик этому протоколу и разрешен ли этот трафик правилами политики безопасности.

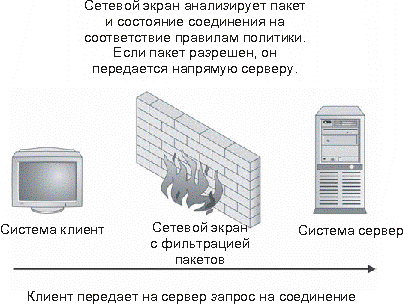

При использовании межсетевого экрана прикладного уровня все соединения проходят через него (см. рис. 10.1). Как показано на рисунке, соединение начинается на системе-клиенте и поступает на внутренний интерфейс межсетевого экрана. Межсетевой экран принимает соединение, анализирует содержимое пакета и используемый протокол и определяет, соответствует ли данный трафик правилам политики безопасности. Если это так, то межсетевой экран инициирует новое соединение между своим внешним интерфейсом и системой-сервером.

Межсетевые экраны прикладного уровня используют модули доступа для входящих подключений. Модуль доступа в межсетевом экране принимает входящее подключение и обрабатывает команды перед отправкой трафика получателю. Таким образом, межсетевой экран защищает системы от атак, выполняемых посредством приложений.

Примечание

Здесь подразумевается, что модуль доступа на межсетевом экране сам по себе неуязвим для атаки. Если же программное обеспечение разработано недостаточно тщательно, это может быть и ложным утверждением.

Дополнительным преимуществом архитектуры данного типа является то, что при ее использовании очень сложно, если не невозможно, «скрыть» трафик внутри других служб. Например, некоторые программы контроля над системой, такие как NetBus и Back Orifice, могут быть настроены на использование любого предпочитаемого пользователем порта. Следовательно, их можно настроить на использование порта 80 (HTTP). При использовании правильно настроенного межсетевого экрана прикладного уровня модуль доступа не сможет распознавать команды, поступающие через соединение, и соединение, скорее всего, не будет установлено.

Межсетевые экраны прикладного уровня содержат модули доступа для наиболее часто используемых протоколов, таких как HTTP, SMTP, FTP и telnet. Некоторые модули доступа могут отсутствовать. Если модуль доступа отсутствует, то конкретный протокол не может использоваться для соединения через межсетевой экран.

Межсетевой экран также скрывает адреса систем, расположенных по другую сторону от него. Так как все соединения инициируются и завершаются на интерфейсах межсетевого экрана, внутренние системы сети не видны напрямую извне, что позволяет скрыть схему внутренней адресации сети.

Примечание

Большая часть протоколов прикладного уровня обеспечивает механизмы маршрутизации к конкретным системам для трафика, направленного через определенные порты. Например, если весь трафик, поступающий через порт 80, должен направляться на веб-сервер, это достигается соответствующей настройкой межсетевого экрана.

Межсетевые экраны с пакетной фильтрацией

Межсетевые экраны с пакетной фильтрацией могут также быть программными пакетами, базирующимися на операционных системах общего назначения (таких как Windows NT и Unix) либо на аппаратных платформах межсетевых экранов. Межсетевой экран имеет несколько интерфейсов, по одному на каждую из сетей, к которым подключен экран. Аналогично межсетевым экранам прикладного уровня, доставка трафика из одной сети в другую определяется набором правил политики. Если правило не разрешает явным образом определенный трафик, то соответствующие пакеты будут отклонены или аннулированы межсетевым экраном.

Если протоколом соединения является UDP, межсетевой экран с пакетной фильтрацией не может использовать присущее протоколу состояние, вместо чего отслеживает состояние трафика UDP. Как правило, межсетевой экран принимает внешний пакет UDP и ожидает входящий пакет от получателя, соответствующий исходному пакету по адресу и порту, в течение определенного времени. Если пакет принимается в течение этого отрезка времени, его передача разрешается. В противном случае межсетевой экран определяет, что трафик UDP не является ответом на запрос, и аннулирует его.

При использовании межсетевого экрана с пакетной фильтрацией соединения не прерываются на межсетевом экране (см. рис. 10.2), а направляются непосредственно к конечной системе. При поступлении пакетов межсетевой экран выясняет, разрешен ли данный пакет и состояние соединения правилами политики. Если это так, пакет передается по своему маршруту. В противном случае пакет отклоняется или аннулируется.

Как правило, межсетевые экраны с фильтрацией пакетов имеют возможность поддержки большего объема трафика, т. к. в них отсутствует нагрузка, создаваемая дополнительными процедурами настройки и вычисления, имеющими место в программных модулях доступа.

Примечание

Последний абзац начинается с фразы «как правило». Различные производители межсетевых экранов сопоставляют их производительность различными способами. Исторически сложилось так, что межсетевые экраны с пакетной фильтрацией имеют возможность обработки большего объема трафика, нежели межсетевые экраны прикладного уровня, на платформе одного и того же типа. Это сравнение показывает различные результаты в зависимости от типа трафика и числа соединений, имеющих место в процессе тестирования.

Межсетевые экраны, работающие только посредством фильтрации пакетов, не используют модули доступа, и поэтому трафик передается от клиента непосредственно на сервер. Если сервер будет атакован через открытую службу, разрешенную правилами политики межсетевого экрана, межсетевой экран никак не отреагирует на атаку. Межсетевые экраны с пакетной фильтрацией также позволяют видеть извне внутреннюю структуру адресации. Внутренние адреса скрывать не требуется, так как соединения не прерываются на межсетевом экране.

Примечание

Большая часть межсетевых экранов с фильтрацией пакетов поддерживает трансляцию межсетевых адресов.

Гибридные межсетевые экраны

Как и многие другие устройства, межсетевые экраны изменяются и совершенствуются с течением времени, т. е. эволюционируют. Производители межсетевых экранов прикладного уровня в определенный момент пришли к выводу, что необходимо разработать метод поддержки протоколов, для которых не существует определенных модулей доступа. Вследствие этого увидела свет технология модуля доступа Generic Services Proxy (GSP). GSP разработана для поддержки модулями доступа прикладного уровня других протоколов, необходимых системе безопасности и при работе сетевых администраторов. В действительности GSP обеспечивает работу межсетевых экранов прикладного уровня в качестве экранов с пакетной фильтрацией.

Производители межсетевых экранов с пакетной фильтрацией также добавили некоторые модули доступа в свои продукты для обеспечения более высокого уровня безопасности некоторых широко распространенных протоколов. На сегодняшний день многие межсетевые экраны с пакетной фильтрацией поставляются с модулем доступа SMTP.

В то время как базовая функциональность межсетевых экранов обоих типов осталась прежней, (что является причиной большинства «слабых мест» этих устройств), сегодня на рынке присутствуют гибридные межсетевые экраны. Практически невозможно найти межсетевой экран, функционирование которого построено исключительно на прикладном уровне или фильтрации пакетов. Это обстоятельство отнюдь не является недостатком, так как оно позволяет администраторам, отвечающим за безопасность, настраивать устройство для работы в конкретных условиях.

Разработка конфигурации межсетевого экрана

Теперь давайте рассмотрим некоторые стандартные сетевые архитектуры и выясним, каким образом следует настраивать сетевой экран в той или иной конкретной ситуации. В этом упражнении подразумевается, что в организации присутствуют указанные ниже системы, и что эти системы принимают входящие соединения из интернета:

Существует внутренняя система DNS, которая запрашивает системы интернета для преобразования имен в адреса, однако в организации отсутствует своя собственная главная внешняя DNS.

Интернет-политика организации позволяет внутренним пользователям использовать следующие службы:

На базе этой политики можно построить правила политики для различных архитектур.

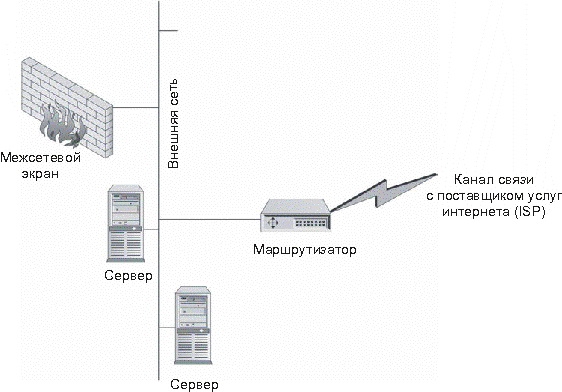

Архитектура 1: системы за пределами межсетевого экрана, доступные из интернета

На рис. 10.3 показано размещение доступных из интернета систем между сетевым экраном и внешним маршрутизатором. В таблице 10.1 приведены правила межсетевого экрана.

На маршрутизаторе может быть установлена фильтрация, позволяющая только внешним данным HTTP поступать на веб-сервер и передавать на почтовый сервер только поступающие извне данные SMTP. Как видно из приведенных правил, независимо от того, какой тип межсетевого экрана используется, веб-сервер и почтовый сервер не защищены межсетевым экраном. В данном случае межсетевой экран лишь защищает внутреннюю сеть организации.

| Номер | Исходный IP | Конечный IP | Служба | Действие |

|---|---|---|---|---|

| 1 | Внутренний почтовый сервер | Почтовый сервер | SMTP | Принятие |

| 2 | Внутренняя сеть | Почтовый сервер | Любой HTTP, HTTPS, FTP, telnet, SSH | Принятие |

| 3 | Внутренняя DNS | Любой | DNS | Принятие |

| 4 | Любой | Любой | Любая | Сброс |

Архитектура 2: один межсетевой экран

Таблица 10.2. Правила межсетевого экрана для архитектуры с одним межсетевым экраном

| Номер | Исходный IP | Конечный IP | Служба | Действие |

|---|---|---|---|---|

| 1 | Любой | Веб-сервер | HTTP | Принятие |

| 2 | Любой | Почтовый сервер | SMTP | Принятие |

| 3 | Почтовый сервер | Любой | SMTP | Принятие |

| 4 | Внутренняя сеть | Любой | HTTP, HTTPS, FTP, telnet, SSH | Принятие |

| 5 | Внутренняя DNS | Любой | DNS | Принятие |

| 6 | Любой | Любой | Любая | Сброс |

Как видно из таблицы 10.2, правила практически аналогичны правилам архитектуры 1. Межсетевой экран дополняет правила, которые использовались в маршрутизаторе в предыдущей архитектуре. Также мы видим, что не существует явного правила, позволяющего внутреннему почтовому серверу подключаться к почтовому серверу в отдельной сети. Причиной этому является правило 2, позволяющее любой системе (внутренней или внешней) подключаться к упомянутой системе.

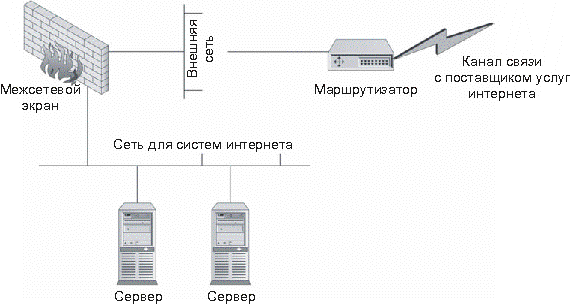

Архитектура 3: двойные межсетевые экраны

Третья архитектура, о которой пойдет речь, использует двойные межсетевые экраны (см. рис. 10.5). Доступные из интернета системы располагаются между межсетевыми экранами, а внутренняя сеть расположена за вторым межсетевым экраном. В таблице 10.3 приведены правила для межсетевого экрана 1.

Межсетевой экран представляет собой устройство, которое может использоваться в любой ситуации, требующей контроля доступа. В частности, данные устройства можно использовать во внутренних сетях, которые необходимо защищать от других внутренних систем. Секретные внутренние сети могут содержать компьютеры с особо важной информацией или функциями либо сети, в которых проводятся эксперименты над сетевым оборудованием.

Хорошим примером секретных сетей являются банковские сети. Каждый вечер банки связываются с системой федерального резерва для передачи денежных средств. Ошибки в этих сетях могут стоить банкам больших денег. Системы, управляющие такими соединениями, являются крайне секретными и жизненно важными для банковских структур. Для ограничения доступа к этим системам из других подразделений банка можно установить межсетевой экран.

Как видно из таблицы 10-3, правила в данном случае аналогичны правилам межсетевого экрана в архитектуре 2. Но еще имеется и второй межсетевой экран. Правила для межсетевого экрана 2 приведены в табл. 10-4.

Таблица 10.3. Правила межсетевого экрана 1 в архитектуре с двумя межсетевыми экранами

| Номер | Исходный IP | Конечный IP | Служба | Действие |

|---|---|---|---|---|

| 1 | Любой | Веб-сервер | HTTP | Принятие |

| 2 | Любой | Почтовый сервер | SMTP | Принятие |

| 3 | Почтовый сервер | Любой | SMTP | Принятие |

| 4 | Внутренняя сеть | Любой | HTTP, HTTPS, FTP, telnet, SSH | Принятие |

| 5 | Внутренняя DNS | Любой | DNS | Принятие |

| 6 | Любой | Любой | Любая | Сброс |

Таблица 10.4. Правила межсетевого экрана 2 в архитектуре с двойным межсетевым экраном

| Номер | Исходный IP | Конечный IP | Служба | Действие |

|---|---|---|---|---|

| 1 | Внутренний почтовый сервер | Почтовый сервер | SMTP | Принятие |

| 2 | Внутренняя сеть | Любой | HTTP, HTTPS, FTP, telnet, SSH | Принятие |

| 3 | Внутренняя DNS | Любой | DNS | Принятие |

| 4 | Любой | Любой | Любая | Сброс |

Примечание

Эти примеры очень просты, однако они отражают функционирование межсетевых экранов, при котором разрешается только строго определенный доступ.

Построение набора правил межсетевого экрана

Примечание

Некоторые межсетевые экраны содержат обработчик набора правил, проверяющий набор на наличие правил, перекрываемых другими правилами. Обработчик информирует об этой ситуации администратора межсетевого экрана перед установкой правил на межсетевой экран.

Данный подход хорош в общем плане, однако он не решает проблему производительности межсетевого экрана. Чем больше правил необходимо проверять для каждого пакета, тем больше вычислений должен производить межсетевой экран. При разработке качественного набора правил следует принимать в расчет это обстоятельства, т. к. от него зависит уровень эффективности работы межсетевого экрана.

Для повышения эффективности работы экрана следует оценить ожидаемую нагрузку трафика на межсетевой экран и упорядочить трафик по типам. Как правило, наибольший объем занимает трафик HTTP. Для повышения эффективности межсетевого экрана следует разместить правила, относящиеся к HTTP, вверху набора правил. Это означает, что правило, позволяющее внутренним системам использовать HTTP для подключения к любой системе в интернете, и правило, разрешающее внешним пользователям осуществлять доступ к веб-сайту организации, должны быть расположены очень близко к верхней границе набора правил. Единственными правилами, которые должны находиться выше двух упомянутых правил, являются специфичные правила отказа в доступе, относящиеся к протоколу HTTP.

Выявление различий между межсетевыми экранами различных типов

Данный проект продемонстрирует различия в системах защиты межсетевых экранов различных типов. Для выполнения этого проекта необходим доступ к межсетевому экрану прикладного уровня, а также к экрану с фильтрацией пакетов.

Шаг за шагом

Выводы

Если модули доступа на межсетевом экране прикладного уровня настроены правильно, в результате сканирования через экран с фильтрацией пакетов, скорее всего, отобразится большее число уязвимостей, чем при сканировании через межсетевой экран прикладного уровня. Причиной этому является то, что модуль доступа перехватывает и интерпретирует почту и веб-запросы перед отправкой на серверы. В некоторых случаях этот подход обеспечивает защиту от использования уязвимостей серверов.