мастер порт mikrotik что это

Коммутация в Mikrotik — Bridge и Master-port

В RouterOS есть два способа коммутации портов.

Коммутация портов MikroTik через Switch (Master Port)

В этом случае коммутация производится через чип свитча, в обход центрального процессора маршрутизатора. Обычно в SOHO маршрутизаторах Mikrotik используется одна свитч-группа на 5 портов, если портов больше — две свитч-группы. В устройствах Cloud Router Switch чипы коммутации на больше портов и имеют больше возможностей, подробней на них мы останавливаться в этой статье не будем.

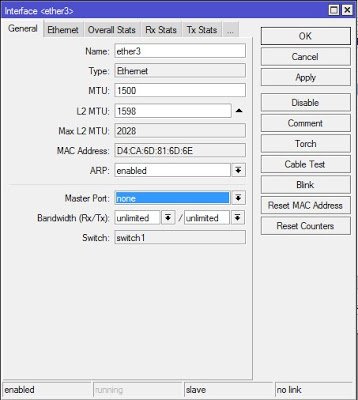

Настроить коммутацию можно в разделе General каждого порта, просто выбрав в пункте Master Port. Это главный порт, через который будет происходить коммутация. Коммутация позволяет достичь проводной скорости обмена данными между портами одной группы, как между портами в обычном Ethernet-коммутаторе. Основной (master) порт будет являться портом, через который RouterOS будет сообщаться со всеми остальными портами данной группы. Интерфейсы, для которых задан master-порт, становятся неактивны – не учитывается поступивший и отправленный трафик. Фактически, как будто мы объединили порты физическим, «тупым» коммутатором (свитчем). В роутерах Mikrotik применяются следующие чипы коммутации:

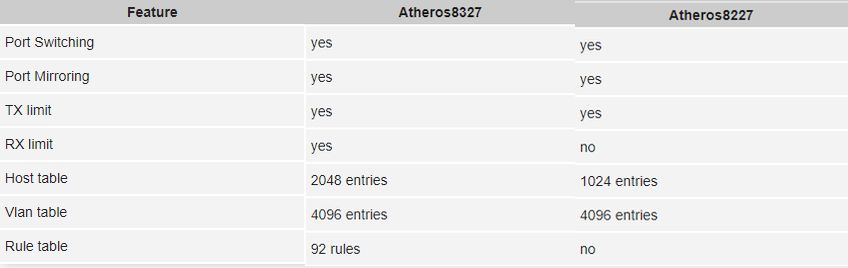

Возможности чипов коммутации:

| Возможности | Atheros 8316 | Atheros 8327 | Atheros 7240 | ICPlus 175D | Другие |

|---|---|---|---|---|---|

| Коммутация портов | да | да | да | да | да |

| Зеркалирование портов | да | да | да | да | нет |

| Таблица MAC-адресов | 2000 записей | 2000 записей | 2000 записей | нет | нет |

| Vlan-таблица | 4096 записей | 4096 записей | 16 записей | нет | нет |

| Таблица правил | 32 правила | 92 правила | нет | нет | нет |

* Порт ether1 на RB450G имеет особенность, которая позволяет ему быть исключённым/добавленным из/в коммутируемой(ую) группы(у) по умолчанию. По умолчанию порт ether1 будет включён в группу коммутации. Данная конфигурация может быть изменена с помощью команды

«/interface ethernet switch set switch1 switch-all-ports=no».

switch-all-ports=yes/no:

«yes» означает, что порт ether1 является портом коммутатора и поддерживает создание групп коммутации и все остальные расширенные возможности чипа Atheros8316, включая расширенную статистику (/interface ethernet print stats).

«no» означает, что порт ether1 не является частью коммутатора, что, фактически, делает его самостоятельным Ethernet-портом – это способ увеличения пропускной способности между ним и другими портами в режимах сетевого моста и маршрутизации, но в то же время исключает возможность коммутации на этом порту. Коммутация через Switch является самой быстрой и производительной в маршрутизаторе, в тоже время имеет наименьшее количество возможностей. При этом:

Итого, можно выделить несколько особенностей такого метода:

Коммутация в MikroTik через Bridge-interface

Порты объединяются не напрямую, а программно, используя ресурсы центрального процессора маршрутизатора. К портам могут быть применены фильтры брандмауэра. Такое объединение так-же влияет на прохождение пакетов по упрощенной схеме (Fastpath). Если взять в пример 2011-серию маршрутизаторов, то ether1-ether5 объеденены в switch1 (Atheros 8327) а ether6-ether10 в switch2 (Atheros 8227), вы можете использовать только Bridge для объединения их в одно целое. Особенность данного метода:

Коммутация позволяет достичь проводной скорости (wire speed) обмена данными между портами одной группы, как между портами в обычном Ethernet-коммутаторе.

Пока пакет не достиг cpu-порта, его обработка полностью осуществляется логикой коммутатора, не требуя какого-либо участия центрального процессора, и эта обработка происходит с проводной скоростью при любом размере кадра.

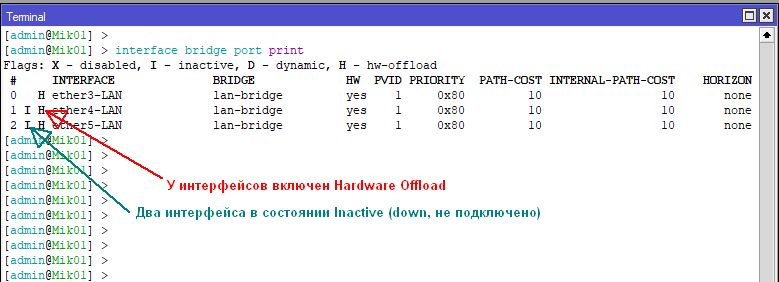

Пропала опция Master-port и поле Switch

Не пугайтесь, это нормально, если прошивка вашего роутера 6.41 и выше. Теперь вся информация, которая передается на втором уровне модели OSI, будет передаваться через Bridge. Использование swich-чипа (hw-offload) будет автоматически активировано автоматически в случае такой возможности. По умолчанию при добавлении любого интерфейса в Bridge у него будет активирована опция «Hardware Offload», которая будет передавать всю информацию 2-го уровня через switch-чип. Если эту опцию убрать, то обработка будет осуществляться силами операционной системы.

При обновлении на RouterOS 6.41 и выше с RouterOS версий 6.40.5 и ниже все настройки master-port будут автоматически перенесены в Bridge-интерфейс. Если произвести downgrade до версии, которая поддерживает master-port, то настройки не будут возвращены на место. Настоятельно рекомендуется сделать резервную копию до обновления.

До обновления до RouterOS 6.41:

/interface ethernet set [ find default-name=ether1 ] name=ether1-WAN1 set [ find default-name=ether5 ] name=ether5-LAN1-master set [ find default-name=ether2 ] master-port=ether5-LAN1-master name=ether2-LAN1 set [ find default-name=ether3 ] master-port=ether5-LAN1-master name=ether3-LAN1 set [ find default-name=ether4 ] master-port=ether5-LAN1-master name=ether4-LAN1 /ip address add address=10.10.10.1/24 interface=ether1-WAN1 network=10.10.10.0 add address=192.168.0.1/24 interface=ether5-LAN1-master network=192.168.0.0 /ip firewall nat add action=masquerade chain=srcnat out-interface=ether1-WAN1

После обновления на RouterOS 6.41 и старше:

/interface bridge add admin-mac=6C:3B:6B:4A:80:3D auto-mac=no comment=»created from master port» name=bridge1 protocol-mode=none /interface ethernet set [ find default-name=ether1 ] name=ether1-WAN1 set [ find default-name=ether2 ] name=ether2-LAN1 set [ find default-name=ether3 ] name=ether3-LAN1 set [ find default-name=ether4 ] name=ether4-LAN1 set [ find default-name=ether5 ] name=ether5-LAN1-master /interface bridge port add bridge=bridge1 interface=ether2-LAN1 add bridge=bridge1 interface=ether3-LAN1 add bridge=bridge1 interface=ether4-LAN1 add bridge=bridge1 interface=ether5-LAN1-master /ip neighbor discovery-settings set discover-interface-list=!dynamic /ip address add address=10.10.10.1/24 interface=ether1-WAN1 network=10.10.10.0 add address=192.168.0.1/24 interface=bridge1 network=192.168.0.0 /ip firewall nat add action=masquerade chain=srcnat out-interface=ether1-WAN1

Mikrotik с нуля. 04 Коммутация

Ранее уже обсуждалось, что RouterBOARD может в себя включать встроенный коммутатор.

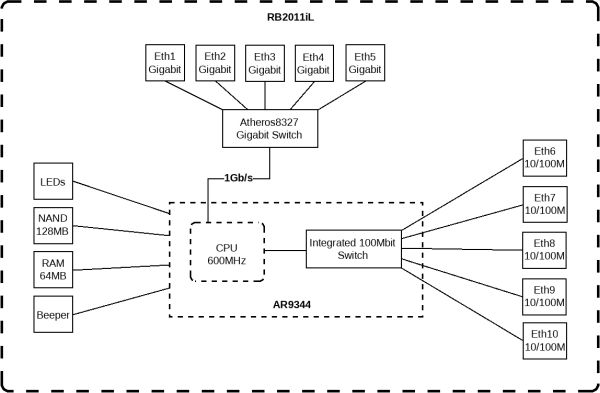

В данной схеме устройство в себе объединяет два чипа коммутации: гигабитный и 100мбитный.

Любой порт данного устройства можно либо объединить в логически единый коммутатор, либо порт может работать отдельно, на 3-м уровне.

Нужно понимать что сам по себе чип коммутации способен коммутировать без участия процессора, при этом существуют разные чипы коммутации, которые могут быть включены в состав RouterBOARD.

https://wiki.mikrotik.com/wiki/Manual:Switch_Chip_Features

Выше приведена диаграмма RB2011, в составе которого входят два чипа: Atheros8327 (ether1-ether5+sfp1); Atheros8227 (ether6-ether10)

Возможности данных чипов приведена ниже:

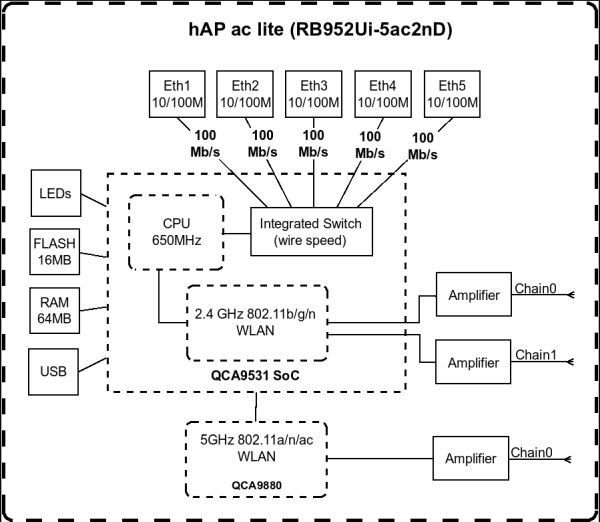

hAP ac lite (RB952Ui-5ac2nD)

hAP ac lite имеет на борту чип Atheros8227 (ether1-ether5)

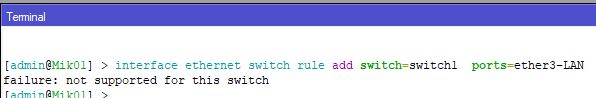

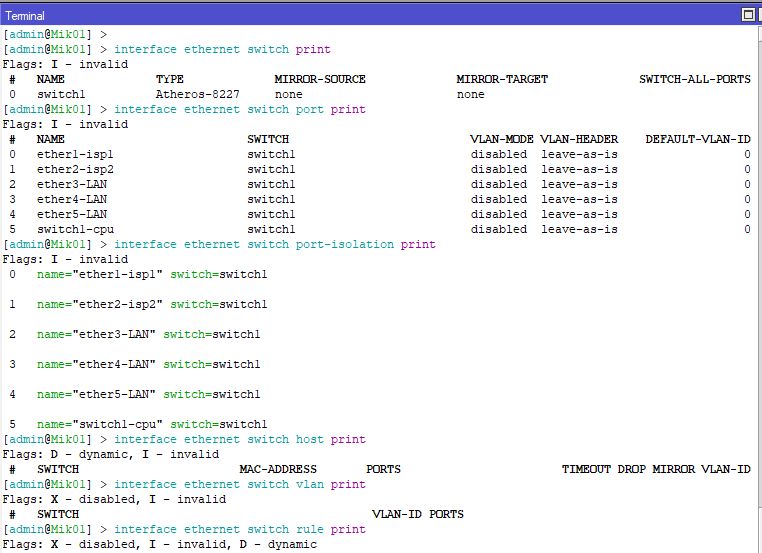

На уровне switch мы можем управлять элементами:

— switch

— port

— port-isolation

— host

— vlan

— rule

При этом при попытке создать rule, мы получим ошибку, поскольку данный switch не поддерживает rule.

Объединение портов

Здесь стоит упомянуть, что до версии 6.41 в коммутации было понятие master-port.

После версии 6.41 все объединения портов выполняются через bridge.

Поэтому не рекомендуется даунгрейдить на версию ниже 6.41

Далее весь материал будет применяться к версии 6.41 и старше.

Итак, принадлежность портов к тому или иному свитчу или чипу можно определить командами:

interface ethernet print

interface ethernet switch port print

Как видно, в данной модели RouterBOARD все порты «живут» на одном чипе switch1.

Например, hAP ac lite имеет на борту чип Atheros8227 (ether1-ether5). И при включении функции Bridge VLAN Filtering, Hardware Offload будет невозможна, т.к. данный чип не поддерживает эту функцию. Hardware Offload будет автоматически отключена и в обработке коммутации Bridge будет участвовать CPU.

Fast Path

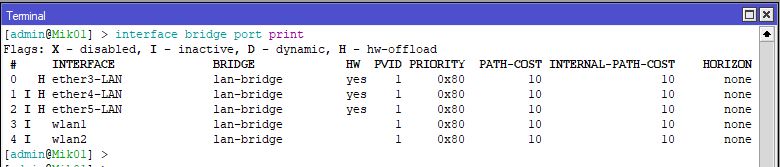

Настройка Bridge

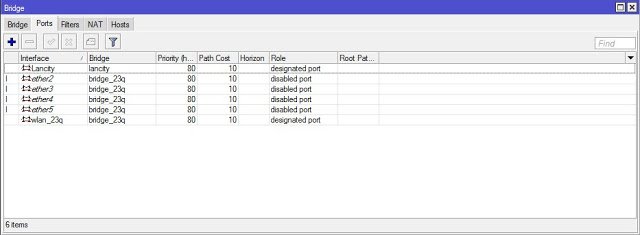

Как видно, мы добавили все три порта в Bridge. Теперь все IP адреса должны «жить» на интерфейсе Bridge.

DHCP также должен быть привязан к интерфейсу Bridge

interface bridge port print

Если добавить в созданный Bridge интерфейсы wifi:

interface bridge port print

Как видно, на интерфейсах wlan отсутствует Hardware Offload. Это из-за того, что интерфейсы wlan «не живут» на чипе switch

Mikrotik – bridge или Master-slave?

Раньше все необходимые порты для объединения в локальную сеть закидывал в бридж. Так вот – это не правильно.

Грубо говоря, лучше делать так – возьмём стандартную ситуацию, по типу домашнего роутера, на примере 951-2n – один интернет, 4 лан-клиента + WiFi. Первый порт понятно WAN, второй мы соединяем бриджем с WiFi, а остальные подключаем слейвами ко второму.

То есть должно получиться, что-то подобное –

“Коммутация позволяет достичь проводной скорости (wire speed) обмена данными между портами одной группы, как между портами в обычном Ethernet-коммутаторе”

“Пока пакет не достиг cpu-порта, его обработка полностью осуществляется логикой коммутатора, не требуя какого-либо участия центрального процессора, и эта обработка происходит с проводной скоростью при любом размере кадра.”

В общем, при включении в бридж, не задействуются возможности чипа коммутации. И начинаются проблемы по скорости (и ещё некоторые другие, из-за которых я и полез туда). Особо это заметно на 2011 серии (и думаю на всех более старших), при работе с гигабитными портами.

Про 2011 серию. В них установлено два чипа коммутации Atheros 8327 (ether1-ether5+sfp1) и Atheros8227 (ether6-ether10). Так что надо создавать 2 группы свитч-портов при помощи указания Master-port на интерфейсах. А уже мастер-порты объединить в бридж. Снизит нагрузку на CPU при проходе трафика между портами одной группы.

#mikrotik #routeos #bridge #disnetern

Настройка MikroTik: руководство начинающему пользователю

Ближайшие

тренинги Mikrotik

Места

проведения

г. Санкт-Петербург, Крестовский остров, Северная дорога, дом 12.

г. Санкт-Петербург, ст. м. «Приморская»,

ул. Одоевского, д. 24 к. 1, 2 этаж

Вы приобрели маршрутизатор MikroTik. Это руководство поможет Вам произвести начальную настройку маршрутизатора для безопасного доступа в сеть.

Введение

Поздравляем, вы приобрели маршрутизатор MikroTik. Это руководство поможет Вам произвести начальную настройку маршрутизатора для безопасного доступа в сеть.

Описанные ниже действия, в основном, предназначены для настройки маршрутизатора, когда стандартная конфигурация не позволяет получить доступ в интернет. Однако некоторые советы могут пригодиться вам и в других случаях.

Подключение кабеля

Настройка роутера

В первоначальной конфигурации DHCP клиент настроен на интерфейсе WAN (ether1), остальные порты считаются локальными, и устройства, подключенные к этим портам, получают сетевые адреса согласно настройкам DHCP-сервера. Для того, чтобы подключиться к роутеру, подключите свой компьютер в один из LAN-портов и выставите настройки «получать ip-адрес автоматически». (Номера портов указаны на передней панели роутера или вы можете уточнить эту информацию на сайте routerboard.com).

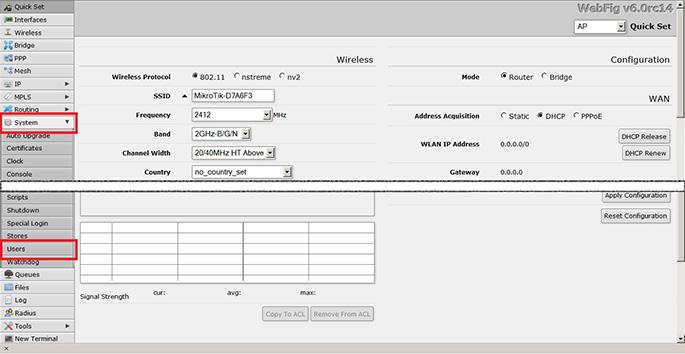

Управление роутером

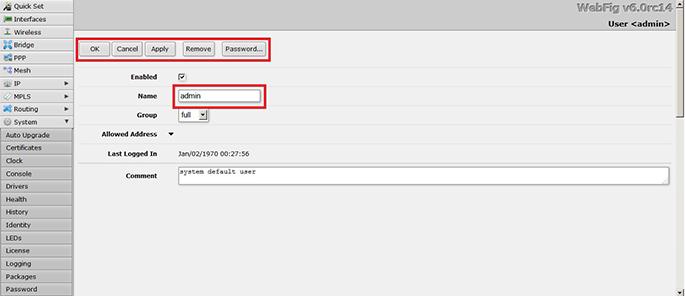

Рисунок 1

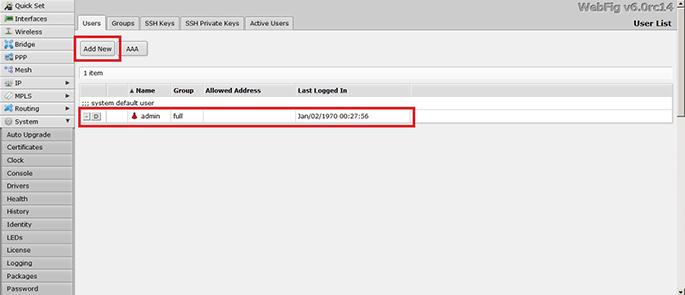

Пользователи

Чтобы никто посторонний не смог получить доступ к управлению роутером, необходимо задать пароль к учетной записи администратора или создать нового пользователя с паролем.

Рисунок 2

Вы увидите меню управления пользователями роутера. Здесь можно добавлять и редактировать учетные записи (Рисунок 3):

И в том, и в другом случае откроется меню редактирования (создания нового) пользователя (Рисунок 4).

После изменения пользовательских настроек нажмите «ОК» (чтобы сохранить настройки) или «cancel» (для их отмены). Снова откроется заглавное окно меню управления пользователями.

Рисунок 4

Вам помогла эта статья?

Приглашаем пройти обучение в нашем тренинг-центре и научиться настраивать оборудование MikroTik на профессиональном уровне! Узнайте расписание ближайших курсов и бронируйте место!

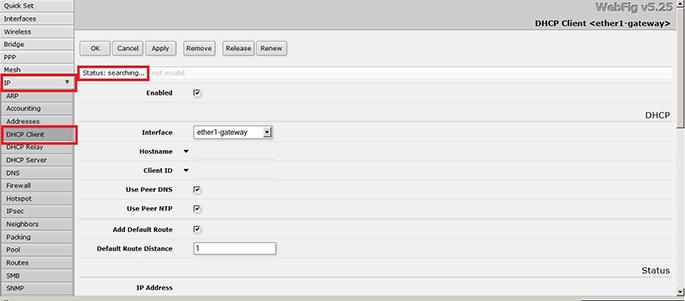

Настройка доступа в интернет

Если настройки «по умолчанию» не позволяют получить доступ в интернет (ваш провайдер не поддерживает выдачу настроек по DHCP), придется указать сетевые настройки вручную. Они должны включать:

DHCP клиент

Рисунок 5

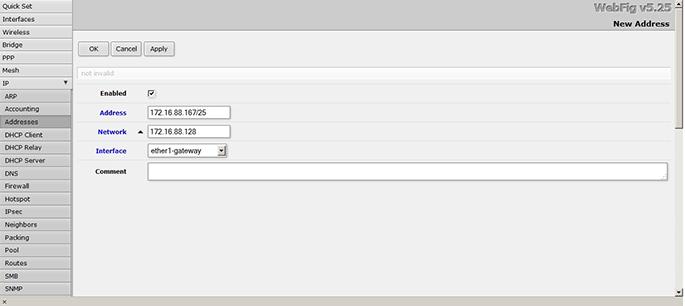

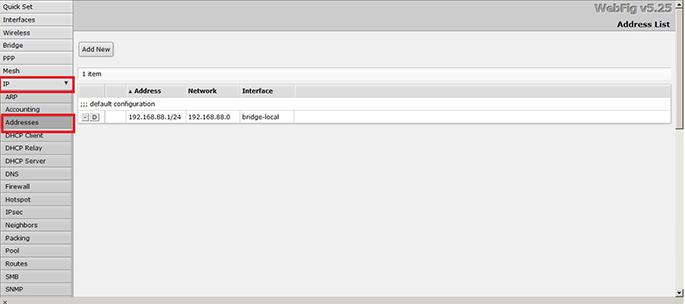

Статический адрес

Рисунок 6

Здесь отображен IP-адрес локальной сети 192.168.88.1, по которой пользователь подключен к роутеру. Выберите «Add new», чтобы добавить новый статический адрес (Рисунок 7).

Рисунок 7

В первом поле необходимо прописать ip-адрес, выданный провайдером, и маску сети. Другой параметр определяет, к какому порту будут применяться вышеуказанные настройки. Следуя данной инструкции, то это будет порт ether1. В него следует подключить кабель от провайдера.

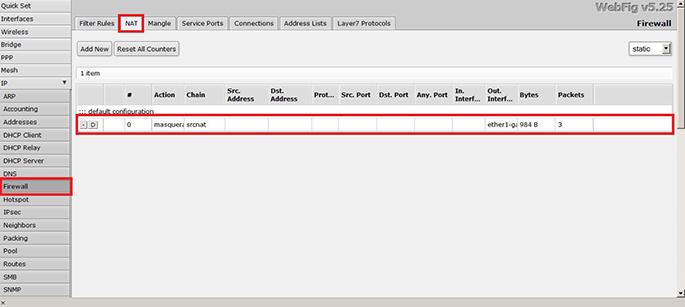

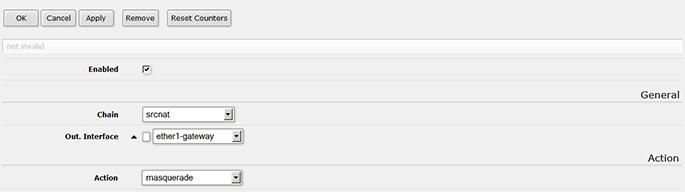

Настройка преобразования сетевых адресов (NAT)

Рисунок 8

На скриншоте представлено корректное правило. Обратите внимание, что некоторые настройки, у которых не должно быть значения, скрыты (и могут быть проигнорированы) (Рисунок 9).

Рисунок 9

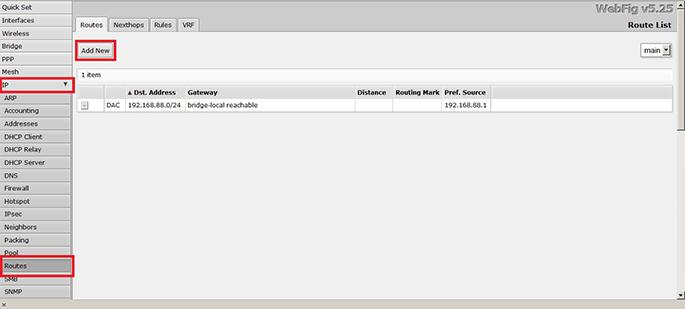

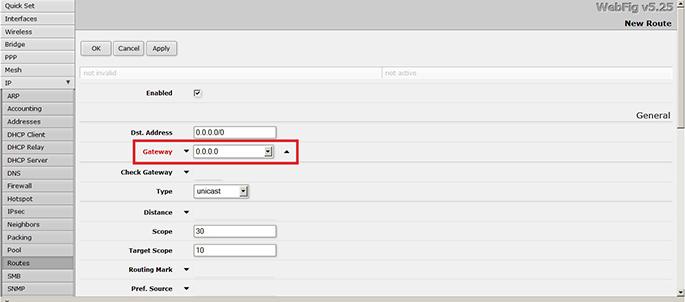

Шлюз по умолчанию

Рисунок 10

Далее вы увидите следующее окно (Рисунок 11):

Рисунок 11

Здесь необходимо нажать кнопку, ввести настройки «по умолчанию» или выданные провайдером. После ввода данных нажмите кнопку «ОК».

Чтобы проверить, какой вариант (по умолчанию или провайдера) работоспособен, используйте команду ping в поле Tools.

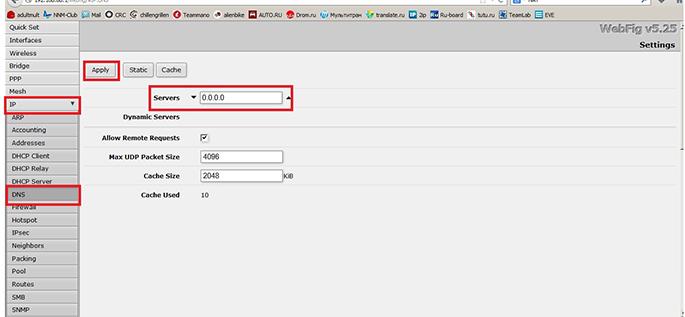

Доменные имена

Чтобы открывать web-страницы, или получить доступ на иные ресурсы в сети Интернет, необходимо настроить DNS — или на Вашем компьютере, или на роутере. В рамках этого руководства предлагаем настроить DNS только на роутере. А компьютер, в свою очередь, будет получать настройки по DHCP от роутера.

Рисунок 12

Примечание: при вводе корректного значения слово «Servers» станет синим, в ином случае — красным.

SNTP-клиент

Роутер MikroTik не сохраняет настройки времени во время отключения питания или при перезагрузках. Чтобы постоянно иметь корректное время, необходимо настроить SNTP-клиент.

Рисунок 13

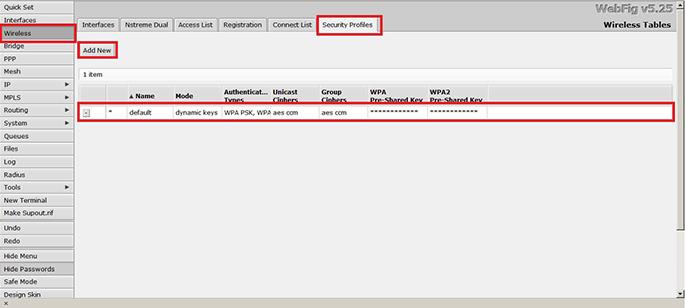

Настройка беспроводной сети

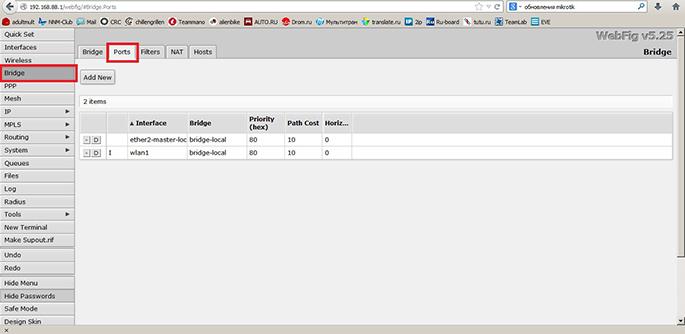

Для использования беспроводной сети в одном адресном пространстве с проводной сетью, необходимо настроить сетевой мост (bridge). Также необходимо проверить настройку внутреннего коммутатора.

Предупреждение: Изменение настроек может повлиять на подключение — вы можете оказаться отключены от роутера. Используйте Безопасный режим, чтобы в случае отключения, настройки вернулись в первоначальное состояние.

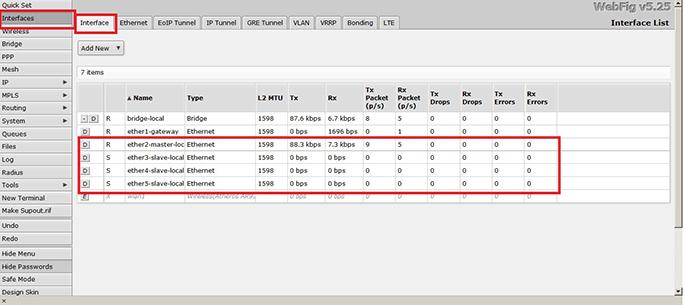

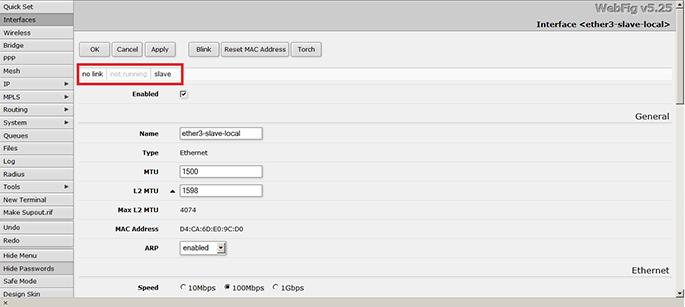

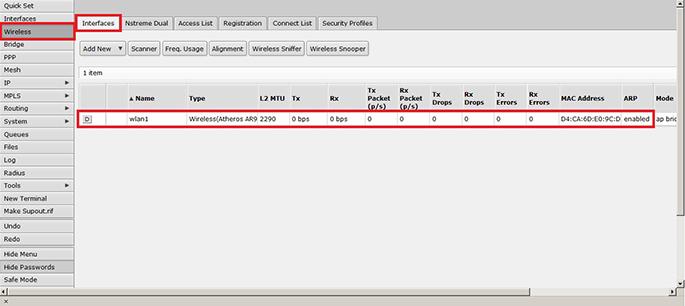

В данном руководстве порты ether3, ether4 и ether5 используются как подчиненные (slave) относительно мастер-порта ether1. Посмотреть данную настройку можно, открыв меню «Interface» (Рисунки 14,15)

Рисунок 14

Рисунок 15

Обычно ether1 используется как WAN порт, а остальные порты — как подчиненные к порту ether2.

Убедитесь, что все порты, предназначенные для локальной сети, действительно установлены как подчиненные. Например, если ether2, ether3, ether4, ether5 определены как LAN-порты, то порты ether3, ether4, ether5 подчиняются мастер-порту ether2.

Рисунок 16

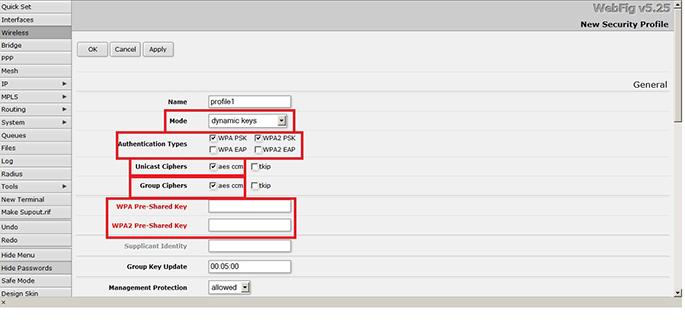

Настройки безопасности

В данном примере будет создан новый профиль безопасности, редактирование профиля выполняется аналогично. Ниже на скриншоте красным выделены рекомендуемые настройки для беспроводной сети.

Если длина ключа WPA Pre-shared key и WPA2 Pre-shared key будет слишком маленькой, то заголовок поля подсветится красным, при правильном значении — синим (Рисунок 18).

Рисунок 18

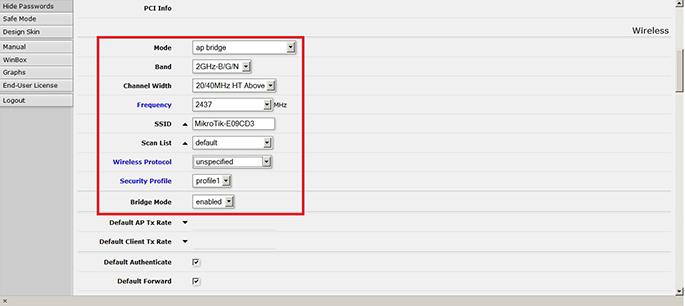

Сетевые настройки

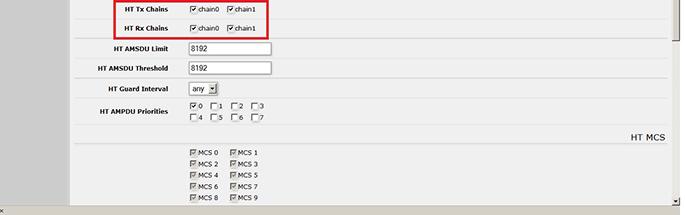

Настройка параметров беспроводной сети (Рисунок 19).

Рисунок 19

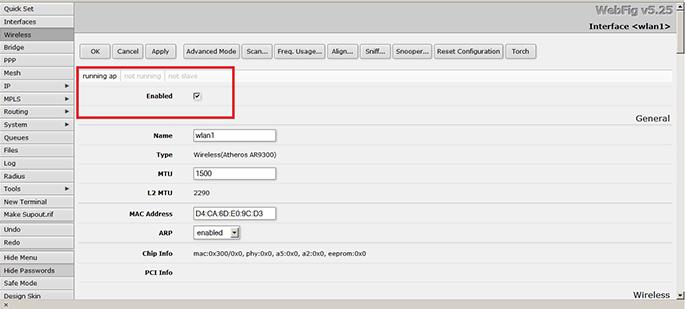

Режим интерфейса должен быть установлен в ap-bridge, если это недопустимо (ограничение лицензии), то только один клиент сможет подключаться к устройству.

Обычно WiFi устройства разрабатываются для работы на частоте 2.4GHz. Установите параметр «band» в 2GHz-b/g/n, это позволит подключаться по протоколам 802.11b, 802.11g и 802.11n.

Настройте ширину канала таким образом, чтобы наибольшая скорость передачи данных обеспечивалась по протоколу 802.11n. В примере используется канал 6, как результат, могут быть использованы 20/40MHz HT above или 20/40 МГц HT below. Выберите любой из них.

В поле «SSID» введите название беспроводной сети (Рисунки 20, 21).

Рисунок 21

После активации всех настроек можно включить точку доступа (Рисунок 22).

Рисунок 22

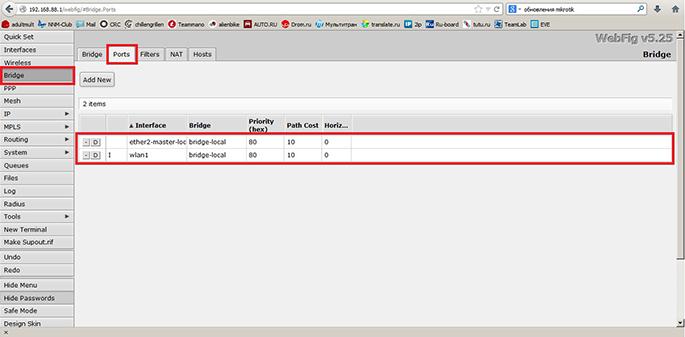

Bridge-LAN

c беспроводной

сетью

Рисунок 23

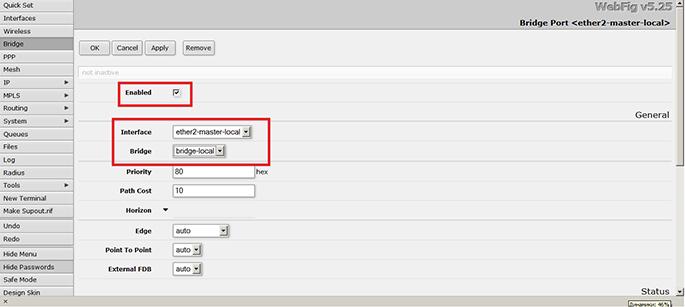

Когда новый порт моста будет добавлен, зайдите в его настройки, поставьте галочку напротив параметра enabled, выберете корректный интерфейс порта (В данном руководстве это ether2), LAN-мастер, порт LAN и Wifi (Рисунок 24).

Рисунок 24

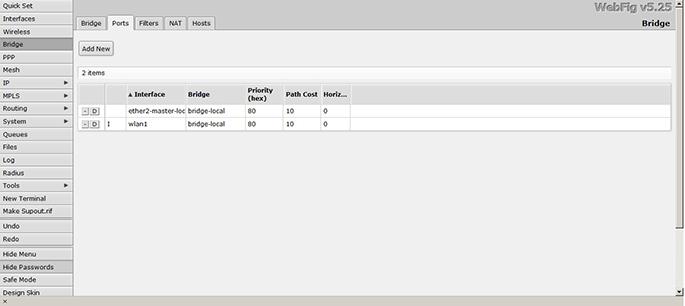

Так должен выглядеть мост (Рисунок 25).

Рисунок 25

Поиск неисправностей и продвинутая конфигурация

В данном разделе допускаются отклонения от конфигурации, описанной в первой части. Расширенное понимание организации сети будет вашим преимуществом.

Проверка ip адреса

Добавление IP-адреса с неправильной маской сети приведет к неправильной работе сети. Исправьте эту проблему, введя в адресной строке корректные значения ip-адреса и маски сети.

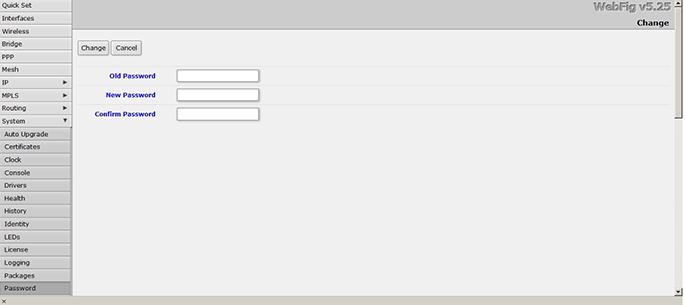

Изменение пароля текущего пользователя:

Изменение пароля существующего пользователя:

Отсутствие подключения к интернету

Если вы следовали данному руководству, а работает только доступ в локальную сеть, и доступ в интернет отсутствует, проверьте следующие настройки:

Изменение MAC-адреса доступно только из командной строки – «New Terminal» из меню слева. Если новое окно не открывается, проверьте, позволяет ли ваш браузер открывать всплывающие окна.

В новом окне напишите следующую команду, заменяющую МАС-адрес:

Mikrotik: VLAN с использованием чипа коммутации

Вступление

Итак, вокруг множество статей, где с VLAN работаю на CPU (объявляют VLAN на интерфейсе и помещают его в Bridge). Такая связка имеет право на жизнь, но в её работе мы расходуем ресурс CPU, который может быть очень ценным. Два разных устройства представляют различные механизмы настройки для чипа коммутации, так как они сильно разные в техническом плане.

Реализовывать будем некоторые примеры из официальной Wiki:

Port Based VLAN

Поясним картинку: На порт ether2 приходят тегированные пакеты (порт транковый), а с портов ether6-ether8 уходят растегированные пакеты (порты доступа — клиентские порты).

Я буду брать конфигурацию с реально работающего устройства, поэтому полного соответствия с картинкой не будет.

RB951Ui-2HnD

Конфигурация: На ether1 приходят тегированные пакеты (VID: 4,5,6,10, 603), с портов ether2-ether4 уходят раздетые VID:10, с ether5 уходит раздетый VID:5, VID:603 сейчас не используется, а особый порт switch1-cpu принимает любые пакеты.

Вначале, создадим группу коммутации, для этого, во всех интерфейсах выставим мастер порт (по умолчанию ether2-master), тем самым мы отдадим эти порты в управление коммутатору.

Аналогично для всех остальных. Не затягивая, на мастер порт (так мы получим доступ к этому VLAN из CPU, по сути мы связываем его с switch1-cpu) подвесим нужные нам VLAN:

Далее зададим политику обработки пакетов на портах (номер VLAN по умолчанию), что отбросить, что раздеть, а где и шарфик повязать:

О параметрах можно почитать в Wiki в разделе Vlan-таблица.

Далее, мы создадим таблицу VLAN, по которой чип будет работать с тегами:

Вот и все, теперь VLAN обслуживаются на чипе коммутации, к сожалению, у RB951Ui-2HnD его возможности не очень большие, к примеру он не сможет сделать гибридный порт, тут придется строить лес из костылей на bridge.

CRS125-24G-1S-2HnD

Тут чип коммутации совсем другой, и умеет больше, приступим:

Конфигурация: На ether24 приходят тегированные пакеты (VID: 4,5,6,7,16), с портов ether1-ether23 уходят раздетые VID:16 и одетые VLAN:7 (будет для второго примера), а особый порт switch1-cpu принимает любые пакеты.

Вначале, создадим группу коммутации, для этого, во всех интерфейсах выставим мастер порт (по умолчанию ether2-master), тем самым мы отдадим эти порты в управление коммутатору.

Аналогично для всех остальных. На мастер порт подвесим нужные нам VLAN:

Далее, мы создадим таблицу VLAN, по которой чип будет работать с тегами:

Далее зададим политику обработки пакетов на портах, тут уже все побогаче, политика задается раздельно.

Зададим порты, на которых соответсвующий VLAN будет одетым при выходе:

Теперь, на каких портах, выходящий VLAN надо раздеть:

Дословно это описывается так: если VID: 16, порт с 1 по 23, установить новый VID:0 (раздеть).

Теперь, на каких портах, входящий пакет надо одеть в VLAN:

Дословно это описывается так: если VID: 0 (пакет раздетый), порт с 1 по 23, установить новый VID:16 (одеть).

Example 2 (Trunk and Hybrid ports)

Тут мы рассмотрим только CRS125-24G-1S-2HnD, к сожалению, RB951Ui-2HnD такое на чипе коммутации уже не умеет.

Итак, возьмем полностью конфу из предыдущего примера, и добавим такое правило: