малваре что это за вирус

Вредоносная программа (буквальный перевод англоязычного термина Malware, malicious — злонамеренный и software — программное обеспечение, жаргонное название — «малварь» ) — злонамеренная программа, то есть программа, созданная со злым умыслом и/или злыми намерениями.

http://ru.wikipedia.org/wiki/Malware

С malware может столкнуться каждый, и в данный момент многие компании работают для создания мер борьбы против них. Если ваш компьютер заражён malware, вместо того чтобы устанавливать новую версию Windows на свой компьютер, вы можете попытаться удалить это зловредное ПО. Для этого вам понадобится антивирус и anti-spyware программное обеспечение.

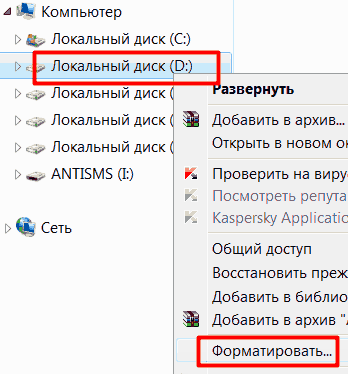

Главные фазы удаления:

— создание резервной копии;

— приостановка работы malware;

— поиск и устранение других ошибок;

— удаление malware;

— защита компьютера от malware в реальном времени.

Некоторые malware настолько хорошо защищены, что их почти невозможно удалить, в то время как они запущены. Но с помощью специальной программы, регулирующей автозапуск программ, вы сможете предотвратить запуск зловредного программного обеспечения и полностью его удалить. Надо отметить, что некоторые из anti-malware продуктов способны удалить только половину инфекций, поэтому рекомендуем использовать сразу несколько подобных программ для большей гарантии полной очистки системы. Чтобы предотвратить распространение malware инфекции в будущем, изучите меры борьбы с ними, которые вы сможете найти на сайтах, посвящённых этой теме.

Чтобы вы не смогли изменить параметры браузера, установленные malware программой, некоторые из них, бывает, просто удаляют или повреждают способность браузера к изменению в меню инструментов и на панели управления. Если вы пытаетесь изменить домашнюю страницу браузера, и вам это не удаётся, то вероятнее всего это происходит от воздействия malware. То же самое можно сказать и в случае, если вы пытаетесь открыть сайт антивируса или другой сайт созданный для безопасности компьютера, и не можете этого сделать. Ещё один признак зловредного ПО: появляются различные окна и объявления, даже во время автономной работы. Цель malware: установка на компьютере жертвы и сбор личных данных, например, сведения об учётной записи кредита или номер кредитной карточки.

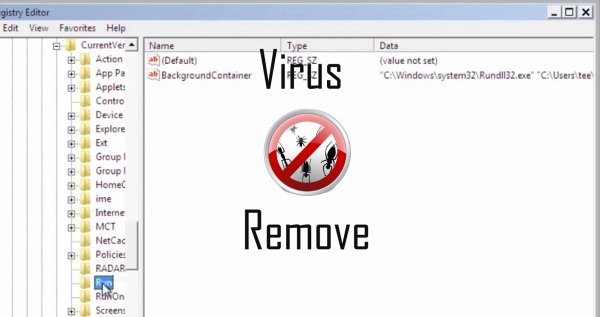

В то время как методы борьбы с malware совершенствуются, разработчики этого зловредного ПО находят всё более изощрённые методы, позволяющие им устанавливать свои программы на компьютер конечного пользователя и скрываться от анти-malware программ. Например, ошибки безопасности в программе Winamp в пределах MP4-расшифровки позволяют разработчикам зловредных программ устанавливать свои malware на ПК пользователей, использующих Winamp 5 версии. При установке этой программы на компьютер, она создаёт поддельные файлы и ключи реестра Windows, которые являются полностью безопасными, но определяются программой в качестве malware. Таким образом, в то время как ваш компьютер абсолютно чист, эта программа будет находить файлы и записи реестра Windows и объявлять, что они связанны с malware.

Существует множество типов вредоносных программ, включая компьютерные вирусы, червей, троянских коней, программы-вымогатели, шпионскоеПО, рекламноеПО, вредоносное программное обеспечение, очистители и программы-запугиватели. Стратегии защиты от вредоносных программ различаются в зависимости от типа вредоносных программ, но большинству из них можно помешать, установив антивирусное программноеобеспечение, брандмауэры, применяя регулярные исправления для уменьшения числа атак нулевого дня, защищая сети от вторжений, регулярно создавая резервные копии и изолируя зараженные системы. Вредоносное ПО в настоящее время разрабатывается для обхода алгоритмов обнаружения антивирусного программного обеспечения. [7]

Содержание

1История

2Цели

3Типы

3.1Троянский конь

3.2Руткиты

3.3Бэкдоры

3.4Инфекционное Вредоносное ПО

3.4.1Червь

3.4.2Вирус

3.5Вирус-вымогатель

3.5.1Вымогатели с блокировкой экрана

3.5.2Вымогатели на основе шифрования

3.6Серая посуда

3.6.1Потенциально нежелательная программа (PUP)

4Уклонение

5Риски

5.1Уязвимое программное обеспечение

5.2Чрезмерные привилегии

5.3Слабые пароли

5.4Использование одной и той же операционной системы

6Смягчение

6.1Антивирусное / антивирусное программное обеспечение

6.1.1Защита в реальном времени

6.1.2Песочница

6.2Сканирование безопасности веб-сайта

6.3Разделение Сети

6.4Изоляция»воздушного зазора» или «параллельная сеть»

7См. также

8Ссылок

9Внешние ссылки

История

Основная статья: История компьютерных вирусов

Дополнительная информация: Хронология компьютерных вирусов и червей

Понятие самовоспроизводящейся компьютерной программы восходит к первоначальным теориям о работе сложных автоматов. [8] Джон фон Нейман показал, что теоретически программа может воспроизводить саму себя. Это представляло собой правдоподобный результат в теории вычислимости. Фред Коэн экспериментировал с компьютерными вирусами и подтвердил постулат Неймана, а также исследовал другие свойства вредоносных программ, такие как обнаруживаемость и самообман, используя элементарное шифрование. Его докторская диссертация 1987 года была посвящена компьютерным вирусам. [9] Комбинация криптографических технологий как часть полезной нагрузки вируса, использующая его в целях атаки, была инициализирована и исследована с середины 1990-х годов и включает в себя первоначальные программы-вымогатели и идеи уклонения. [10]

До того, как доступ в Интернет получил широкое распространение, вирусы распространялись на персональных компьютерах, заражая исполняемые программы или загрузочные секторы гибких дисков. Вставляя свою копию в инструкции машинного кода в этих программах или загрузочных секторах, вирус заставляет себя запускаться всякий раз, когда запускается программа или загружается диск. Ранние компьютерные вирусы были написаны для Apple II и Macintosh, но они получили более широкое распространение с доминированием IBM PC

Приключения неуловимой малвари, часть I

Этой статьей мы начинаем серию публикаций о неуловимых малвари. Программы для взлома, не оставляющие следов атаки, известные также как fileless («бестелесные», невидимые, безфайловые), как правило, используют PowerShell на системах Windows, чтобы скрытно выполнять команды для поиска и извлечения ценного контента. Обнаружить хакерскую деятельность без вредоносных файлов — сложно выполнимая задача, т.к. антивирусы и многие другие системы обнаружения работают на основе сигнатурного анализа. Но хорошая новость состоит в том, что такое ПО все же существует. Например, UBA-системы, способные обнаружить вредоносную активность в файловых системах.

Когда я впервые начал изучать тему крутых хакеров, не использующих традиционные способы заражения, а лишь доступные на компьютере жертвы инструменты и программное обеспечение, я и не подозревал, что вскоре это станет популярным способом атаки. Профессионалы в области безопасности говорят, что это становится трендом, а пугающие заголовки статей – тому подтверждение. Поэтому я решил сделать серию публикаций на эту тему.

Великий и ужасный PowerShell

Я писал о некоторых из этих идей раньше в серии обфускации PowerShell, но больше исходя из теоретического представления. Позже я наткнулся на сайт для гибридного анализа, где можно найти образцы малвари, «отловленной» в дикой природе. Я решил попробовать использовать этот сайт для поиска образцов fileless-вредоносов. И мне это удалось. Кстати, если вы захотите отправиться в свою собственную экспедицию по поиску вредоносных программ, вам придется пройти проверку на этом сайте, чтобы они знали, что вы делаете работу как white hat специалист. Как блогер, который пишет о безопасности, я прошел ее без вопросов. Я уверен, вы тоже сможете.

Помимо самих образцов на сайте можно увидеть, что же делают эти программы. Гибридный анализ запускает вредоносное ПО в собственной песочнице и отслеживает системные вызовы, запущенные процессы и действия в сети, а также извлекает подозрительные текстовые строки. Для двоичных файлов и других исполняемых файлов, т.е. там, где вы даже не можете посмотреть на фактический код высокого уровня, гибридный анализ решает, является ли ПО вредоносным или просто подозрительным на основе его активности во время выполнения. И после этого уже оценивается образец.

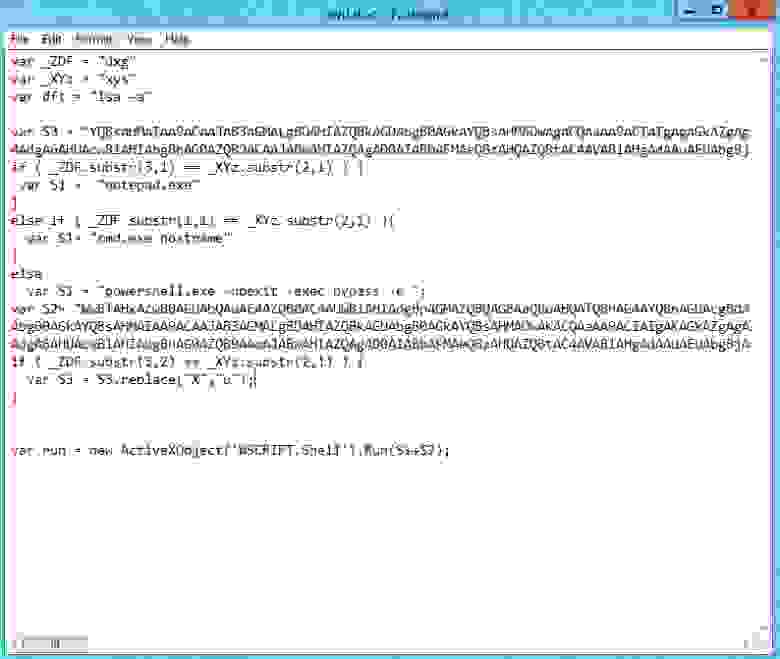

В случае с PowerShell и другими образцами сценариев (Visual Basic, JavaScript и т. д.), я смог увидеть и сам код. Например, я наткнулся на такой PowerShell экземпляр:

Вы также можете запустить PowerShell в кодировке base64, чтобы избежать обнаружения. Обратите внимание на использование Noninteractive и Hidden параметров.

Вникай глубже

Я декодировал наш PS-сценарий с помощью этого метода, ниже представлен текст программы, правда слегка мной модифицированный:

Заметьте, что скрип был привязан к дате 4 сентября 2017 и передавал сессионные cookies.

Для чего это нужно?

Для программного обеспечения безопасности, сканирующего журналы событий Windows или файерволла, кодировка base64 предотвращает обнаружение строки «WebClient» по простому текстовому шаблону в целях защиты от выполнения такого веб-запроса. И так как все «зло» вредоносного ПО затем загружается и передается в наш PowerShell, этот подход таким образом позволяет полностью уклоняться от обнаружения. Вернее, это я так думал сначала.

Оказывается, с включением продвинутого логирования журнала Windows PowerShell (см. мою статью ) вы сможете увидеть загруженную строку в журнале событий. Я (как и другие ) считаю, что Microsoft следует включить данный уровень ведения журнала по умолчанию. Поэтому при включенном расширенном логировании мы увидим в журнале событий Windows выполненный запрос загрузки из PS скрипта по примеру, который мы разобрали выше. Поэтому имеет смысл его активировать, согласны?

Добавим дополнительные сценарии

Часто сам сценарий Visual Basic обфусцируется так, что он свободно уклоняется от антивирусов и других сканеров вредоносных программ. В духе уже изложенного, я решил в качестве упражнения закодировать приведенный выше PowerShell в JavaScript. Ниже результаты моей работы:

Обфусцированный JavaScript, прячущий наш PowerShell. Реальные хакеры делают это на раз-два.

Значок JS отображается только в иконке в виде свитка. Неудивительно, что многие люди будут открывать это вложение, думая, что это Word-документ.

В моем примере я изменил приведенный выше PowerShell, чтобы загрузить сценарий с моего веб-сайта. Удаленный сценарий PS просто печатает «Evil Malware». Как видите, он совсем не злой. Конечно, реальные хакеры заинтересованы в получении доступа к ноутбуку или серверу, скажем, через командую оболочку. В следующей статье я покажу, как это сделать, используя PowerShell Empire.

Надеюсь, что для первой ознакомительной статьи мы не слишком глубоко погрузились в тему. Теперь я позволю вам перевести дух, и в следующий раз мы начнем разбирать реальные примеры атак с использованием fileless-малвари без лишних вводных слов и подготовки.

Что такое malware? Как определить, есть ли на устройстве вредоносная программа?

Malware — это вредоносная программа. Она предназначена для нанесения ущерба системам, сетям и устройствам или для кражи данных. Вредоносные программы могут выглядеть как раздражающий рекламный банер, но на самом деле это может быть вирус, который уничтожает жесткий диск и заражает каждое устройство в вашей сети.

Что делает malware?

Вред, который вредоносная программа может нанести устройству, зависит от ее типа. Каждая из них может по-своему проникать, распространяться и заражать систему, преследую конкретные цели.

Троян. Названный в честь знаменитого троянского коня, который действует точно так же. Троян проникает в систему, замаскированную под законное программное обеспечение, а затем работает в качестве шлюза для других вредоносных программ.

Червь. Черви похожи на троянов в том, что они также используются для создания бэкдоров для последующего проникновения других вредоносных программ. Но в отличие от троянов, черви могут иметь и другие цели, например, самокопирование, размножение и захват всего жесткого диска.

На видео: На нашем канале мы рассказали о самом первом сетевом черве и к каким последствиям он привел

Шпионская программа. Как следует из названия, она используется для шпионажа. Эту программу трудно обнаружить, т.к. она работает в фоновом режиме, тихо собирая информацию о пользователе. Шпионская программа отслеживает историю просмотров, имена пользователей, пароли, а также информацию о банковских картах, которая впоследствии отправляется злоумышленнику.

Вирус-вымогатель. Злоумышленники используют эту вредоносную программу для блокировки всех файлов на компьютере жертвы до тех пор, пока она не заплатит выкуп. Обычно вымогатель попадает в систему через фишинговое электронное письмо. Когда вы открываете его и нажимаете на ссылку, программа автоматически устанавливается на устройство. Обычно пользователь ничего не замечает, пока не становится слишком поздно.

Ботнет. Когда определенная вредоносная программа заражает ваше устройство, оно становится частью роботизированной сети — бот-сети. Хакеры используют бот-сети для проведения крупномасштабных кибератак, таких как рассылка спама или DDoS-атаки. Как только устройство заражается, оно передает вредоносную программу на другие устройства в сети, тем самым делая сеть еще крупнее. Десятки или даже сотни тысяч устройств могут составлять одну бот-сеть.

Вирус. Это самый распространенный тип вредоносных программ. Главное отличие состоит в том, что вирус не является автономной программой — для работы ему необходимо прикрепить себя к законному программному обеспечению. Ущерб, который вирус наносит системе или устройству, может быть разный: от создания надоедливых всплывающих окон до уничтожения жесткого диска или кражи данных пользователя.

Как определить, есть ли на устройстве malware?

Вредоносная программа не является универсальной для всех устройств и может работать и выглядеть по-разному на iPad, ПК или Android-телефоне. Но некоторые симптомы одинаковы, поэтому обязательно следите за ними:

Как избежать malware?

Полное удаление вредоносных программ возможно в большинстве случаев. Но, к сожалению, иногда требуется полный сброс системы. Если вы не создадите резервную копию файлов, то все они могут быть потеряны. Поэтому проще не допускать проникновение вредоносного кода в систему, чем пытаться удалить его.

Что нужно сделать, чтобы быть в безопасности:

Win32.malware.gen — что это?

Вредоносные программы на компьютере — одна из самых неприятных вещей, которые могут случиться с вашим ПК. Но врага нужно знать в лицо, поэтому сегодня мы поговорим о вирусе Win32.malware.gen — инфекции, которая принадлежит к троянским коням. В этой статье мы постараемся максимально полностью разобраться с тем, Win32.malware.gen что это за инфекция, как она проникает в компьютер и чем может быть опасна. А также разберемся, как удалить ее так, чтобы она больше не докучала вам.

Win32.malware.gen — что это?

Win32.malware.gen — это злонамеренная компьютерная инфекция. По сути вирус — троянский конь. У него есть некоторые похожие характеристики на другие инфекции, поэтому его можно смело классифицировать как троянский конь. Типичным признаком, который объединяет всех “троянов” — то, что он может доставить неприятности, которые связаны в одно время и с работой ПК или ноутбука, и с личной информацией пользователя компьютера. Также очень опасно в троянских конях то, что их присутствие часто остается незамеченным для пользователя, если тот не проводит постоянную проверку с помощью антивирусника. И, действуя незаметно, он может причинять вред компьютеру, разлаживать всю систему, сливать файлы, и всячески вредить компьютеру и вам.

Что такое троянские кони?

Троянские кони — это общее название для множества вирусов, которые проходят в ваш компьютер незамеченными с какими-то другими программами или другими путями. Такое название инфекции получили за то, что для того, чтобы проникнуть в ваш компьютер, они используют нечестные и зловредные техники. Часто это — использования слабых сторон и так называемых брешей в броне вашей защитной программы на компьютере или через слабое место в операционной системе в целом.

Для того, чтобы лучше разобраться в теме компьютерных вирусов, мы советуем вам прочитать нашу статью о том, как происходит заражение вирусами. Это поможет вам избежать многих проблем с компьютером в дальнейшем.

В основном бреши появляются тогда, когда пользователь не проходит через процесс обновления программ для защиты компьютера или использует пиратские версии антивирусников, которые априори слабее, чем обычные.

Кроме того, что троянские кони для проникновения в систему используют бреши, они также часто проникают на компьютер вместе с программами и приложениями, которые вы качаете в интернете неофициально — с чатов, торрентов и других ненадежных ресурсов. Однако даже если вы ничего не скачиваете и вовремя обновляете свою лицензионную систему защиты, инфекция может проникнуть на ваш компьютер в виде автоматической загрузки ссылки на ненадежном сайте, которая активизируется тогда, когда вы на него заходите. Также часто ссылку для загрузки вредоносной программы присылают по почте в виде спама и многие пользователи по незнанию кликают на нее и скачивают себе на ПК или ноутбук опасный вирус. Также ее вам может просто принести знакомый на флешке, сам об этом не подозревая. Вот поэтому стоит всегда проводить проверку антивирусником любого незнакомого записывающего устройства прежде, чем открыть его.

Злоумышленники очень изобретательны в вопросах того, каким образом “подсунуть” вам вредоносную программу, поэтому для того, чтобы не скачать на компьютер Win32.malware.gen и не передать ее случайно другому человеку.

Почему инфекция вредоносна?

Особенностью зловредной работы троянских коней является то, что сразу после загрузки они не начинают действовать. Поэтому пользователь может очень долго не знать о заражении вирусом, если не проводит тщательную и своевременную проверку всех систем компьютера с помощью антивирусника.

Сразу после того, как троянский конь был скачан на ваш компьютер, он посылает с помощью интернета сигнал удаленному серверу и получает указания от него о том, какую информацию ему нужно собирать в данный момент. Кроме того, он как будто открывает дверь для других вирусов и инфекций на вашем компьютере, поэтому чаще всего троянский конь при проверке оказывается не единственным вирусом. С ним находят еще штук пять тех, кого он “пустил” в систему.

Очень опасным является то, что Win32.malware.gen может привести с собой вирусы, которые пока не знакомы вашей защитной системе и от которых она не сможет избавиться.

Какие проблемы создает Win32.malware.gen?

Несмотря на то, что пользователь может даже не знать о том, что его компьютер заражен опасным компьютерным вирусом, троянский конь может работать незаметно для пользователя и на заднем плане очень сильно вредить нормальной работе компьютера. Такой скрытный метод работы придуман специально для того, чтобы взломщики могли получить информацию с зараженного компьютера и пользоваться данными о кредитных картах и платежах, собирать личную информацию с документов, узнавать пароли от сайтов и почты, а также конфиденциальную информацию.

Кроме того, если вы храните на компьютере онлайн-валюту, то такой вирус может украсть ее у вас и передать злоумышленникам. Иногда хакеры с помощью инфекций могут следить за всем, что пользователь делает за компьютером, используя такие программы как Keylogger. Преступники таким образом получают всю информацию и любые данные. Даже те, которые вы стараетесь защитить особенно тщательно. Троянский вирус может даже превратить ваш компьютер в один из аппаратов, с помощью которого хакеры воплощают свои преступные планы.

Кроме того, если на вашем компьютере есть Win32.malware.gen, то определенная информация с вашего компьютера может быть уже украдена или изменена. Так, можно определить то, что на компьютере есть вирусы, по косвенным признакам. К ним относятся такие:

Если компьютер уже заражен этим вирусом, то он будет очень сильно портить вам жизнь и может причинить реальный вред. Если даже хакер не будет воровать ваши данные о картах или не будет собирать личную информацию, то все-равно троянский конь может привести к серьезным срывам в работе, довести даже до смерти компьютера или просто стереть с компьютера всю информацию, которая там содержалась. Даже с диска D.

Как удалить Win32.malware.gen?

Если вы с помощью проверки антивирусом обнаружили, что у вас на компьютере появился вирус и это Win32.malware.gen, то его необходимо правильно и достаточно быстро удалить для того, чтобы минимизировать ущерб, который он наносит. Действительно вредоносный компьютерный злоумышленник.

Если вы только подозреваете, что у вас на компьютере есть троянский конь, который портит вам файлы и мешает работать, то проверьте антивирусом. Есть много бесплатных лицензионных программ, которые помогут вам обнаружить вредоносный файл. Так что если вы не установили себе антивирусник — сделайте это как можно скорее.

Самый лучший способ удалить вредоносный файл — сделать это через антивирусник, с помощью которого вы и нашли его. Программа часто предлагает вылечить зараженный файл, но мы советуем этого не делать, так как лечение может оказаться неэффективным. В результате этого антивирусник будет думать, что у вас на компьютере все хорошо и файл вылечен, а на самом деле там будет орудовать троян. Так что лучше удалить все файлы, которые программа идентифицировала как зараженные.

Помните о том, что если это троянский конь, то зараженных файлов может быть очень много, так что без сожаления удаляйте все — это единственный способ полностью оградиться от вируса и сделать ущерб минимальным.

Если у вас до сих пор не стоит хороший и надежный антивирусник, мы советуем как можно скорее его установить. Определиться с тем, что поставить на свой компьютер, вам поможет наша статья под названием «Лучший антивирус для Windows 10», где подробно разобрана эта тема.

В будущем вы должны избегать скачивания файлов с незнакомых сайтов. Также не стоит переходить по незнакомым и подозрительным ссылкам, которые вам присылают по почте или в социальных сетях. Кроме того, нужно установить хороший и надежный лицензионный антивирусник. И ответственно относиться к тому, чтобы проводить постоянные проверки и вовремя лечить или удалять файлы, которые, по мнению антивирусной программы, являются вредоносными или опасными.

Выводы

Как стало понятно из этой статьи Win32.malware.gen — это очень опасный троянский конь, который может не только навредить работе компьютера, но и навредить вам, ведь вирус может слить в руки недоброжелателей личные фото и папки, данные о платежах, пароли от ящиков и кредитных карт, вашу больничную карту и так далее. Поэтому мы советуем вам делать все для того, чтобы вирус не проник в ваш компьютер: установить хороший надежный антивирусник и раз в неделю или хотя бы в две недели проводить проверку на вирусы. Также не помешают обычные правила “сетевой гигиены” — не переходить по подозрительным ссылкам, которые вам отправляют по почте или в социальных сетях, не скачивать программы с непроверенных ресурсов, меньше пользоваться торрентом и не искать информацию сомнительного типа.

Если же вы все-таки столкнулись с такой проблемой, то, надеемся, благодаря нашим советам, вы быстро удалили вредный файл и ваш компьютер не успел сильно пострадать от действий троянского коня.