Как посмотреть трафик через роутер

Как узнать на какие сайты заходили через мой Wi-Fi роутер?

Приветствую на нашем портале WiFiGid! Сразу в проблему: вы хотите узнать, какие сайты открывает ваш ребенок, вторая половинка или злой и нехороший сосед, который каким-то боком подключился к вашему Wi-Fi? Разумеется, ваш Wi-Fi – ваши правила. Хотите узнать, что происходит в вашей сети – ваше право. И именно для вас эта инструкция. Сегодня я попробую со всех сторон осветить тему, как посмотреть, на какие сайты заходили с вашего Wi-Fi.

Дисклеймер

Я понимаю про важность сохранности личного пространства и целиком поддерживаю это. Но бывают случаи, когда его действительно стоит нарушить. Эта статья больше про развенчание мифов и указание верных векторов в поиске решения своей проблемы. Ну и отслеживание трафика на СВОЕМ роутере вполне себе законно.

Быстрое решение

Спешу всех пришедших расстроить – на текущий день 99% роутеров не позволяют просматривать историю посещенных сайтов. Конец.

Поэтому самое простое решение – спросить напрямую или просто ПОСМОТРЕТЬ ИСТОРИЮ БРАУЗЕРА на стороне клиента. И не говорите, что получить доступ в одной квартире к телефону или компьютеру невозможно. А если невозможно, значит тут точно что-то не то, и это уже выходит за поле деятельности нашего сайта.

А еще один раз видел статистику использования сайтов в личном кабинете провайдера. Да, провайдеры отслеживают наши посещения, но для меня было дикостью увидеть это в кабинете. Но проверить стоит и у себя – а мало ли.

Роутеры-исключения

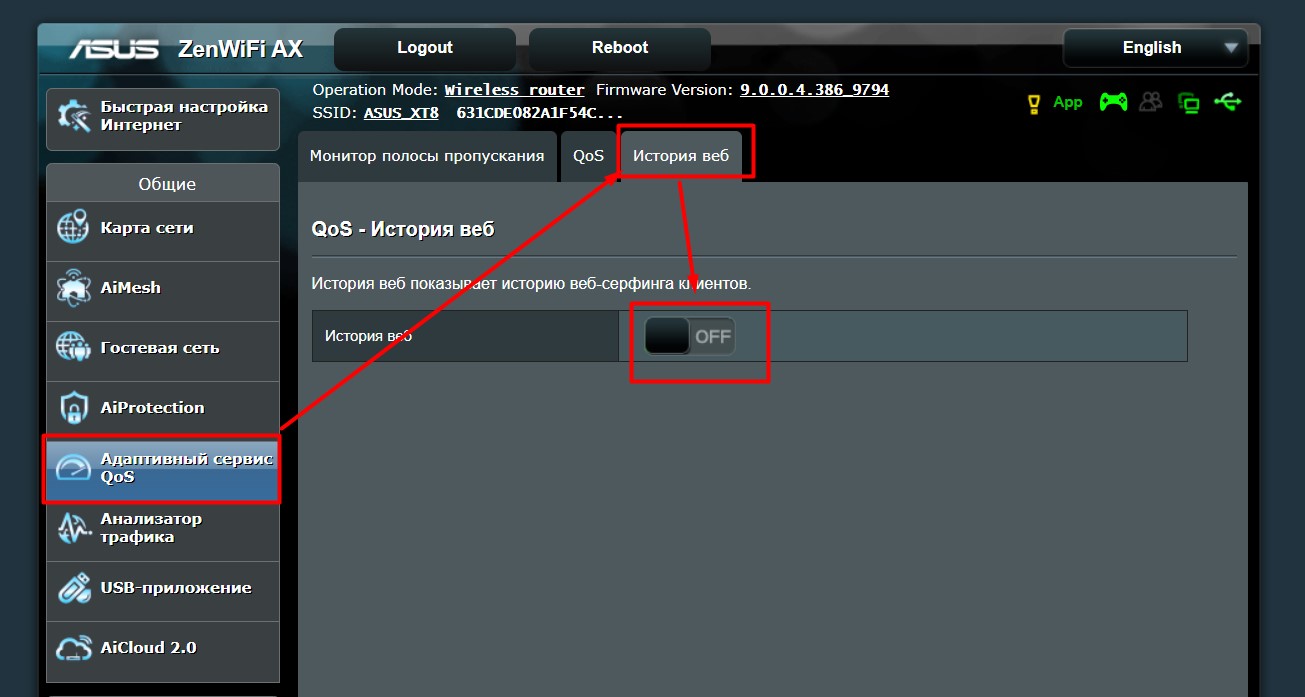

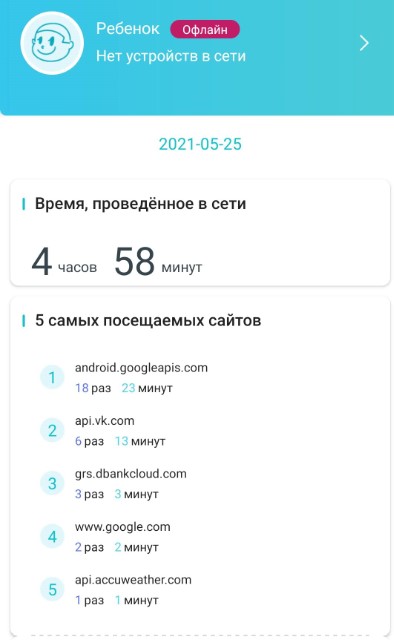

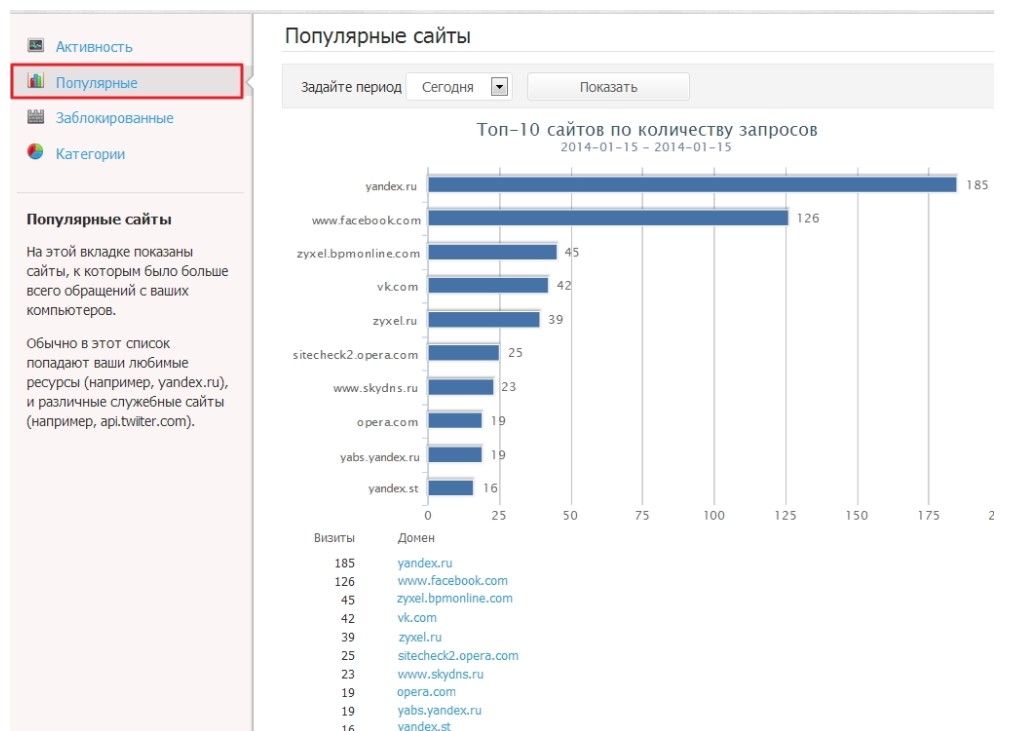

Чуть выше я написал, что БОЛЬШИНСТВО текущих роутеров не умеют смотреть историю просмотров. Но есть и исключения. Если у вас такой роутер, или вы собираетесь его приобрести, все классно – просто заходим в настройщик (инструкции есть на нашем сайте) и ищем соответствующий раздел.

Одна вода и никакой конкретики? Да! Поэтому в начале я и призвал отказаться от этой затеи, ибо и мы за всем уследить не сможем. Но зайти в настройки роутер и проверить какие-то зацепки – вполне себе можно. А ниже оставлю несколько полезных отсылок и идей:

Как вы поняли, простое удобное решение из коробки на текущий день есть только у ASUS. Конечно, скорее всего производители будут расширять функционал в эту сторону, но пока получаем, что есть. Еще один повод просто получить доступ к устройству.

Сложные способы (для подготовленных)

Для подготовленных тружеников интернета вряд ли нужно делать детальные инструкции, тем более все уже описано. Поэтому здесь еще раз отмечу – современные роутеры очень плохо исполняют функцию логирования действий в домашних сетях. Отсюда нужно пилить какие-то сторонние решения за пределами роутера, чтобы узнать, на какие сайты заходили ваши клиенты. Рабочие варианты:

Как видите, это не про простого домашнего пользователя – здесь нужно подумать и поработать. А стоит ли оно того?

Под решения 2 и 3 вполне себе можно использовать утилиту ptraffer (Linux). А если ваш роутер поддерживает прошивку OpenWRT – ставим модули dnsmasq и squid, которые могут решить эту задачу на самом роутере.

А кто подключен?

Этот раздел не относится к теме статьи, но в завершение хотелось бы оставить наш материал от Бородача по поиску тех, кто просто подключен к вашему роутеру. В описанной задаче может пригодится лишь косвенно, но мало ли кому-то будет полезным.

Отслеживание устройств через пассивное прослушивание WiFi

Пробные запросы

Режим прослушивания (Monitor Mode)

Устройства WiFi умеют работать в шести режимах. Чтобы прослушивать трафик, устройству надо переключиться в режим прослушивания. После этого оно не афиширует себя, поэтому наличие таких устройств очень сложно установить.

Защита

Теоретически, от этих прослушек очень просто защититься. Если выключать WiFi на телефоне, когда он не нужен (то есть, вы далеко от тех мест, где имеются доверенные сети), телефон перестанет отправлять запросы и вас отследить будет нельзя. Практически же каждый раз выключать WiFi было бы довольно нудно.

Для андроида есть несколько приложений для облегчения процесса. Например, AVG PrivacyFix позволяет настроить список доверенных сетей, при наличии которых ваш WiFi будет включён. Есть и другие приложения на эту тему.

В случае iOS ваш выбор ограничен. Если не использовать jailbroken, защищённый режим работы яблофона не пустит приложения к рубильнику WiFi. В iOS 7 появился разве что более удобный доступ к меню WiFi, но это всё равно надо делать вручную.

Строим трекер

Можно, конечно, просто использовать ноутбук – даже MacBook. Устанавливаете Wireshark и настраиваете фильтр для пробных запросов. Но это не так интересно, к тому же, если вы захотите построить целую сеть трекеров, использовать для этого ноутбуки будет довольно накладно.

Для таких ненакладных целей хватит и Raspberry Pi с беспроводным адаптером, или (что мне больше нравится), роутера TP-LINK MR-3020 со специальной прошивкой. Эти варианты небольшие и их можно запитать от 5-вольтовой батарейки.

Настройка Pi будет совсем простой, т.к. там уже есть рабочая файловая система, но я предпочитаю роутер MR-3020. Это недорогое и автономное решение. Поэтому я буду описывать настройку роутера, а если вам захочется использовать Pi, то:

— можно пропустить шаги до Настройки режима прослушивания

— у этих двух устройств разные версии Linux, поэтому какие-то файлы с настройками могут находиться в разных местах и у них могут быть разные менеджеры пакетов

— более мощные радио типа AWUS036H могут потребовать USB-хаб с внешним питанием

Настройка роутера

— TP-LINK MR-3020 router ($34.99 на Amazon). Должны работать и аналоги, типа TP-LINK TL-WR703N

— USB флэшка (2-4 Гб)

— Ethernet-кабель

Первая часть инструкций взята от проекта PirateBox, поскольку первичная настройка устройств идентична.

1. Скачайте копию OpenWrt для MR3020 (модификация от Matthias Strubel включает все необходимые модули ядра).

Дополнительная информация: forum.daviddarts.com/read.php?2,3974,4009#msg-4009

Обсуждение прошивки: forum.openwrt.org/viewtopic.php?pid=207769#p207769

Прошивка для WR703N: downloads.openwrt.org/attitude_adjustment/12.09-beta2/ar71xx/generic

2. Переключите переключатель рядом с портом LAN/WAN в положение WISP

3. Отключите WiFi ноутбука

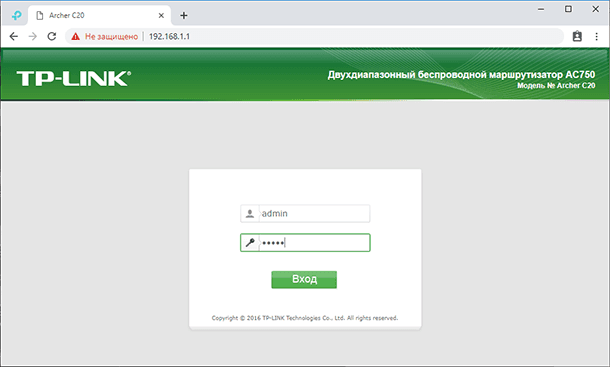

4. Подключите роутер через ethernet к компьютеру и откройте в браузере 192.168.0.254 (MR3020) или 192.168.1.1 (WR703N)

5. Введите логин/пароль (admin / admin)

6. Перейдите к System Tools > Firmware Upgrade, выберите прошивку OpenWRT

Текст прошивки WR703N китайский. Для прошивки через веб-интерфейс выберите последнее меню слева, затем третий пункт подменю. Подробнее.

7. После апгрейда система перезапустится

8. Зайдите туда через telnet

9. Командой passwd задайте пароль. Это даст доступ к SSH

10. При помощи vi отредактируйте настройки сети. Предположим, что ваш основной шлюз имеет адрес 192.168.2.1. Адрес OpenWrt не должен совпадать с ним, но должен быть в той же подсети.

Поменяйте файл до такого состояния:

11. Отключите роутер от сети

12. Включите WiFi на ноутбуке

13. Подключите MR3020 (или WR703N) к роутеру-шлюзу через Ethernet и включите настроенный роутер в сет. Подождите минуту. С компьютера, подключённого к локалке, попробуйте зайти на роутер

14. Пинганите google для проверки настроек

15. Добавьте поддержку USB в OpenWrt (если вы не использовали уже настроенную прошивку из шага 1):

Отформатируйте флэшку на две партиции – основная Ext4 и swap. swap должна быть между 256 и 512 Мб.

Зайдите по ssh на роутер.

Установите пакеты для поддержки Ext4:

Вставьте флэшку в роутер. Проверьте, что она определилась.

Настройка файловой системы

Теперь мы сделаем sda1 основой корневой файловой системы

(как описано тут wiki.openwrt.org/doc/howto/extroot#openwrt)

Проверим, что всё замаунтилось (должно вернуть /dev/sda1 на /mnt/sda1 type ext4):

Скопируем файлы с роутера на флэшку, чтобы все необходимые настройки были доступны, когда мы перезагрузимся и USB окажется основой файловой системы.

Добавьте в /etc/config/fstab автоматическое подключение /dev/sda1.

Используйте следующие настройки:

Когда все огоньки вновь загорятся, зайдите по ssh и проверьте, что флэшка правильно подцепилась.

Если вы не можете зайти через ssh, значит копирование файлов прошло неправильно. Выньте флэшку, перезагрузите его через питание. Когда он запустится, вы сможете зайти туда через ssh. Затем снова вставьте флэшку и повторите предыдущие шаги.

Настраиваем swap

У роутера немного памяти, долгие процессы могут занять её всю. Для проверки памяти введите

Для решения проблем с памятью можно использовать партицию swap. Сначала проверим, что она работает:

Теперь подключим её к свопу:

Снова запустим free для проверки того, что она подключилась.

Чтобы это происходило автоматически лучше всего сделать отдельный скрипт. Кстати, заодно вы узнаете, как делать такие скрипты.

Скрипт для подключения Swap при старте

Начнём с создания скрипта:

Введите в файл следующее:

Сделайте его исполняемым:

Теперь нужно сделать symlink с /etc/rc.d на него:

S109 сообщает системе приоритет скрипта. Все файлы в /etc/rc.d начинаются с S##. S109 должен разместить его в самом конце, после того, как запустятся все остальные.

Перезагрузимся, зайдём через ssh и проверим подключение свопа:

Настраиваем режим прослушивания

Почти всё готово. Нам надо отредактировать настройки беспроводного подключения:

Закомментируйте строчку запрета wifi:

Используйте следующие настройки:

Перезапустите wifi interface:

Сообщения об ошибках типа тех, что представлены ниже, не должны повлиять на работу wifi:

Проверьте, что wifi работает и находится в режиме monitor:

Установка пакетов

Теперь мы установим все необходимые для сканера пакеты:

Проверка скрипта сканирования

Скопируем скрипты с git (или их можно скачать в виде zip)

Как ответственные хакеры, мы не будем перехватывать все запросы. Мы сделаем белый список, куда включим только наши телефоны.

Достаньте телефон, отсоединитесь от текущей сети, но не выключайте wifi. В терминале вы должны начать видеть запросы, отправляемые им. Можно заметить, что не у всех запросов будет указан SSID. Запросы без SSID – широковещательные, они предназначены для всех точек доступа, находящихся в пределах досягаемости.

Как отследить трафик через роутер wifi

стать для всех участников обмена трафиком шлюзом по умолчанию, начать пропускать трафик через свой ПК, там поднять прозрачный прокси или какой либо сниффер.

По пойманым пакетам беспроводного обмена вы ничего не узнаете (ну точнее их можно расшифровать, но если есть контроль над роутером — то это много проще).

Если совсем на «пальцах» то:

1. Отключили на роутере DHCP, отключили, если была, изоляцию клиентов.

2. Назначили на сетевой карте два адреса, один из новой сети, другой из той в которой есть ваш вайфай роутер.

3. Подняли DHCP с выдачей новых адресов, где шлюзом будет ваш пк, добавили маршрут по-умолчанию у себя указывающий на адрес роутера.

4. Настроили NAT, настроили Proxy в прозрачном режиме иили снифер.

Большая часть ваших действий является незаконной. Думайте о последствиях.

Читайте о функции контроля Интернет трафика на роутере. А также, как ограничить пропускную способность Интернета на Wi-Fi роутере, на примере TP-LINK. Рассмотрим способы ограничения трафика как для всех устройств, так и для какого-то отдельного.

Нередко бывают ситуации, когда нужно ограничить скорость интернета на роутере. И в этом видео я подробно покажу, как ограничить скорость подключения к Интернет на примере роутера TP-LINK Archer C20. Рассмотрим два случая: ограничение скорости подключения абсолютно для всех устройств, и ограничение скорости для отдельного или нескольких устройств. Например, для нескольких компьютеров, телефона, планшета и т. д.

Содержание.

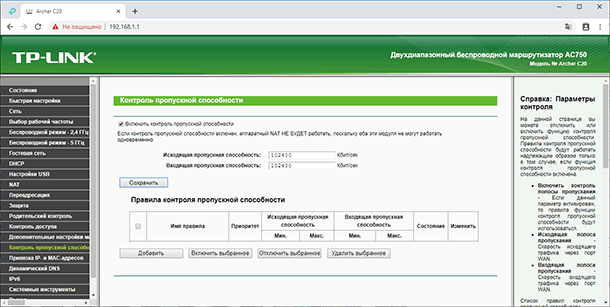

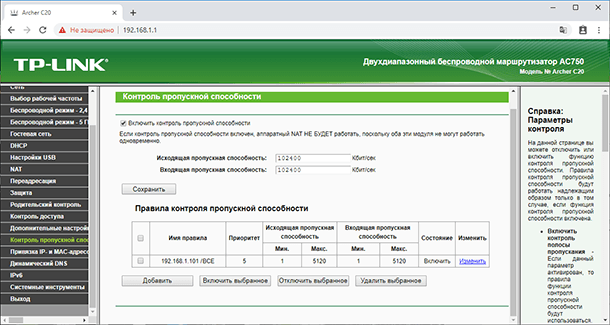

Контроль пропускной способности

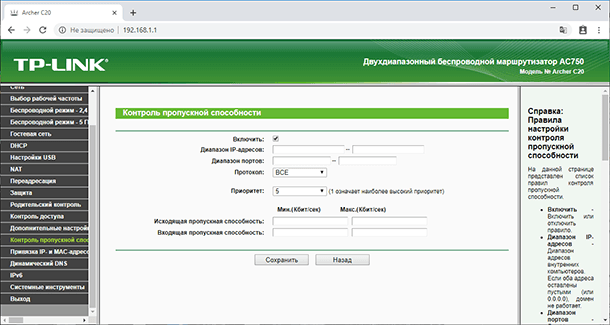

Итак, прежде чем перейти к настройке пропускной способности роутера, необходимо включить функцию контроля пропускной способности, и задать исходящую и входящую скорость, которую предоставляет интернет-провайдер.

Перейдите в настройки роутера. Как это сделать я детально рассказывал в одной из предыдущих статей о базовых настройках роутера.

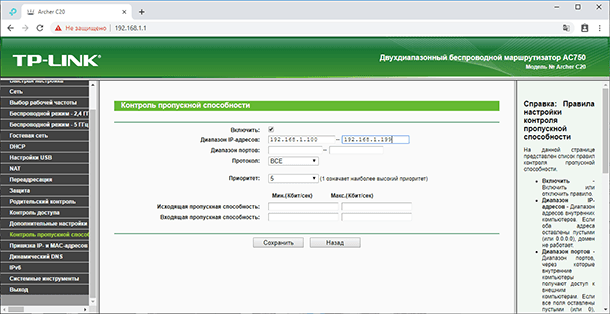

В настройках роутера перейдите на вкладку “Контроль пропускной способности” и поставьте галочку возле пункта «Включить контроль пропускной способности».

Задайте Исходящую пропускную способность и Входящую пропускную способность. Это та скорость, которую вам даёт интернет-провайдер. Например, если провайдер дает 100 Мбит/с на загрузку и на выгрузку, то нам нужно эти 100 Мбит/с перевести в Кбит/с, и указать в соответствующих полях. Перевести очень просто: 100 Мбит/с умножаем на 1024 Кбит/с = 102 400 Кбит/с. Эти данные и вносим.

Нажмите «Сохранить», для фиксирования внесённых изменений.

Теперь осталось только задать настройки ограничения скорости, которые нам необходимы. Как я говорил, мы рассмотрим настройки ограничения для всех устройств, которые подключены к роутеру, и способ ограничения только для определенных устройств.

Ограничение скорости передачи по Wi-Fi сети

Чтобы ограничить скорость по Wi-Fi сети для всех устройств:

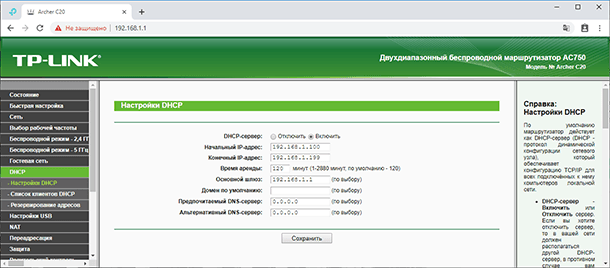

Зайдите в настройки роутера. Перейдите на вкладку “DHCP”, и посмотрите, какой диапазон IP адресов там задан. Нас интересуют поля «Начальный IP-адрес» и «Конечный IP-адрес». Можете их запомнить или скопировать.

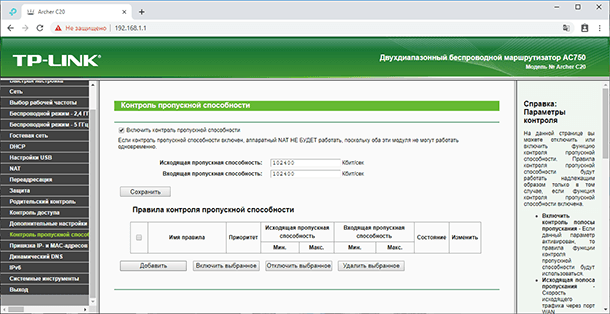

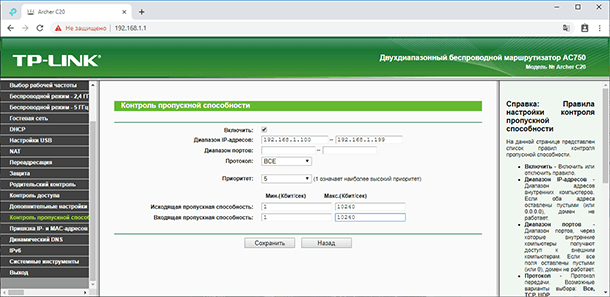

После этого, перейдите на вкладку «Контроль пропускной способности». Здесь нужно создать новое правило контроля пропускной способности. Для этого нажмите кнопку «Добавить».

Отметьте галочкой «Включить». И укажите диапазон IP-адресов, которые мы смотрели на вкладке “DHCP”, в соответствующем поле.

Поле Диапазон портов оставляем пустым.

Протокол – выбираем “ВСЕ”.

Приоритет. По умолчанию стоит 5, можно так и оставить.

Укажите максимальную исходящую и входящую пропускную способность. Минимальное значение, обычно ставиться минимально допустимое – 1. Максимальное, я поставлю 10 Мегабит. То есть – 10 240 Килобит в секунду.

Такой же устанавливаю и Входящую пропускную способность. Это та скорость, с которой устройство будет получать информацию с интернета. Но можно указать как большее, так и меньшее значение.

Теперь, ко ВСЕМ подключаемым к роутеру устройствам будет применено правило, которое мы создали в настройках управления пропускной способностью. А именно входящая и исходящая скорость будет ограничена 10 (десятью) мегабитами.

Ограничение скорости интернета для отдельных устройств

Этот способ более сложный. Но, в настройках роутера можно установить максимальную скорость для каждого устройства. Привязываются эти настройки по IP-адресу.

Поэтому, сначала нам нужно привязать выдаваемый роутером IP-адрес к MAC-адресу устройства, для которого мы хотим огранить скорость. Это нужно для того, чтобы определенное устройство всегда получало один и тот же IP-адрес, для которого будут заданы настройки пропускной способности.

Как привязать IP-адрес к MAC-адресу устройства?

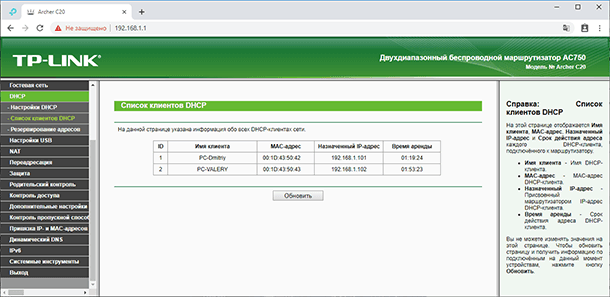

Чтобы привязать IP-адрес к MAC-адресу устройства, нужно перейти в настройки роутера, на вкладку «DHCP» / «Список клиентов DHCP».

Здесь вы увидите список устройств, которые сейчас подключены к роутеру. Нам нужно посмотреть и скопировать MAC-адрес нужного устройства. Также, можете обратить внимание на IP-адрес, который в данный момент присвоен устройству.

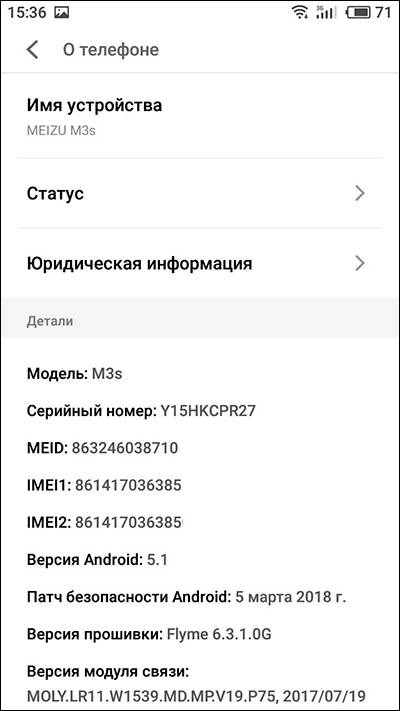

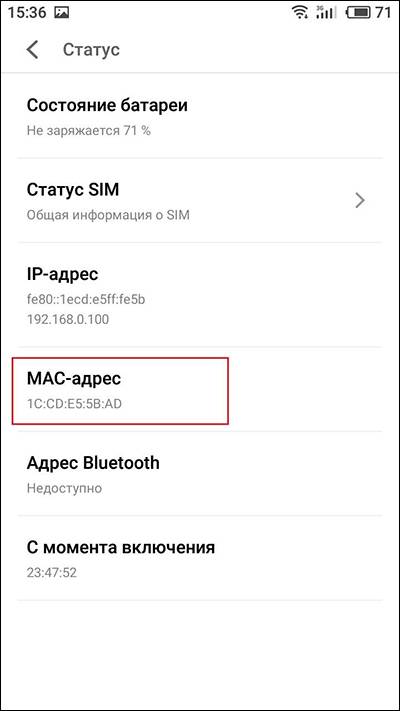

Если устройство, для которого нужно задать настройки пропускной способности на данный момент не подключено к роутеру, то его MAC-адрес можно посмотреть в настройках, где-то в разделе “Об устройстве” (если это мобильное устройство).

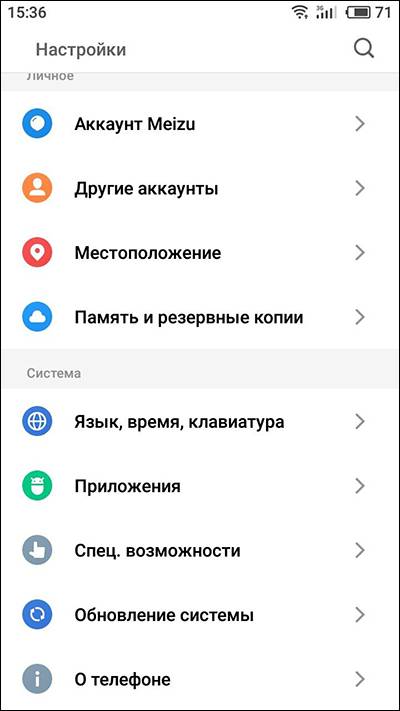

Как узнать MAC-адрес Android устройства?

Например, в Андроид смартфоне перейдите в Настройки / О телефоне / Статус. MAC-адрес устройства указан в пункте MAC-адрес.

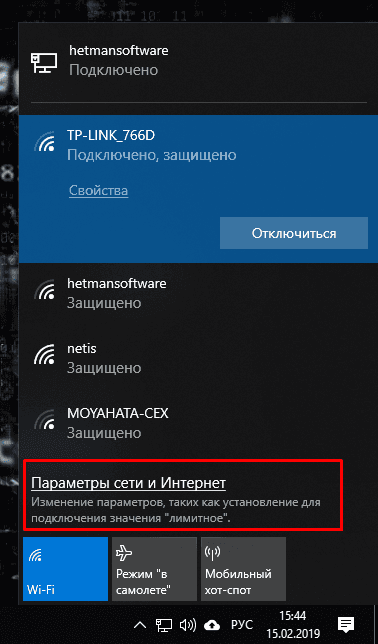

Как узнать MAC-адрес Windows ПК?

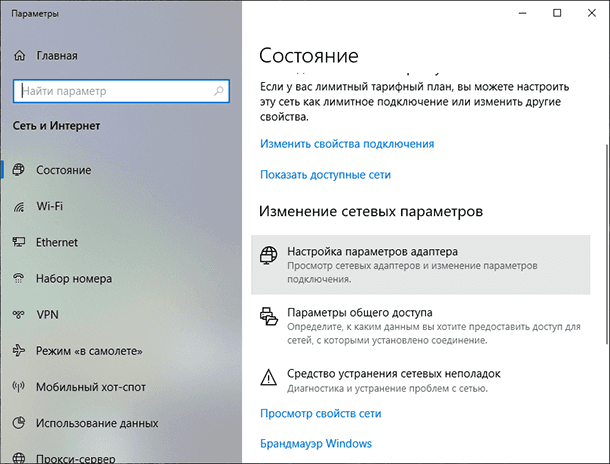

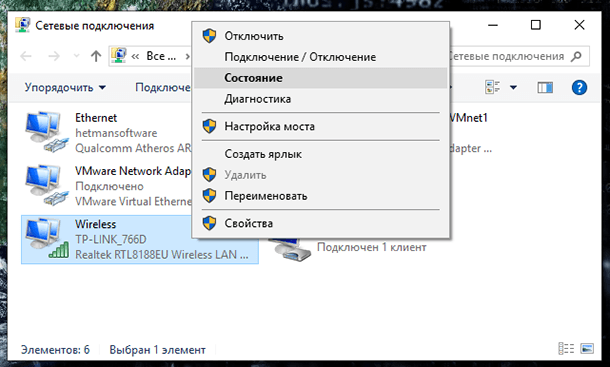

В Windows, перейдите в Параметры сети и Интернет / Настройки параметров адаптера.

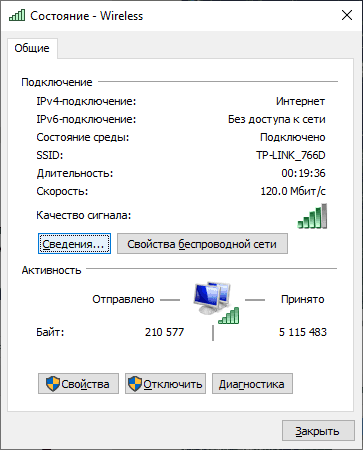

Кликните правой кнопкой мыши на сетевом адаптере с помощью которого осуществляется подключение, и выберите Состояние / Сведения.

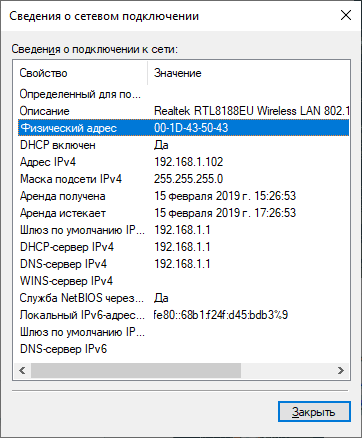

Физический адрес – это и будет MAC-адрес сетевого адаптера компьютера.

Как зарезервировать за устройством IP-адрес по его MAC-адресу?

MAC-адрес нужного устройства мы уже знаем. Теперь:

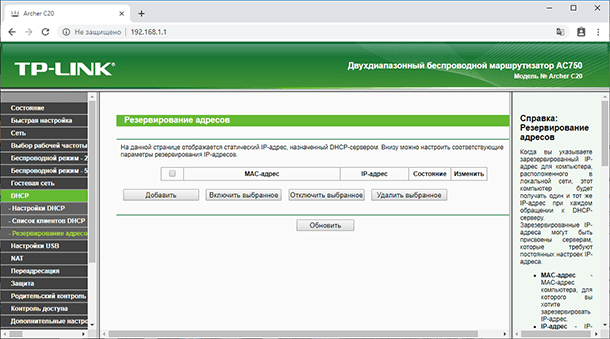

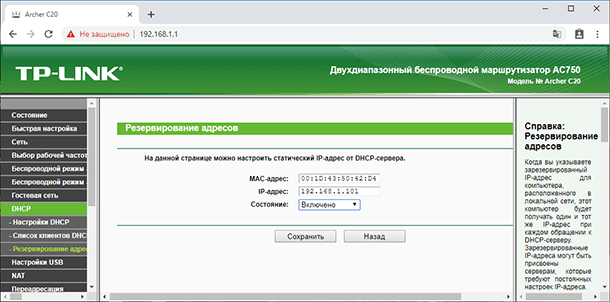

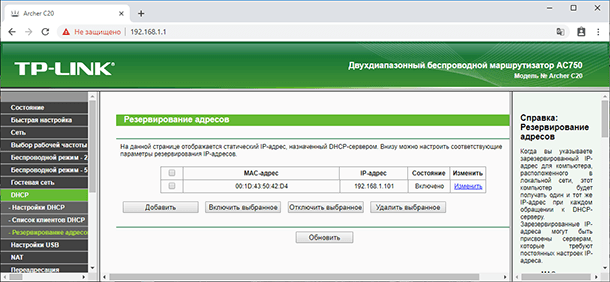

Переходим на вкладку «DHCP» / «Резервирование адресов». На данной странице указывается статический IP-адрес, назначенный DHCP-сервером. Внизу можно настроить соответствующие параметры резервирования IP-адресов.

Нажимаем «Добавить» и вводим MAC-адрес нашего устройства.

Затем, указываем IP-адрес, который будет закреплен за этим устройством (можно использовать адрес со страницы «Список клиентов DHCP»), или, например, указать 192.168.1.120 (если у вас IP-адрес роутера 192.168.0.1, то адрес будет 192.168.0.120).

Ставим состояние «Включено» и сохраняем настройки.

Таким способом можно привязать необходимое количество устройств. Или удалить/отредактировать созданное правило. Главное, запомните IP-адрес, который мы задали. По нему мы будем задавать максимальную скорость для этого устройства.

Как ограничить скорость Интернета для отдельного устройства?

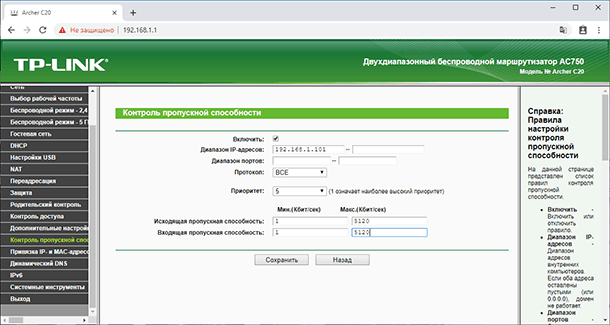

Теперь, зададим настройки пропускной способности для устройства по IP-адресу. Для этого:

Перейдите на вкладку «Контроль пропускной способности».

И для того, чтобы создать новое правило, нажмите на кнопку «Добавить». Откроется окно, в котором нужно задать параметры ограничивающие пропускную способность.

Ставим галочку возле «Включить».

В поле «Диапазон IP-адресов» прописываем IP-адрес, который мы зарезервировали для устройства.

Поле «Диапазон портов» оставляем пустым.

Протокол – выбираем «ВСЕ».

Приоритет. По умолчанию стоит 5, можно так и оставить.

Укажите максимальную исходящую и входящую пропускную способность. Минимальное значение, обычно ставиться минимально допустимое – 1. Максимальное, я поставлю, например, 5 Мегабит. То есть – 5 120 Килобит в секунду.

Такой же устанавливаю и Входящую пропускную способность. Это та скорость, с которой устройство будет получать информацию с интернета. Но можно указать как большее, так и меньшее значение.

Вы увидите созданное правило. Его можно изменить, выделить и удалить, или создать еще одно правило. Например, для ограничения скорости подключения других устройств.

Вот и все, по такой схеме можно задать максимальную скорость практически для каждого устройства, которое подключается к вашему маршрутизатору. Чтобы проверить результат, достаточно проверить скорость интернета на том устройстве, для которого вы создали правило.

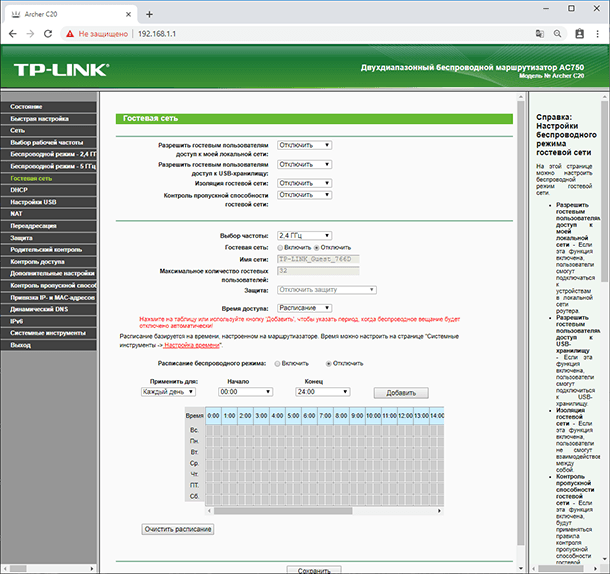

Гостевая сеть

Если у вас какая-то общественная Wi-Fi сеть, возможно даже не защищённая паролем, для которой нужно установить ограничение максимальной скорости, то лучше всего использовать функцию «Гостевой сети».

Дело в том, что помимо основной сети можно запустить гостевую сеть, которая будет полностью изолирована от основной сети. И для гостевой сети задать ограничение по скорости. И это ограничение будет действовать для всех устройств, которые будут подключены к гостевому Wi-Fi.

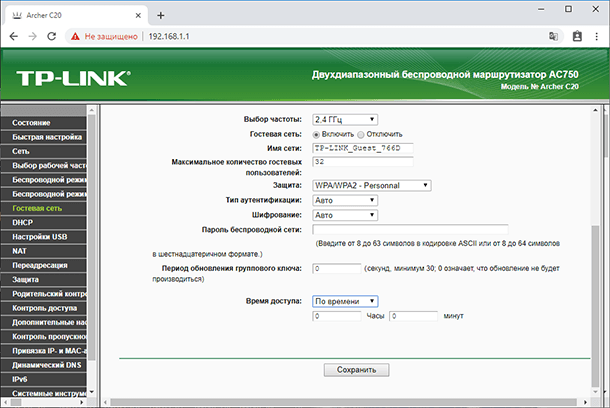

Как это сделать? Зайдите в настройки роутера, меню «Гостевая сеть».

На этой странице можно:

Разрешить гостевым пользователям доступ к моей локальной сети. Если эта функция включена, пользователи смогут подключаться к устройствам в локальной сети роутера.

Разрешить гостевым пользователям доступ к USB-хранилищу. Если эта функция включена, пользователи смогут подключиться к USB-хранилищу. Но данная функция доступна только на роутерах с USB-портом.

Изоляция гостевой сети. Если эта функция включена, пользователи не смогут взаимодействовать между собой.

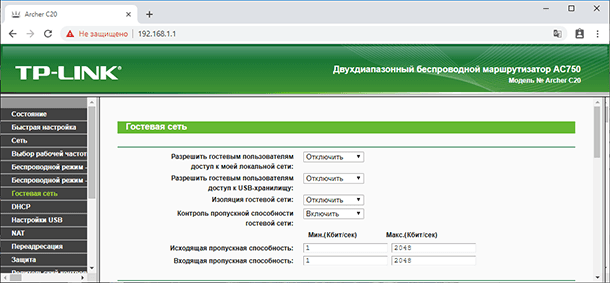

Контроль пропускной способности гостевой сети. Это именно то, что нам нужно. Если эта функция включена, будут применяться правила контроля пропускной способности гостевой сети. То есть, можно задать уже описанным мною способом Исходящую и Входящую пропускную способность для устройств, подключенных к Гостевой сети.

Укажу, например, минимальное значение Единицу. А максимальное – 2048 Килобит в секунду, то есть 2 мегабита.

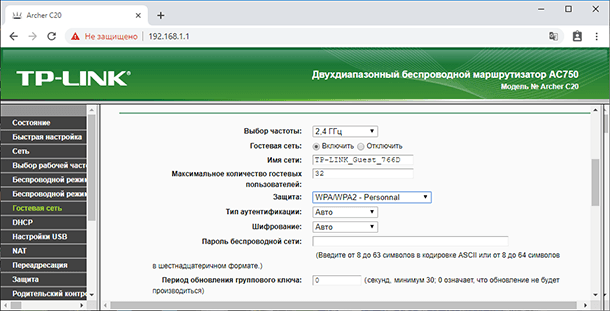

Вы можете указать частоту, на которой будет работать гостевая сеть: 2,4 или 5 ГГц. Но это только если у вас двухдиапазонный роутер, как у меня.

Гостевая сеть. Включить или выключить функцию гостевой сети.

Имя сети – это имя самой гостевой сети. Введите значение длиной до 32 символов. Именно так её будут видеть гостевые пользователи.

Максимальное количество гостевых пользователей. До 32-х. Установите желаемое количество.

Защита. Здесь можно отключить или настроить защиту гостевой сети. Её можно отключить – тогда гостевые пользователи смогут подключаться к Wi-Fi без пароля.

Или включить и настроить WPA/WPA2 защиту, как в защите беспроводного режима основной сети.

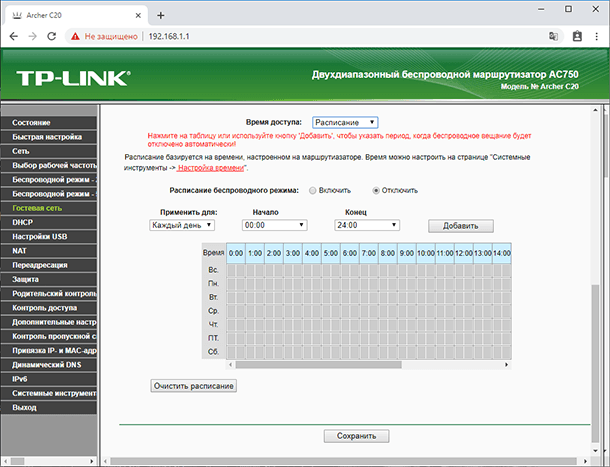

Время доступа. Установите время возможного доступа к сети. То есть, когда она будет доступна. Я думаю разберётесь, здесь не сложно.

Не забудьте сохранить внесённые настройки.

Это были способы ограничения пропускной способности подключаемых к роутеру устройств и, таким способом, контроля раздаваемого им Интернет трафика.

Если в процессе настройки роутера у вас возникнут какие-то вопросы, то можете задавать их в комментариях.

Похожие статьи

Partition Recovery™

Надежное возвращение удаленных данных.

Универсальная программа для восстановления данных с жесткого диска, карты памяти или USB флешки.

Internet Spy™

Просмотр истории браузеров и сохраненных паролей.

Сканирует файлы браузеров и отображает информацию о проведенном в Интернете времени.

Office Recovery™

Восстановление удаленных офисных документов.

Безопасное восстановление документов, электронных таблиц, презентаций в пошаговом режиме.

Debug

Начнем с того, что все устройства Wi-Fi(роутеры) посылают сигнальные пакеты(Beacon Frames), для того чтобы другие устройства знали о существование точки и подключались к этой сети. Забегая наперед скажу, что помимо проблем с конфиденциальностью, такие пакеты можно использовать для отслеживания устройств и проведения различных атак, такие как Злой двойник.

В этой статье я попытаюсь объяснить, как обнаружить устройства которые посылают такие пакеты и что вообще с ними можно делать.

Здесь никак не обойтись без теории. Начнем с того, что все устройства занимаются двумя “плохими” делами, а именно посылают сигнальные пакеты(Beacon Frames) либо посылают пробные пакеты(Probe Requests) в зависимости от типа устройства.

Что делают Wi-Fi Роутеры?

Точки доступа (Access Points ) посылают сигнальные пакеты. В этих пакетах содержится краткая информация о Wi-Fi точке. Это было реализовано для того, чтобы устройства(смартфоны, ноутбуки и прочие устройства) знали, что AP существует и к ней можно присоединиться.

Ищем пакеты в Wireshark

Для этого нам необходимо перевести нашу Wi-Fi карту в режим мониторинга. Сделать это с помощью команды airmon-ng start wlan0

Теперь открыв программу Wireshark и выбрав интерфейс wlan0mon, видим все пакеты вокруг нас. Теперь выберем пакет Beacon Frames(нужно использовать фильтр wlan.fc.type_subtype == 0x08 ). Мы видим, что он содержит информацию об устройстве которое отправило этот пакет, ESSID и BSSID сети, номер канала на котором работает точка, скорость которую она поддерживает.

Вот как выглядит этот пакет(Beacon Frames):

Что делают остальные устройства?

Существует другая группа устройств(смартфоны, ноутбуки и …), которые также отправляют пакеты, эти пакеты имеют названия Probe Requests(пробный фрейм). Устройства отправляют данные пакеты чтобы подключиться к ближайшей сети. Работают они противоположно Beacon Frames, отправляют пробные фреймы для нахождение сетей к которым устройство было недавно подключено. Это позволяет быстро и без проблем подключиться, например, к вашей домашней сети.

Открыв Wireshark мы можем посмотреть на пакет, чтобы получить информацию об устройстве которое отправило пакет, имя и номер канала точки доступа к которой обращается. Такие пакеты легко найти например на площади, в кафе, в метро …

Посмотрим как выглядят эти пакеты(фильтр для поиска wlan.fc.type_subtype==4 )

P.S если кому интересно:

Так ну как же выглядит пакет?

Видно что устройство LG отправляет пробный пакет к Wi-Fi сети(сама сеть скрыта)

Самое классное, что старые устройства отправляют такую информацию даже когда Wi-Fi выключен. Это связано с геолокацией с поддержкой Wi-Fi. Поэтому простое отключение WI-FI на телефоне не остановит отправку пакетов точкам доступа.

И так мы переходим к самому интересному, а именно что эти данные нам могут показать?

Исследователи уже давно рассказали, что подобные пакеты могут использоваться для слежки за пользователями с достаточно высокой точностью.

Самое интересное в этих пакетах это, что там находятся MAC-адреса устройств.

Конечно вся слежка либо атака сводиться на нет, если MAC адрес устройства будет рандомным. Apple например, решила еще в версии IOS 8.0 ввести рандомизацию MAC-адреса.(не все так хорошо у них). Часто проблема рандомизации адреса не совсем выполняется правильно и случайным способом.

Эти данные обеспечивают полную слежку за пользователем, используя например, Wigle Wi-Fi мы можем видеть к какой сети устройство недавно подключалось.

Используя пробные пакеты и возможность отсеивать или отслеживать пользователей, мы можем узнать много информации. Помимо возможности обнаружения злоумышленников в определенных областях, мы также можем отслеживать деятельность людей и отслеживать, когда люди приходят и уходят(можем написать скрипт, который будет предупреждать, что сосед пришел с работы). Многие рекламные ритейлеры используют данную тактику для мониторинга покупателей.

Переходим к практике.

Чтобы начать использовать Probequest, вам необходима сетевая карта которая может переключаться в режим мониторинга, только такая карта позволит вам слушать весь проходящий трафик. В данном случае трафик содержащую информацию о том, какие устройства и к какой сети пытаются подключиться.

В первую очередь нам необходим Kali Linux(не обязательно). Для работы probequest необходим python3 и библиотека probequest.

Команда: sudo pip3 install —upgrade probequest

Также есть вариант установить программу с GitHub

Команда:

git clone https://github.com/SkypLabs/probequest.git

cd probequest

sudo pip3 install —upgrade

Переводим наш Wi-Fi адаптер в режим мониторинга

Наша задача перевести наш Wi-Fi адаптер в режим мониторинга. Для этого открыв терминал вводим команду ifconfig для получение списка устройств. У меня мой адаптер отображается как wlan0. Следующий шаг это ввести команду airmon-ng start wlan0 (Как для того чтобы перевести карту в режим мониторинга)

Найдем соседние устройство

Для решение этой проблемы нам нужно запустить airodump, чтобы она переводила нашу карту Wi-Fi по всем каналам, тем самым увеличив кол-во найденных устройств.

Открыв новое окно терминала введите команду: airodump-ng wlan0mon

После этого открыв прежнее окно, мы увидим, что в результате кол-во обнаруженных устройств возросло.

Теперь мы можем благодаря аргументу -o записать всю информацию файл, чтобы в будущем как-то воспользоваться этой информацией.

Узнаем об открытых сетях

После сканирование трафика вы можете обнаружить, что некоторые устройства передают ESSID открытых сетей. Используя эту информацию мы можем провести атаку Злой двойник, так как устройства которые отправляют такие пакеты в случае обнаружение этой сети(открытой и к которой оно раньше подключалось) оно будет автоматически к ней подключено.

Для создание поддельных точек доступа существует много инструментов, например, Airgeddon.

Подводя итоги у нас получается, что если мы будем знать MAC сетевой карты устройства(смартфон, планшет, IoT), мы можем отследить перемещение телефона. Для этого достаточно знать уникальный MAC сетевой карты устройства и уметь работать с этой информацией.