Как посмотреть spf запись домена

OpenRate.us

Сайт про CRM-маркетинг, рассылки и вот это всё

Онлайн проверка SPF и DKIM (сервис от Гугла и другой)

Проверить DKIM подпись и SPF запись ваших рассылок просто.

Как проверить валидность DKIM подписи

Введите домен и селектор (значение «s=» из служебных заголовков письма) в сервисе онлайн проверки DKIM

Проверка SPF записи

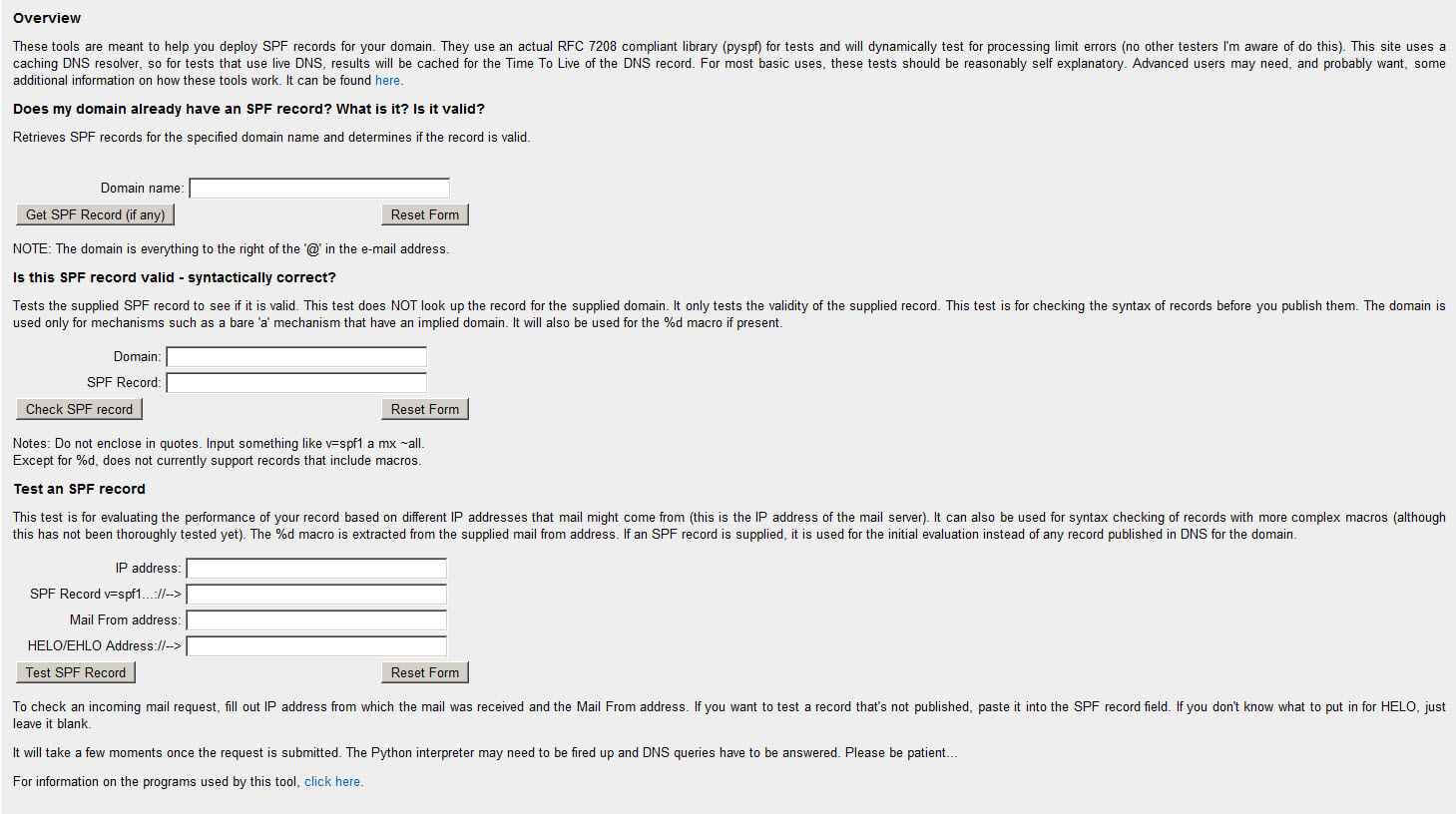

Для онлайн проверки SPF воспользуйтесь сервисом Kitterman.

Раньше удобно было пользоваться для проверки SPF сервис tests.nettools.ru. Но теперь сайт nettools.ru не работает 🙁

Для проверки введите адрес домена в поле «Domain name»:

Онлайн проверка SPF

Проверка корректности SPF

Сервис Kitterman также проверяет корректность синтаксиса SPF. Укажите для проверки доменное имя и текст SPF запись (поля Domain и SPF Record). Проверить

Дополнительно для проверки корректности SPF-записи используйте сервис от Google. Это инструмент для проверки конфигурации DNS-серверов при отправке корпоративной почты через Google, но он также помогает обнаружить типичные ошибки настройки MX-записей. Отчет выглядит так:

Проверить DKIM и SPF

Пройдена ли проверка в почтовом сервисе?

Чтобы проверить, корректно ли настроена SPF-запись и проходит ли проверку SPF наше письмо, пришлите письмо себе и загляните в служебные заголовки. Нужен заголовок Authentication-Results. Там должно быть значение spf=pass. Если нет, нужно разбираться, в чем дело.

Аналогично и DKIM-подпись. Если ваше письмо проходит проверку DKIM, в Authentication-Results вы увидите запись dkim=pass.

Онлайн проверка SPF и DKIM (сервис от Гугла и другой) : 7 комментариев

«Раньше удобно было пользоваться для проверки SPF сервис tests.nettools.ru. Но теперь сайт nettools.ru не работает :-(»

Сайт кстати работает, а вот где там проверка SPF действительно вопрос.

«Второй сервис» — не открывается сайт

Да, обидно.

Подождем немного. Может, исправятся 🙂

Как посмотреть spf запись домена

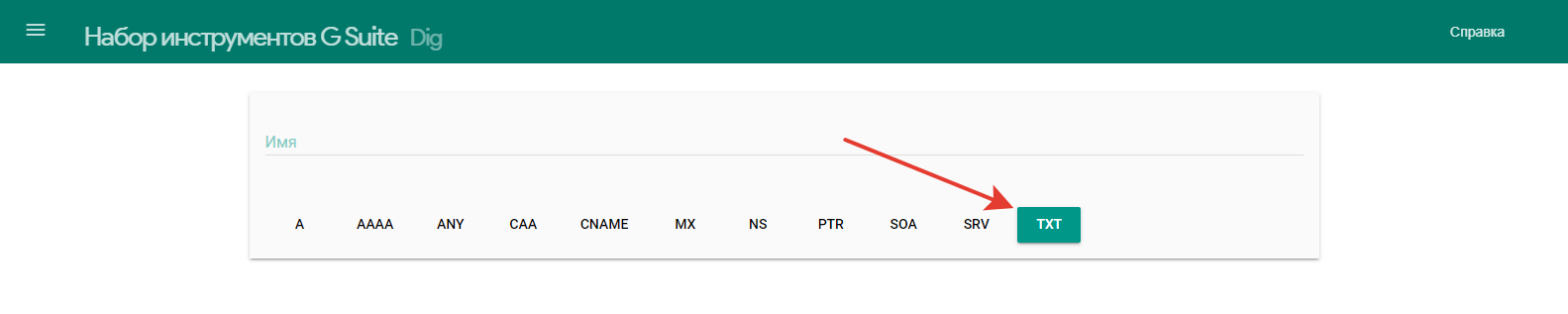

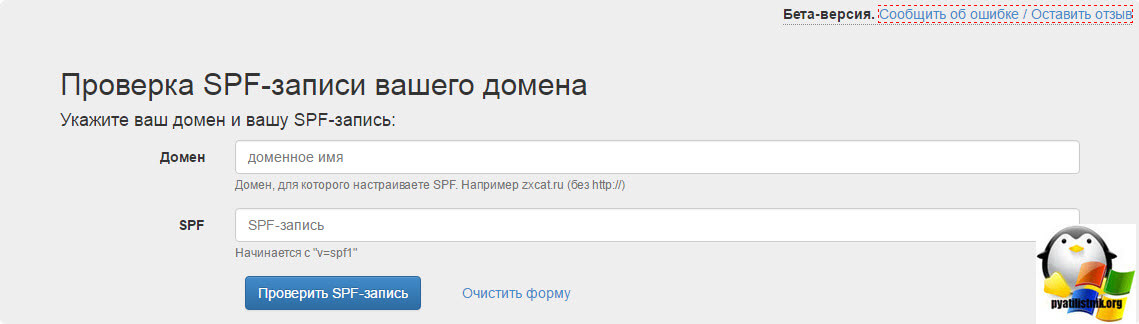

Чтобы проверить наличие цифровых подписей у домена (доменной почты) используем сервис toolbox.

Обратите внимание, что этот сервис можно использовать для проверки любых записей в DNS-зоне.

Чтобы проверить наличие той или иной записи в DNS-зоне вашего сайта заходим на сервис выбираем тип записи, который нужно проверить.

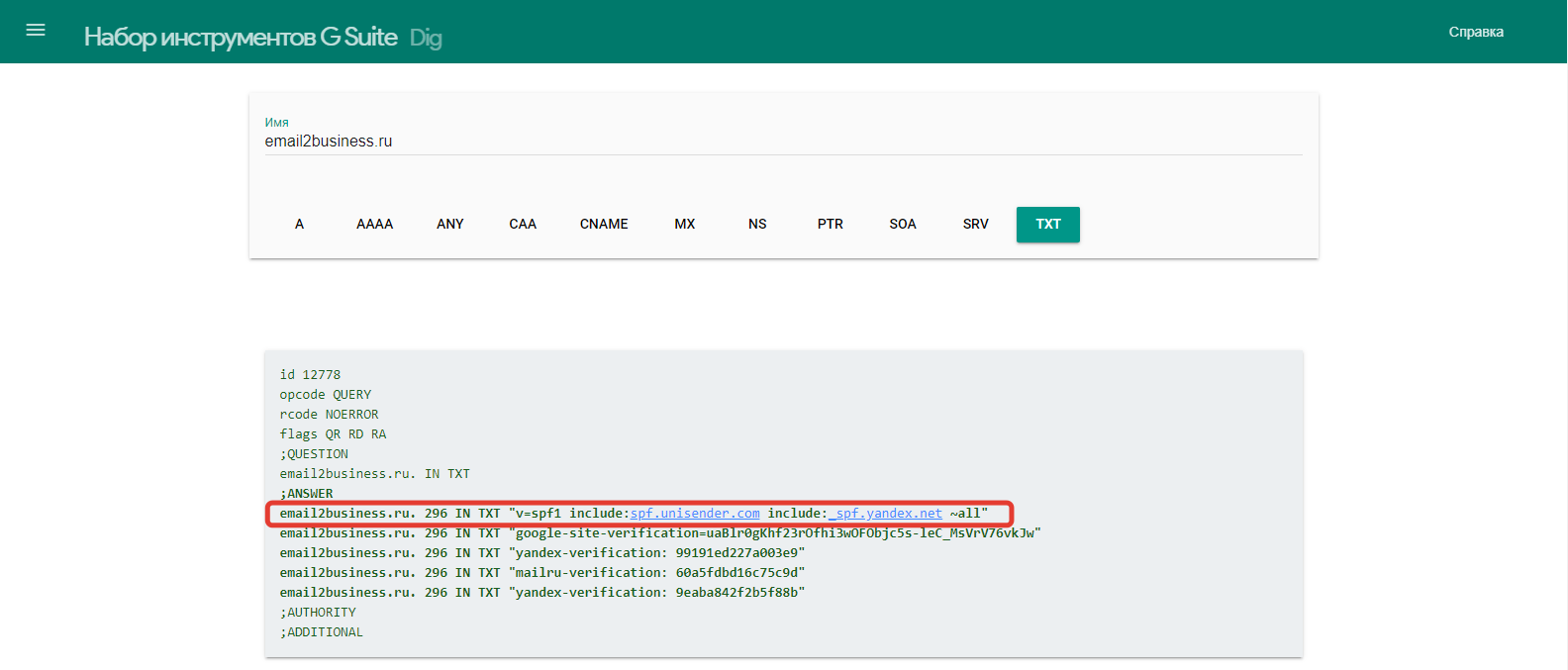

Проверка записи SPF (spf1)

Данные о подписях, фактически расположенных в DNS-зоне, появятся сразу под формой.

Сравните подпись полученную в сервисе с той, которая должна быть. И если данные в них идентичны, то всё в порядке.

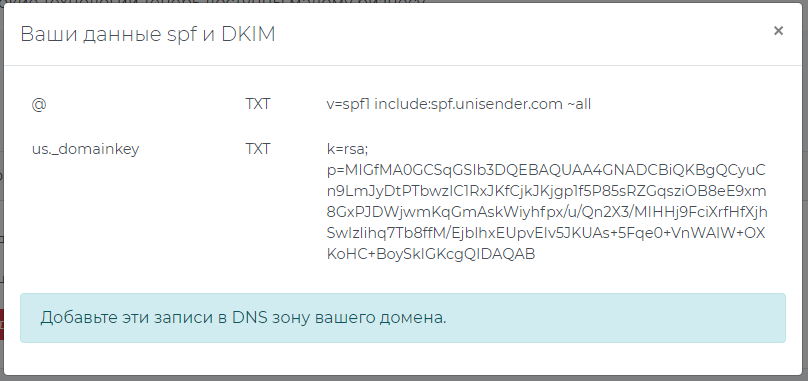

Где получить DKIM и SPF для вашего домена

Примечание:

SPF (spf1) запись может быть только одна на домене, поэтому в её составе могут присутствовать дополнительные операторы, но как минимум должны присутствовать те, которые сообщает вам ваш сервис рассылки.

Если требуется внести spf1-записи для нескольких сервисов, то они объединяются в одну.

На скриншоте указана запись «v=spf1 include:spf.unisender.com include:_spf.yandex.net

all», часть которая требуется для сервиса рассылки указана на скриншоте ниже.

То есть, в фактическую запись добавлены дополнительные параметры “include:_spf.yandex.net”, но и требуемая запись “v=spf1 include:spf.unisender.com

all” присутствует полностью.

Значит запись внесена верно.

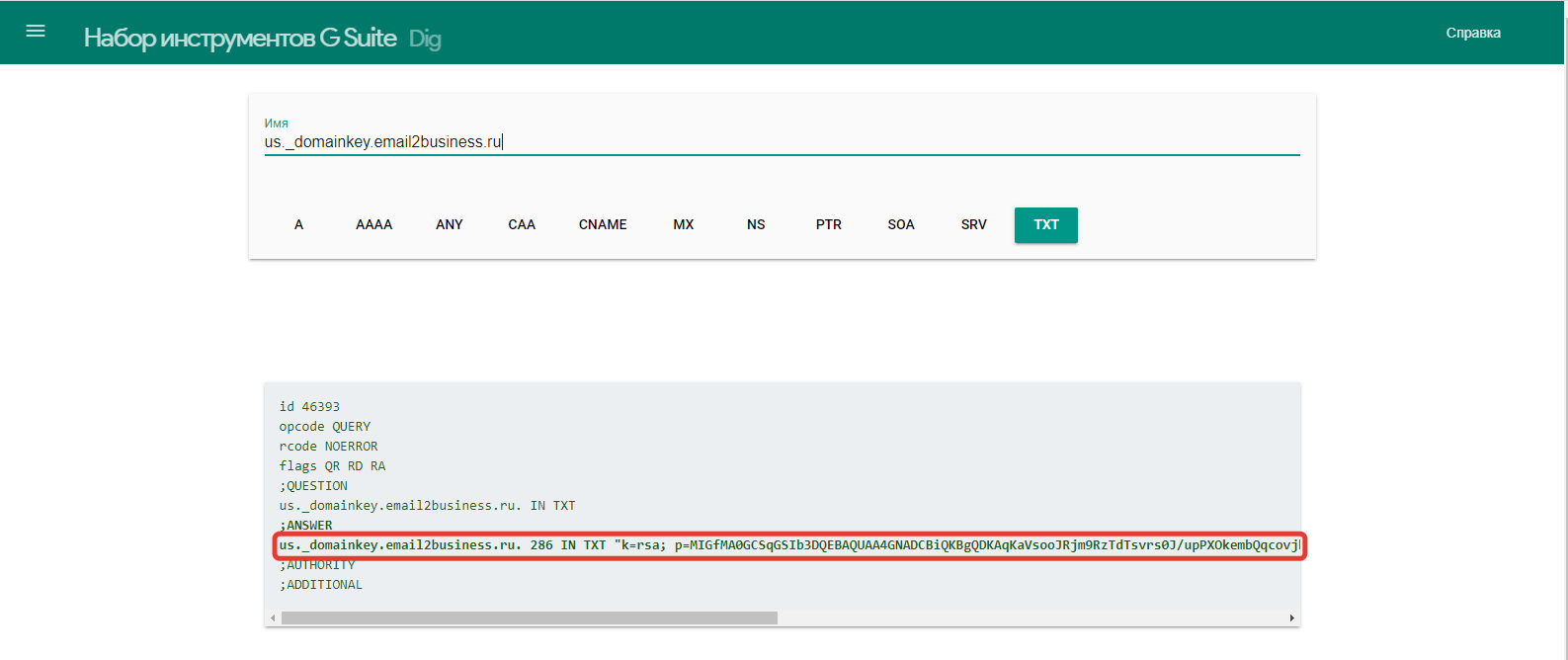

Проверка записи DKIM

Для проверки DKIM необходимо в том же разделе toolbox внести поддомен записи, для текущего примера это us._domainkey.email2business.ru. Мы взяли этот адрес также из скриншота выше.

Сразу после внесения поддомена в поле “Имя” получаем данные о фактических записях под формой.

Сравниваем эти данные с нашей записью, и если они совпадают, то значит наша доменная почта подписана цифровыми подписями.

Как посмотреть spf запись домена

Добрый день уважаемые читатели блога pyatilistnik.org, ранее я вам рассказывал, что такое SPF я писал тут, по мимо приведенного в той статье сервиса я нашел еще несколько полезных, может быть они кому то пригодятся. И в итоге мы разберем как производится проверка spf записи. В настоящее время когда все поисковые системы и почтовые сервисы борются со спамом, данная задача встает как никогда актуально.

Проверка spf записи

Как проверить SPF запись

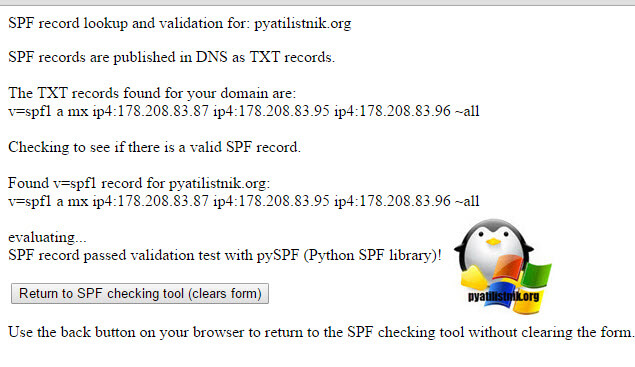

На выходе вы получите, нечто то подобное

SPF record lookup and validation for: pyatilistnik.org

SPF records are published in DNS as TXT records.

The TXT records found for your domain are:

v=spf1 a mx ip4:178.208.83.87 ip4:178.208.83.95 ip4:178.208.83.96

Checking to see if there is a valid SPF record.

Found v=spf1 record for pyatilistnik.org:

v=spf1 a mx ip4:178.208.83.87 ip4:178.208.83.95 ip4:178.208.83.96

evaluating.

SPF record passed validation test with pySPF (Python SPF library)!

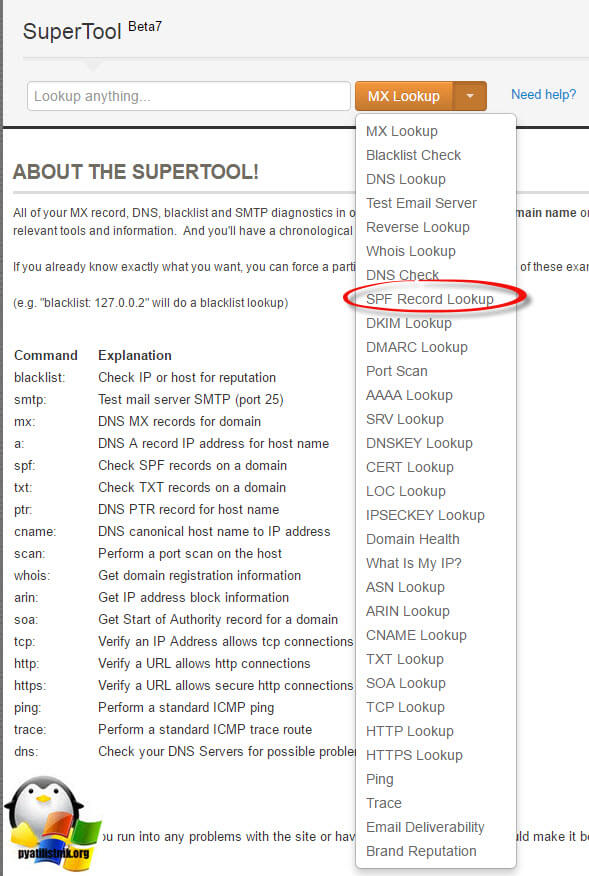

Выбираете «SPF Record Lookup» и вставляете свой домен.

На выходе вы получаете либо положительный результат со всеми записями из dns зоны, либо вам говорят что не найдено.

Я думаю вам эти сервисы пригодятся и вы легко сможете правильно настроить spf запись, не забывайте производить данную настройку, так как последствия могут быть очень серьезными.

Создать SPF: Как сделать так, чтобы письма не попадали в СПАМ

P.S. будет много технических терминов, но мы их просто объясним.:)

SPF (Sender Policy Framework/структура политики отправителя) — это метод борьбы со спамом, который работает по принципу паспорта. Как главный документ удостоверяет нашу личность, так SPF подтверждает, что емейл пришел с проверенного надежного адреса. Но в отличие от объемной книжечки, Sender Policy Framework представляет собой одну строку в TXT-записи домена. Например, такую:

Это самый простой пример записи, который говорит о том, что отправлять письма от имени домена example.org могут все все сервера, указанные в записях a и mx. Другие же адреса должны быть удалены: -all.

Более сложный уровень SPF-защиты для того же домена может выглядеть так:

example.org. IN TXT «v=spf1 mx ip4:195.3.159.250 +a:smtp.mail.ru include:gmail.com

и означает, что отправлять сообщения от имени домена example.org. могут все сервера, указанные в mx-записях, а также отправленные с IP 195.3.159.250. Кроме того, можно принимать письма с серверов, указанных в SPF-записи домена gmail.com. Письма со всех остальных серверов нужно отправить в спам без проверки:

И это далеко не самая сложная SPF-запись. При необходимости, она может вмещать до 10 параметров. Для удобства, мы собрали их все в одном месте:

принять емейл, но пометить как СПАМ.

mx все адреса, указанные в MX-записях домена;

all все остальные IP, которые не указаны в SPF-записи;

exists проверяет работоспособность доменного имени;

spf.example.org. IN TXT «You host not allowed e-mail to me from this domain!»

Как известно, основной метод спуфинга — это подмена адреса в поле “FROM”. SPF-запись, как противоядие, направлено именно на это поле, поскольку оно содержит главный критерий для проверки: домен отправителя и его IP адрес. Сопоставляя его с теми айпишниками, которые прописаны в SPF-записи как разрешенные, сервер-получатель принимает решение о безопасности сообщения.

Коротко, алгоритм работы SPF проходит четыре этапа. Для примера, возьмем отправку сообщения с адреса info@example.com на адрес example@beispiel.com через почтовый сервис Estismail:

И такие этапы проходит каждое письмо. Графически, преодоление SPF-фильтра выглядит следующим образом:

Базовую роль в проверке домена играет список IP адресов, указанных в SPF-записи. Именно он подтверждает честные намерения отправителя. Поэтому постарайтесь вписать в этот список все возможные IP, которым вы разрешаете отправку: все корпоративные адреса, а также не забудьте о сервисах почтовых рассылок.

Создание SPF — простая операция. В большинстве случаев для установки базовой защиты достаточно прописать одну строку в TXT-записи домена. Но и здесь есть много подводных камней:

Процесс настройки SPF-записи проходит на сайте провайдера и состоит из 5 этапов. Последний из них — проверка работоспособности и правильности SPF. Ее можно провести на одном из специальных сервисах:

Как проверить DNS записи домена: список инструментов и инструкция

Существуют еще много других типов записей, но используются намного реже.

Есть специальные TXT записи, наличие которых определяет, попадут письма в инбокс или будут заблокированы еще до появления в почтовых ящиках.

Как вы думаете, кто читает ваши письма прежде чем их доставят получателю? ЦРУ, Моссад или МИ-6? Нет, их прочтут спам-фильтры, которые постоянно совершенствуются и увеличивают количество факторов определения спама. Попадание в базу спам ресурсов (блеклисты) серьезно затруднит жизнь, если вы регулярно совершаете рассылки.

Аутентификация DKIM, SPF, DMARC подтвердит подлинность домена и обеспечит доставку писем в почтовый ящик. Они грудью стоят на страже репутации домена и оберегают от фишинга и спама.

Если домен не защищен записью SPF и подписью DKIM, спамерам ничего не помешает рассылать письма от вашего имени. Почтовые сервисы проверяют входящую корреспонденцию на наличие SPF и DKIM записи и отсутствие их расценивается как спам.

DMARC определяет, что делать с письмами которые не прошли аутентификацию по SPF и DKIM. При правильной настройке DMARC мошеннические письма будут отклоняться еще на этапе прохождения анализа, и письмо так и не попадет в почтовый ящик. Вы сами прописываете алгоритм действий, как поступать почтовому серверу при нарушении каких либо условий SPF и DKIM.

Если пользуетесь сервисом рассылок Estismail, можете легко сделать эти настройки. Услуга бесплатна и присутствует даже на тарифе FREE, чем редко могут похвастаться рассылочные сервисы.

С настройками записей разобрались. Теперь наши письма просто обязаны попадать исключительно в инбокс, а спам-анализаторы почтовых сервисов снимать шляпу при встрече с нашей рассылкой. Так ли это на самом деле и где взять уверенность, что все сделано правильно.

Для проверки записей DNS и диагностики доменов созданы специальные сервисы:

Они будут полезны в случае, если замечены неполадки. Например, перестала доходить или отправляться почта и др. Подобный сбой обычно происходит после коррекций записей DNS. Поэтому, после внесенных изменений необходимо проводить проверки.

Даже если все в порядке, рекомендуется периодически проверять ресурс для предупреждения ошибок, которые намного легче исправить заранее, чем впоследствии пожинать результаты собственного недосмотра.

Проверки необходимы и для диагностики общего здоровья домена, чтобы у пользователей не возникало сложностей с поиском ресурса в сети. Малейшая ошибка в записях DNS закроет доступ к сайту и усилия по его продвижению благополучно рухнут.